Introducción y Objetivo

- Sacrifican memoria por tiempo de ejecución

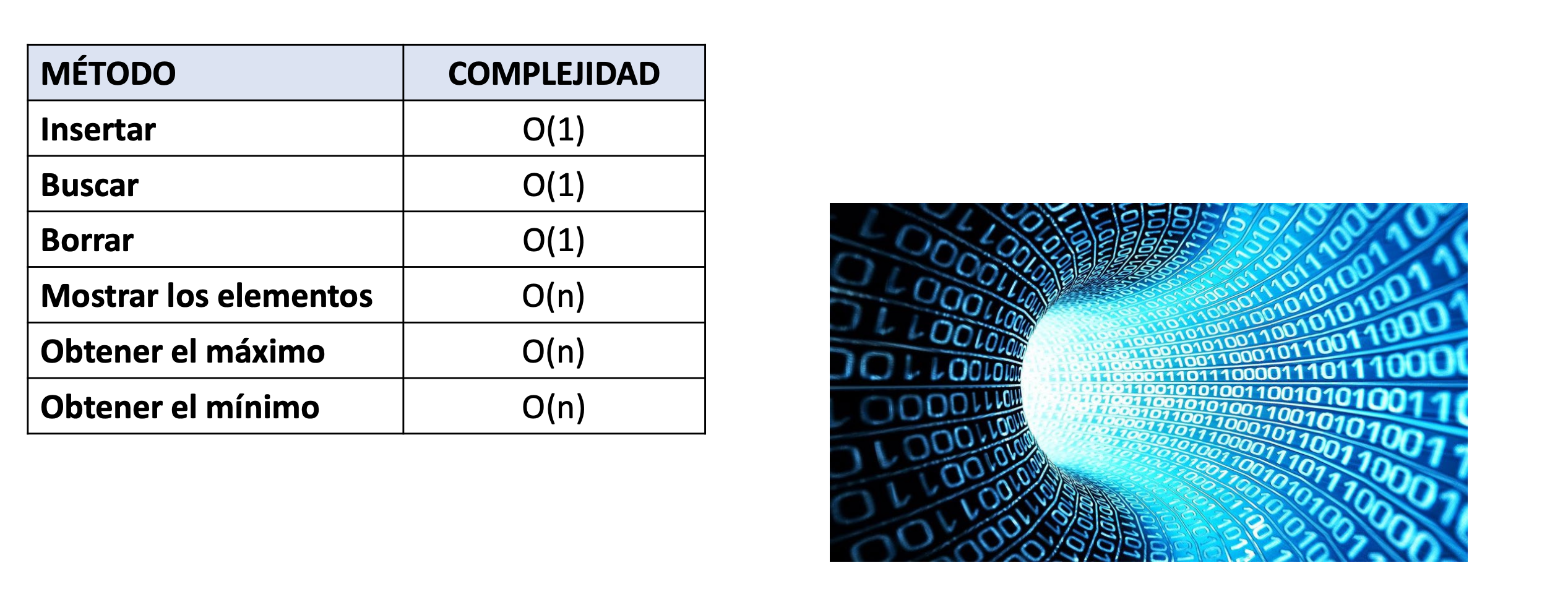

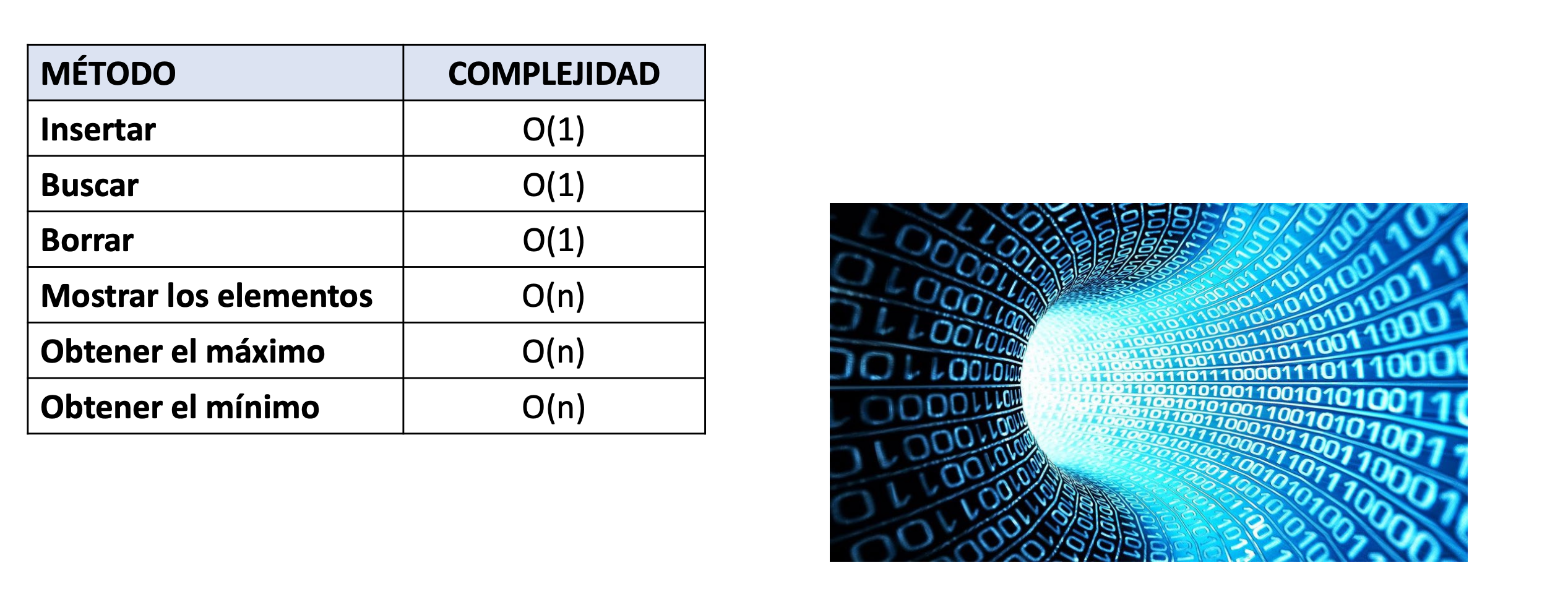

Complejidad

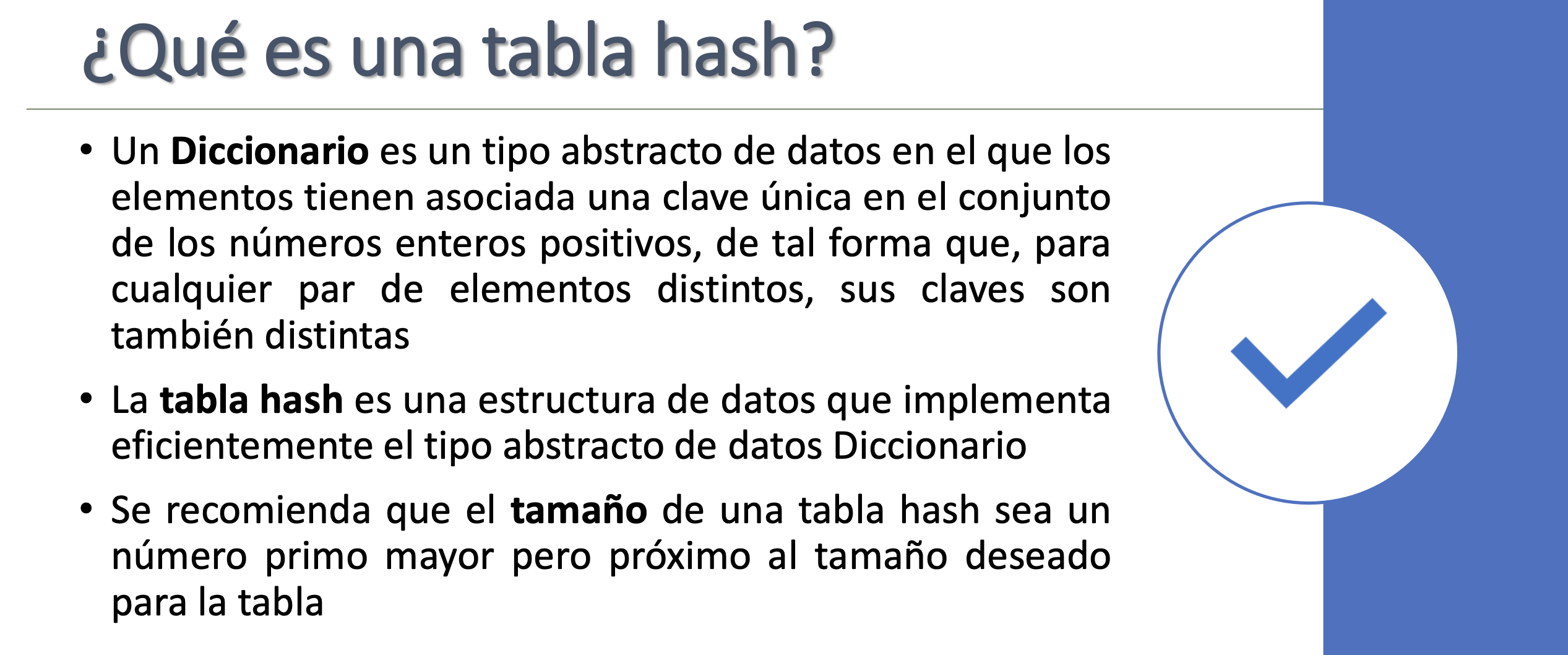

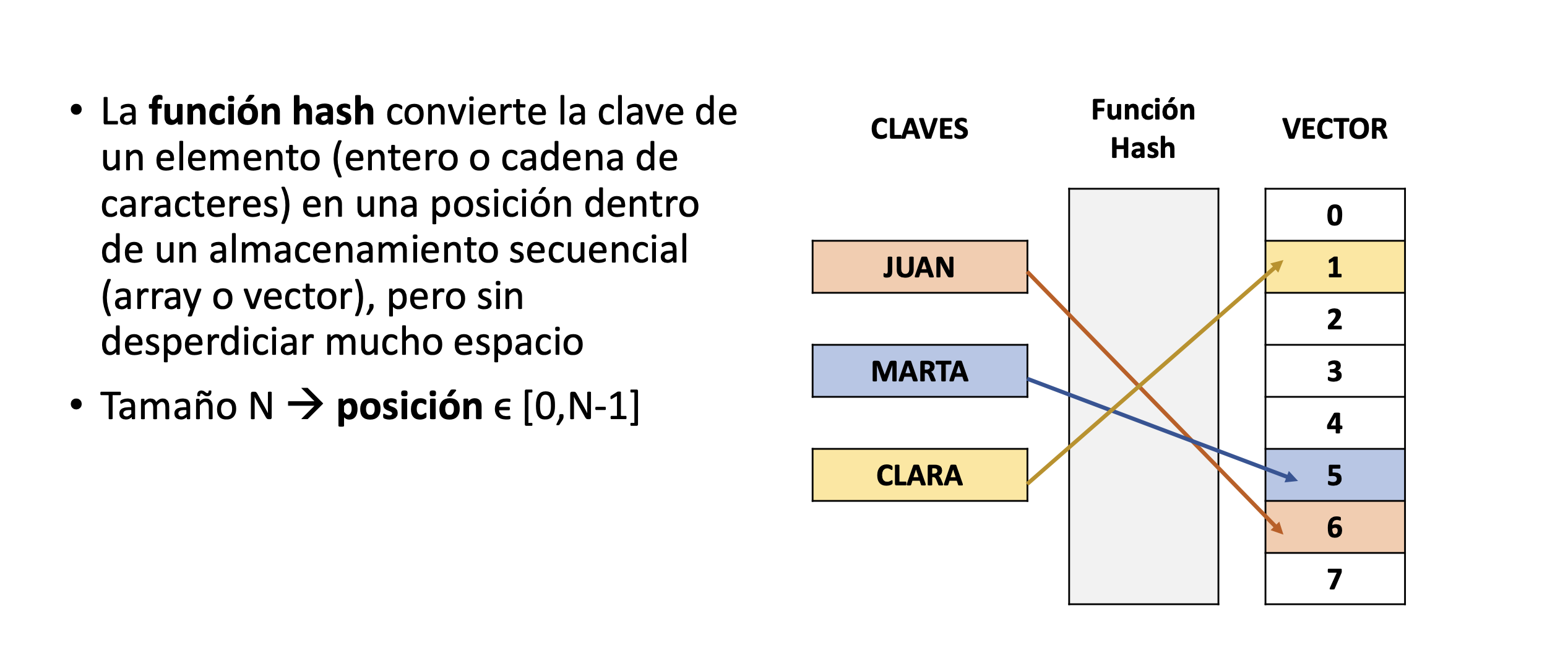

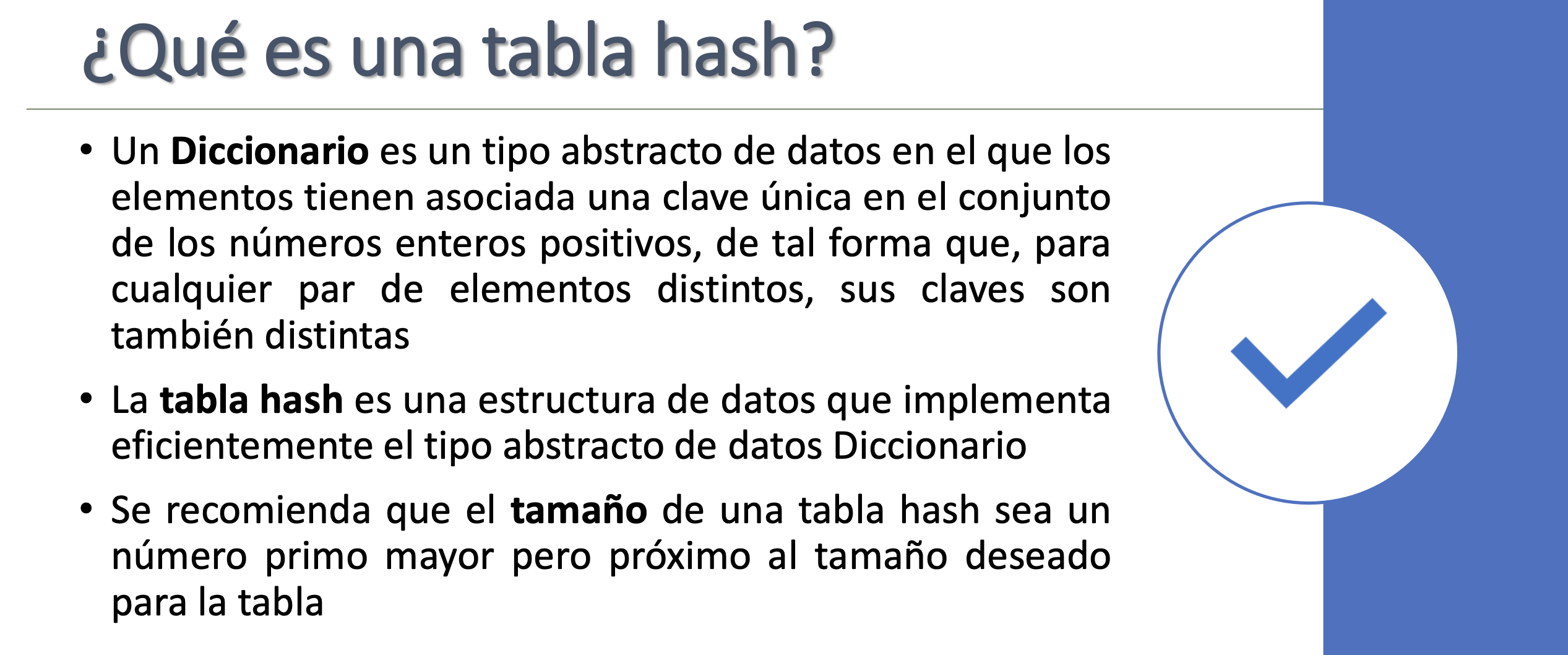

¿Qué es una tabla hash?

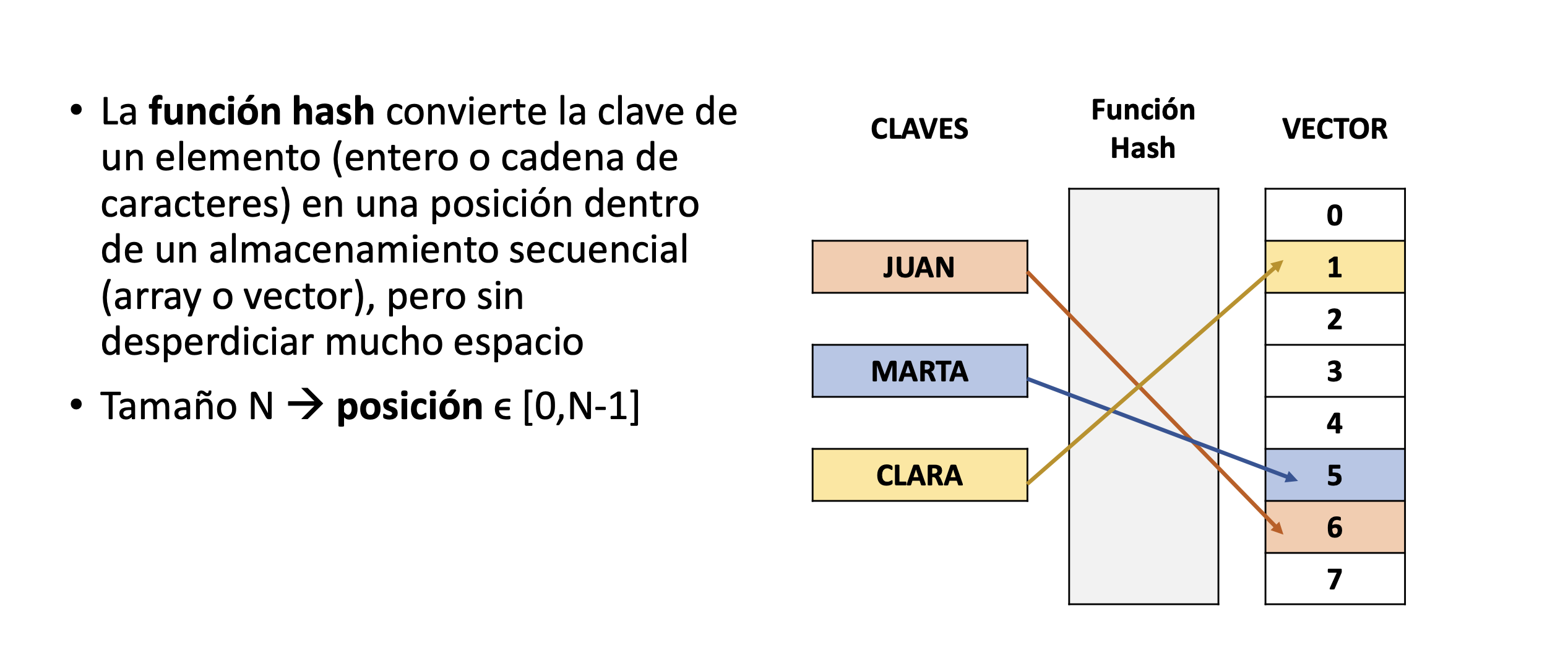

Función hash

Aspectos a tener en cuenta

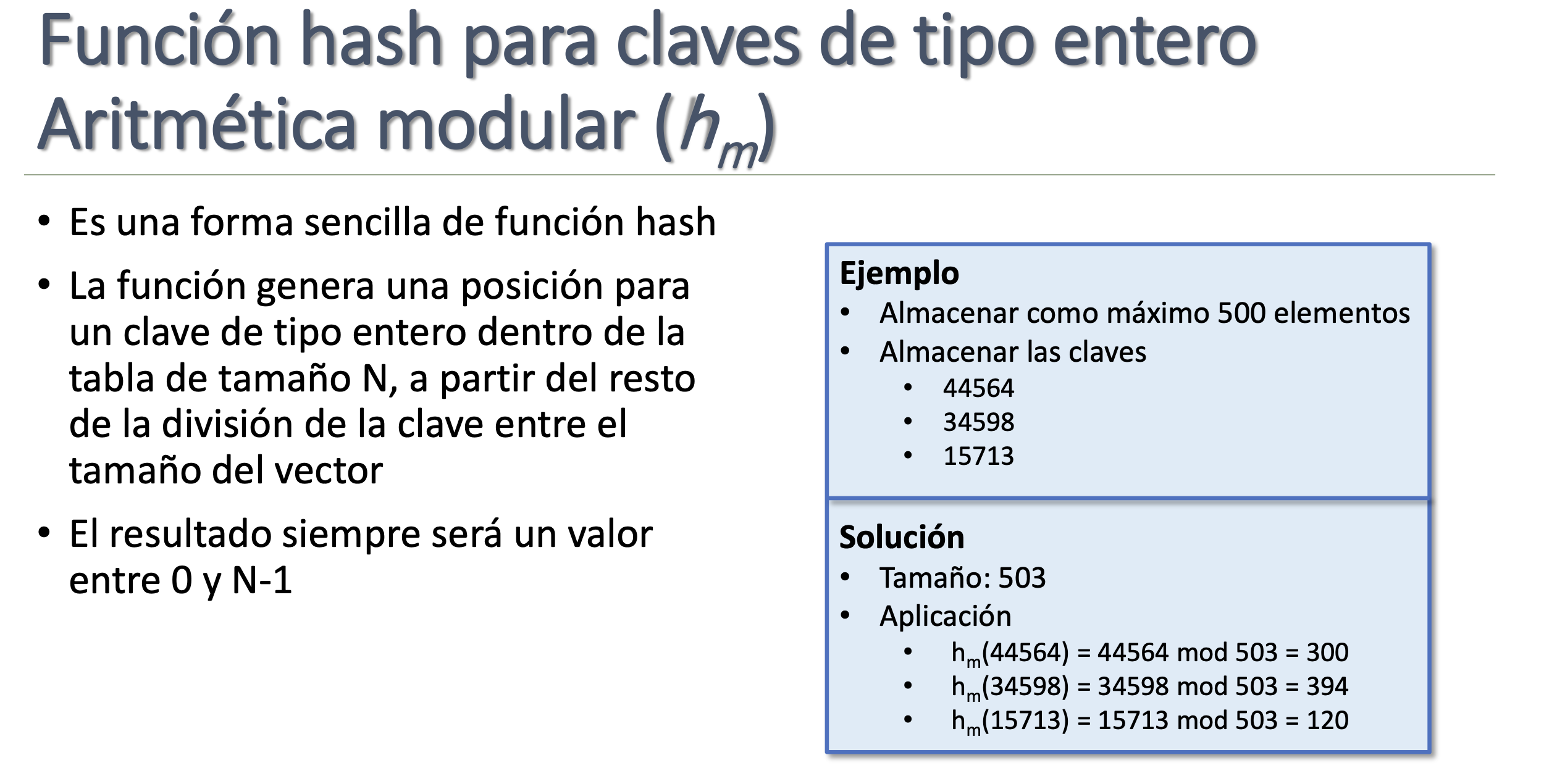

Función hash para claves de tipo entero

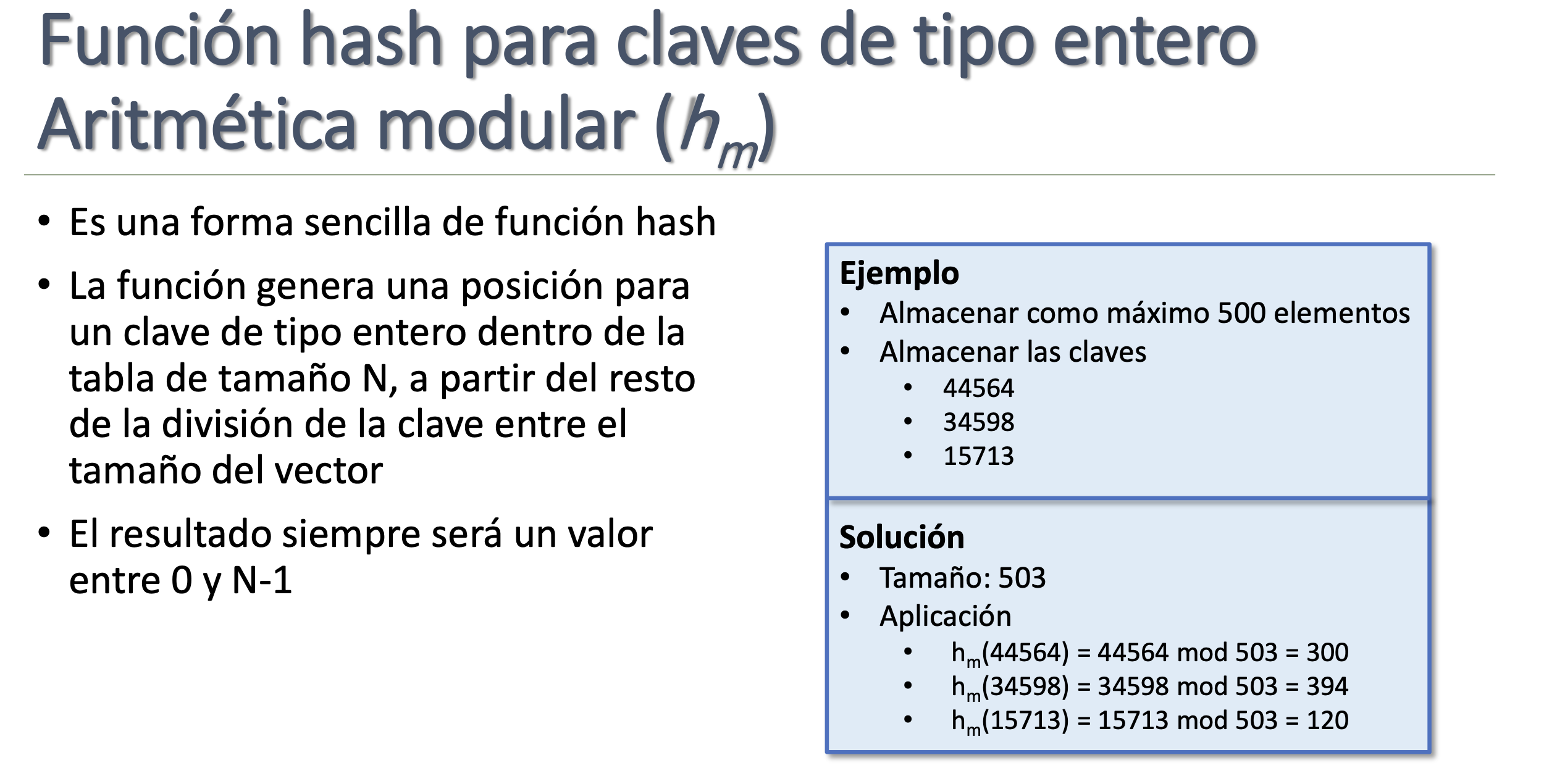

Aritmética modular

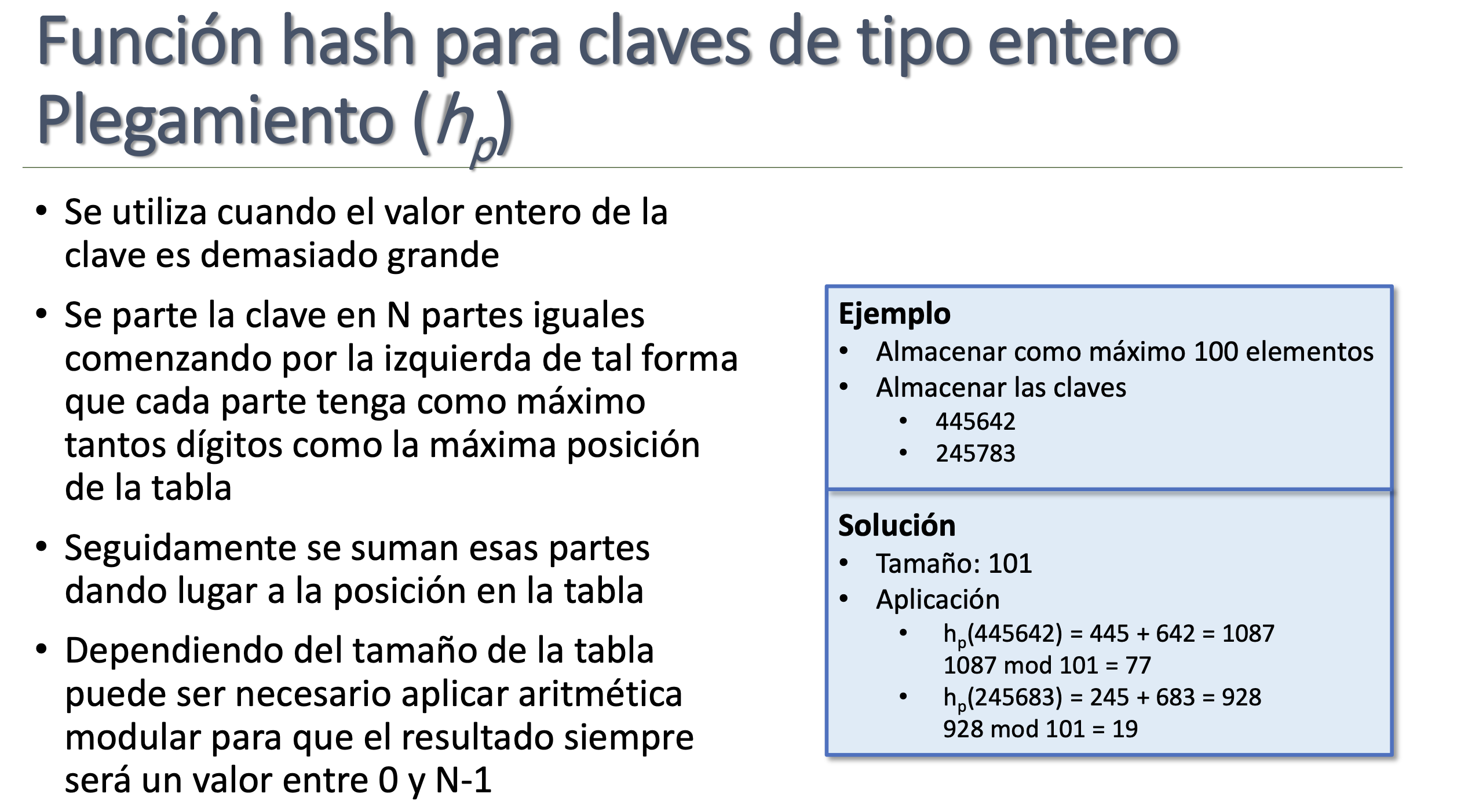

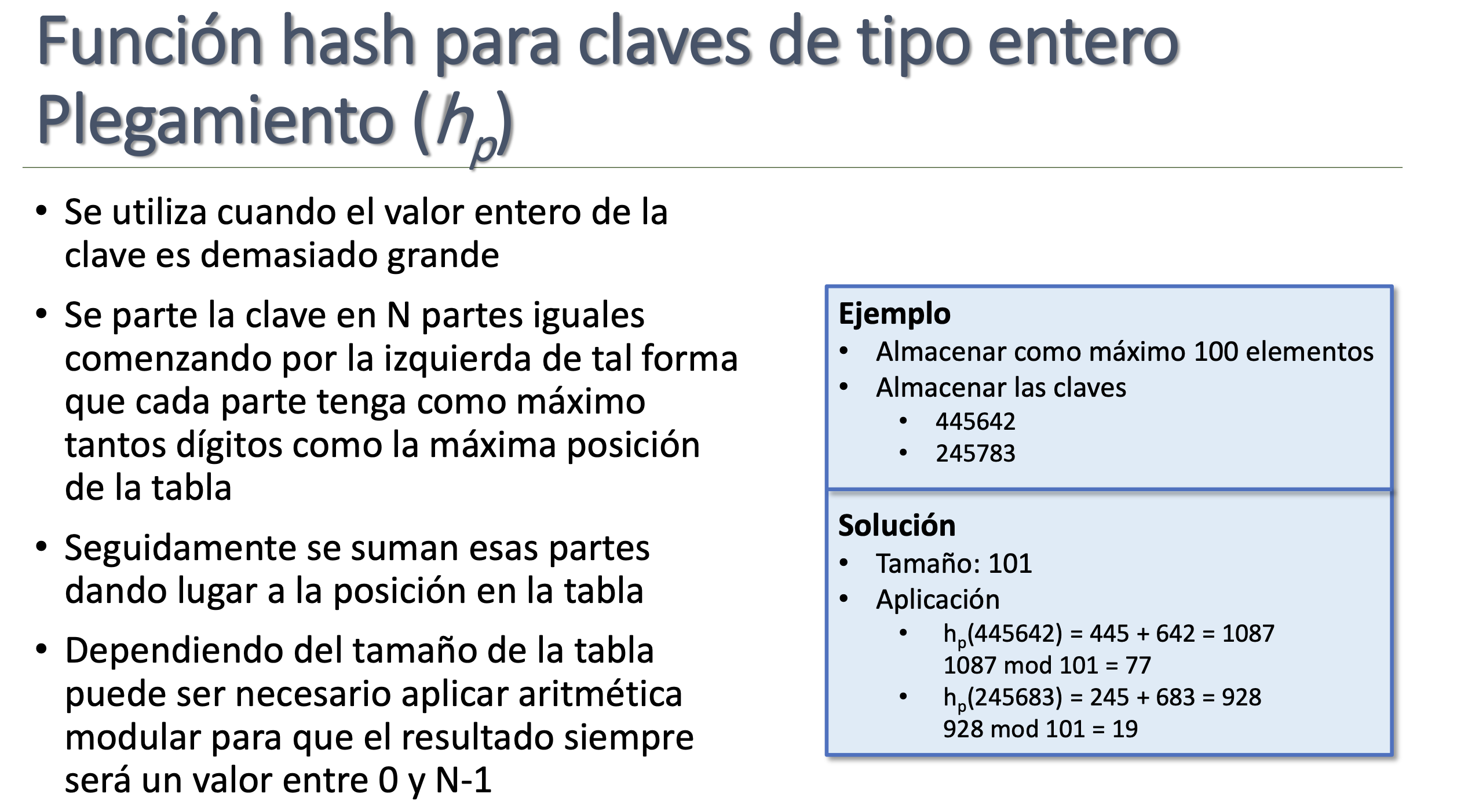

Plegamiento

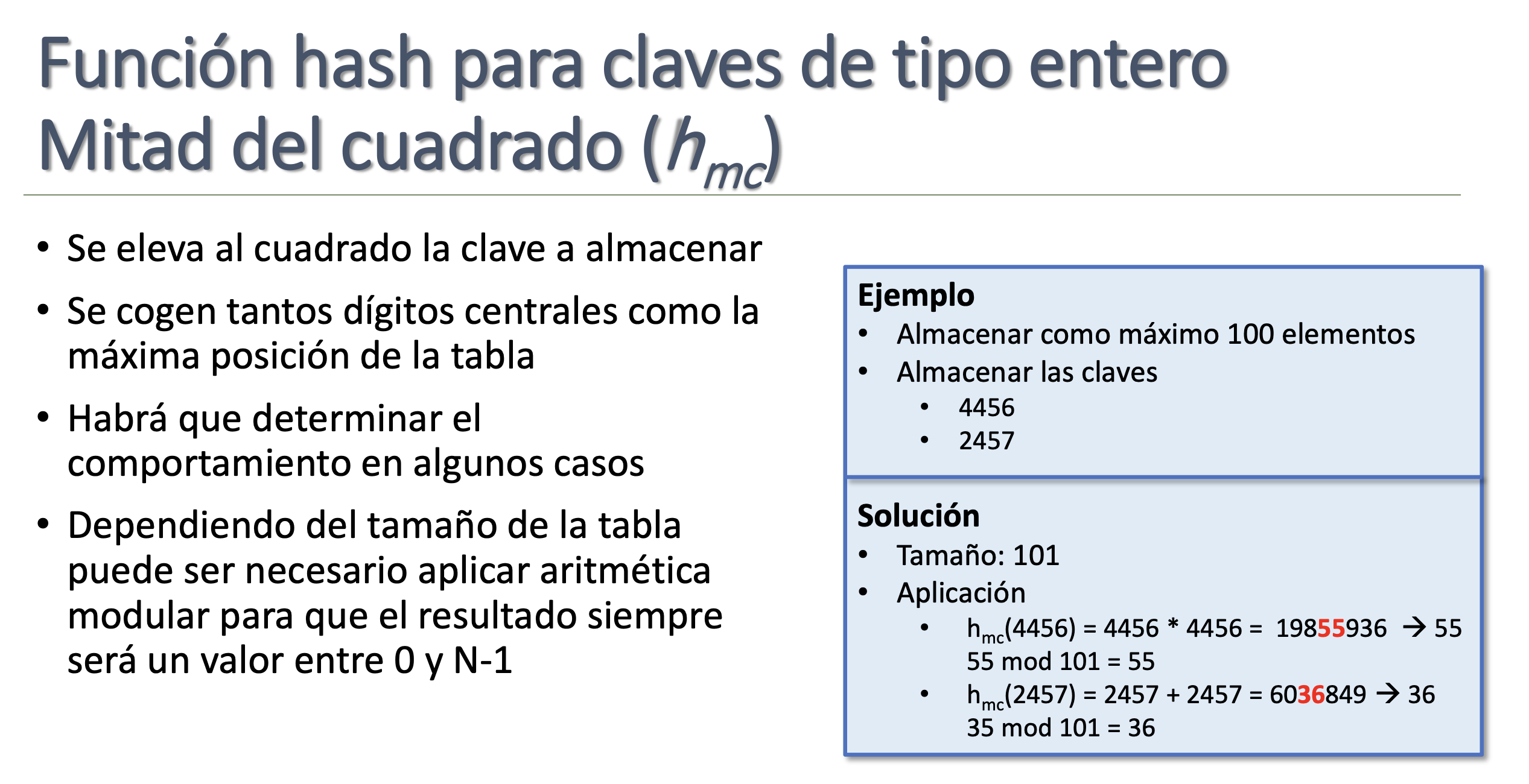

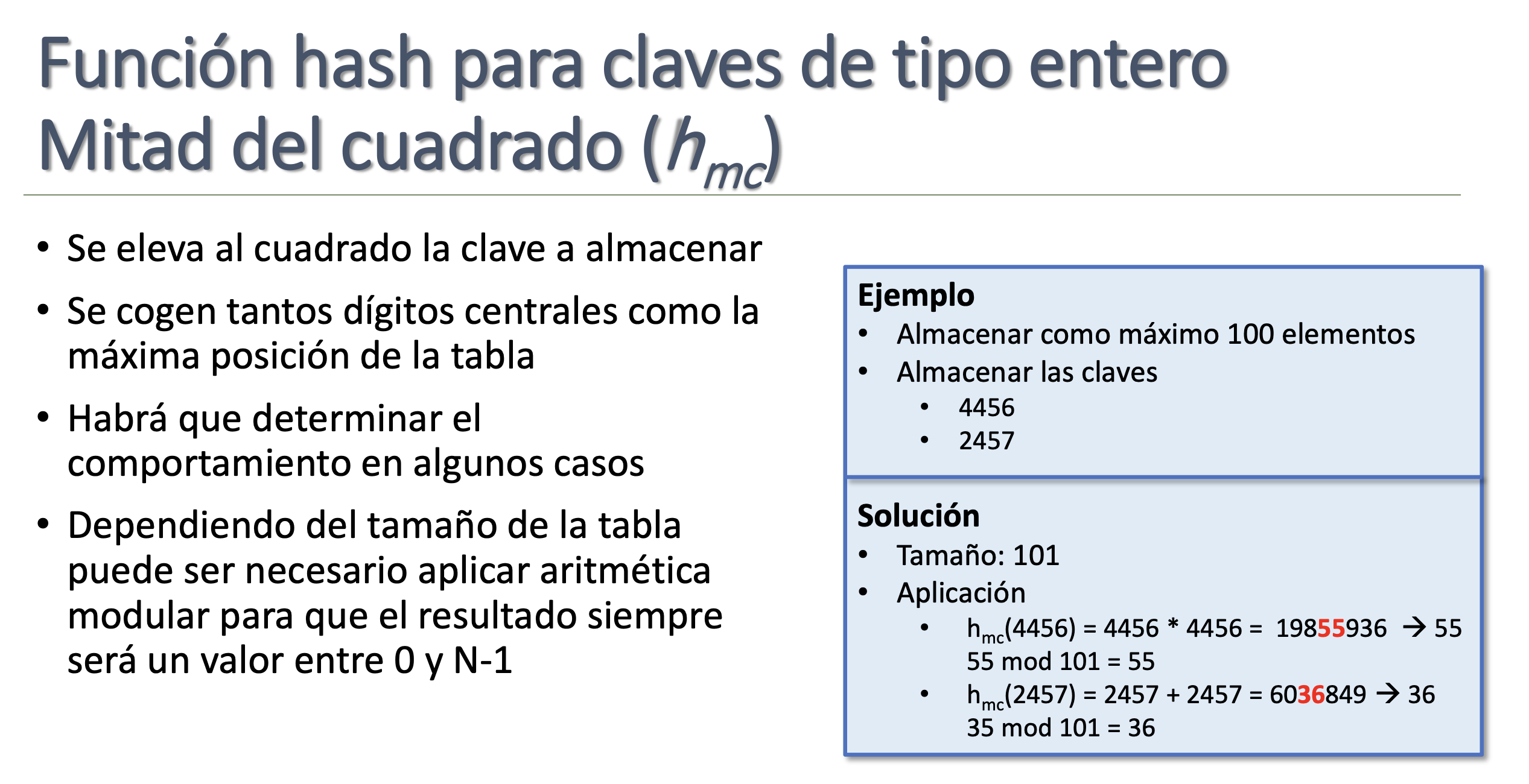

Mitad del cuadrado

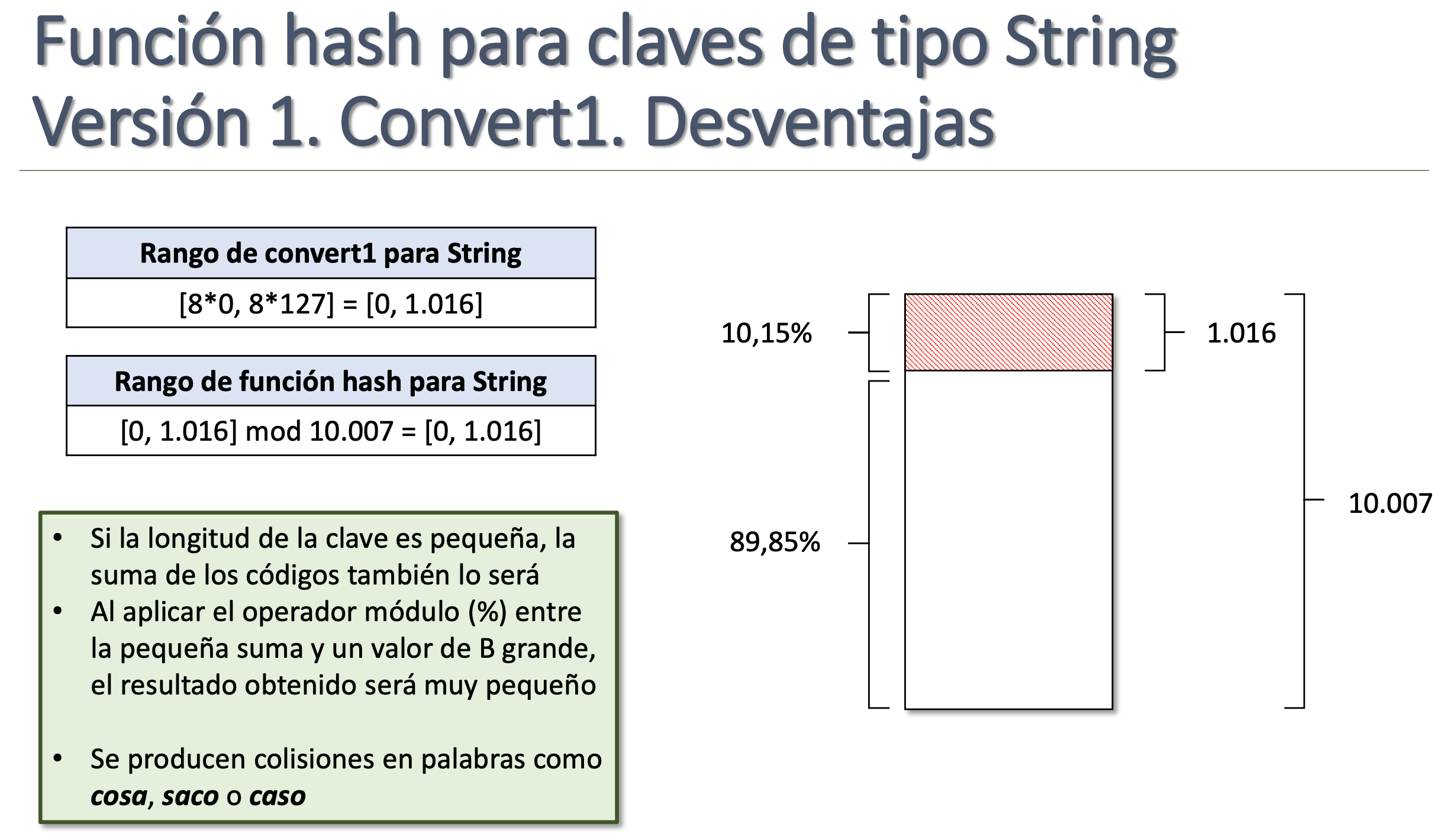

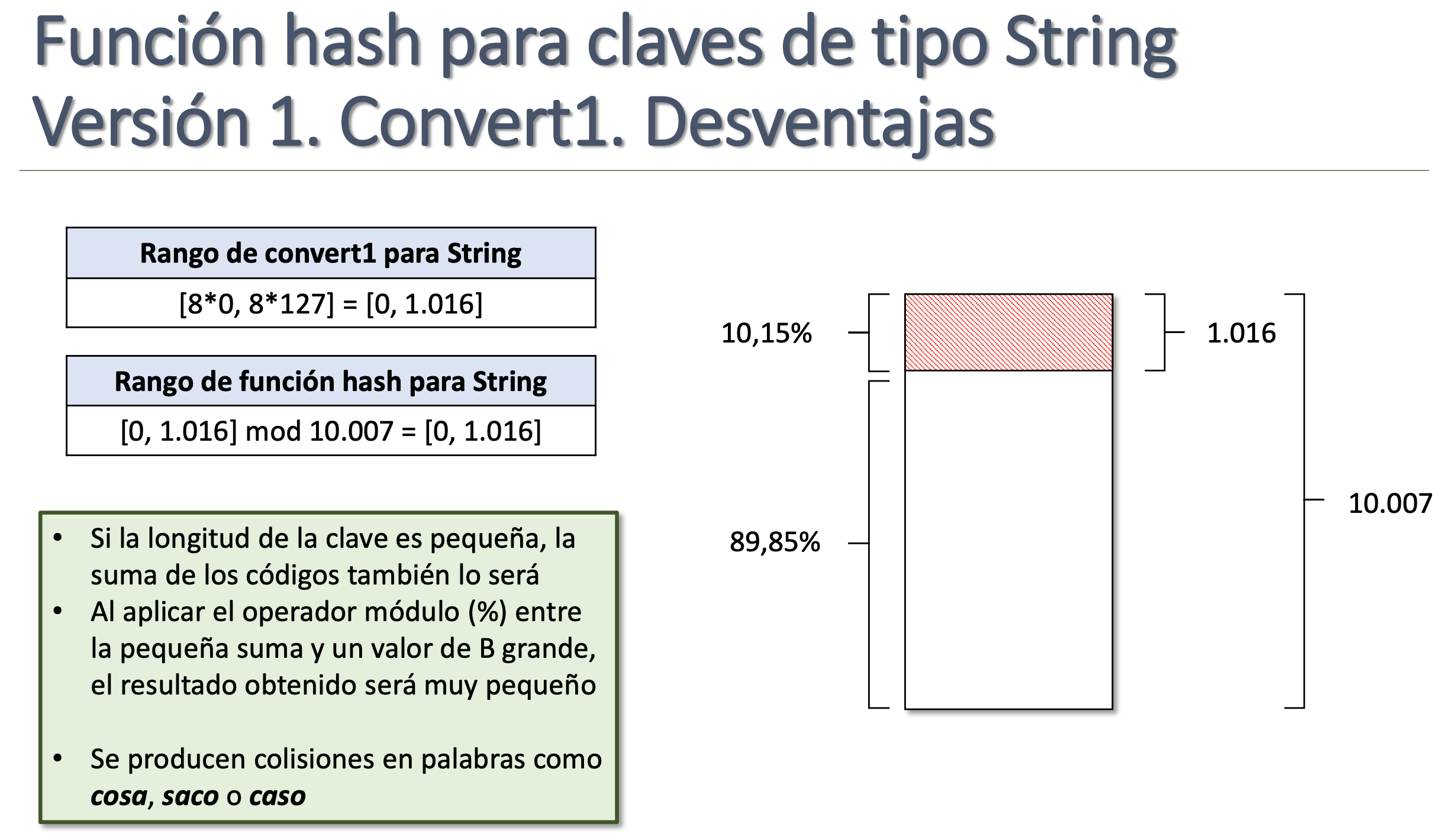

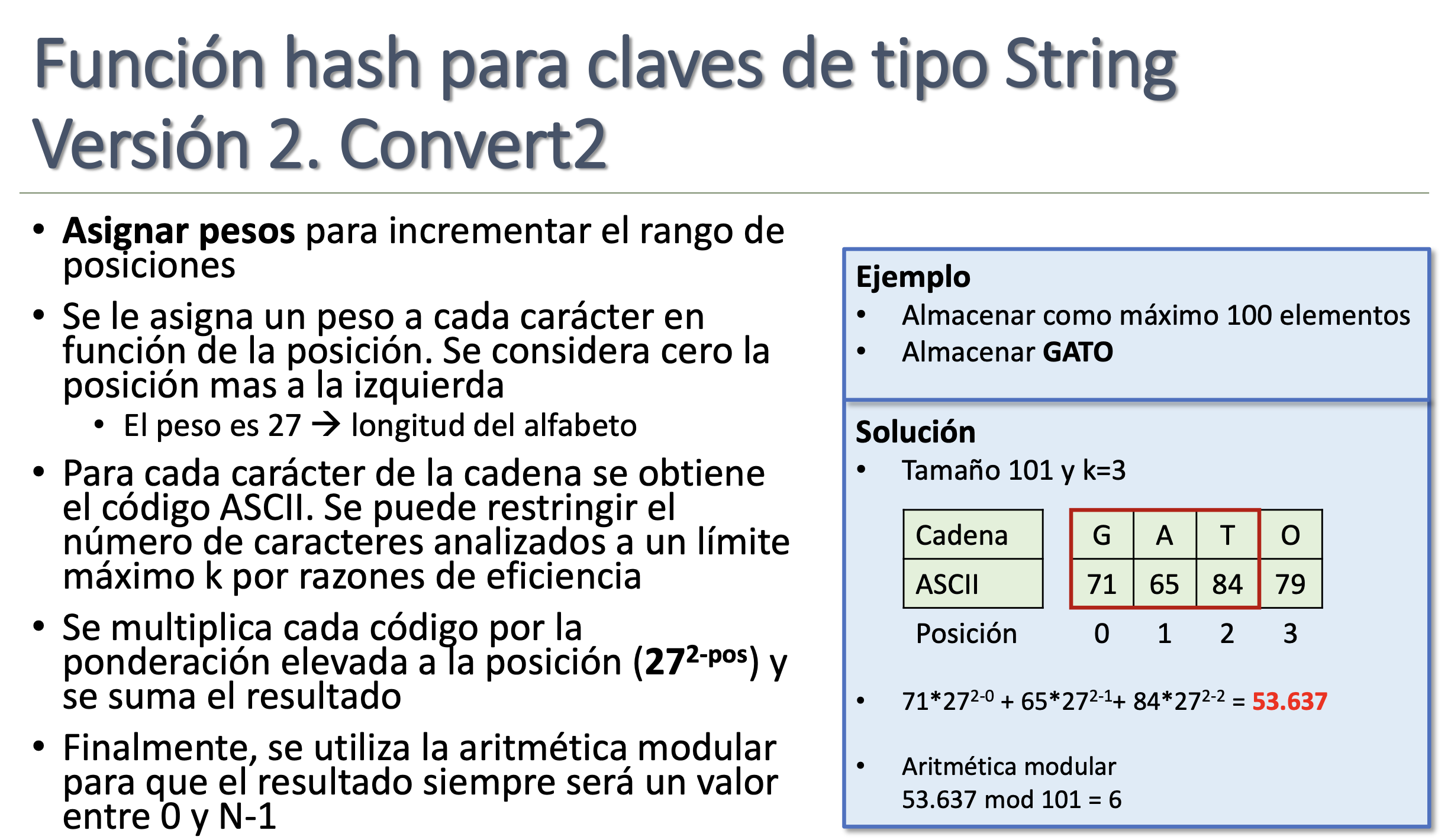

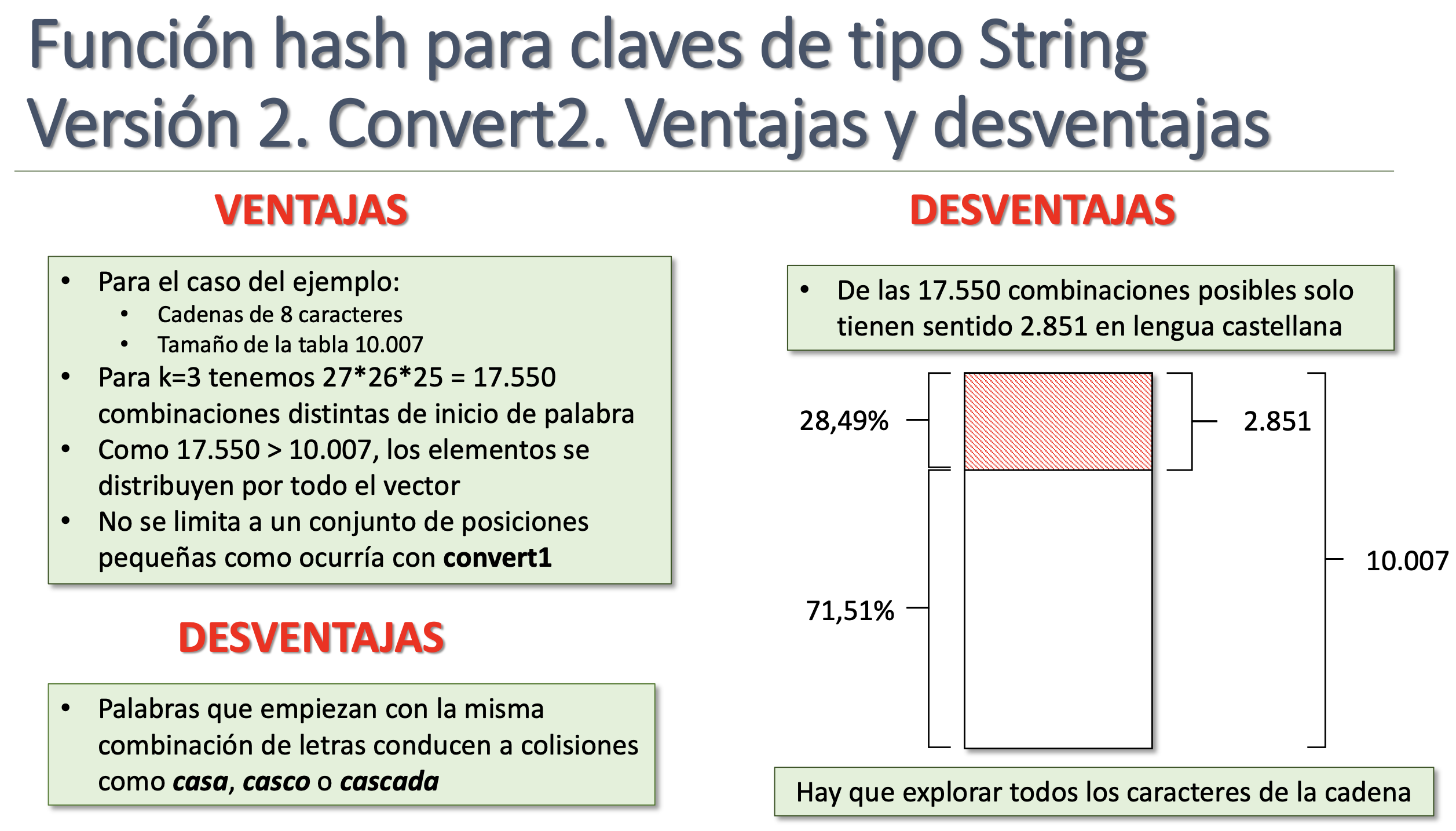

Función hash para claves de tipo String

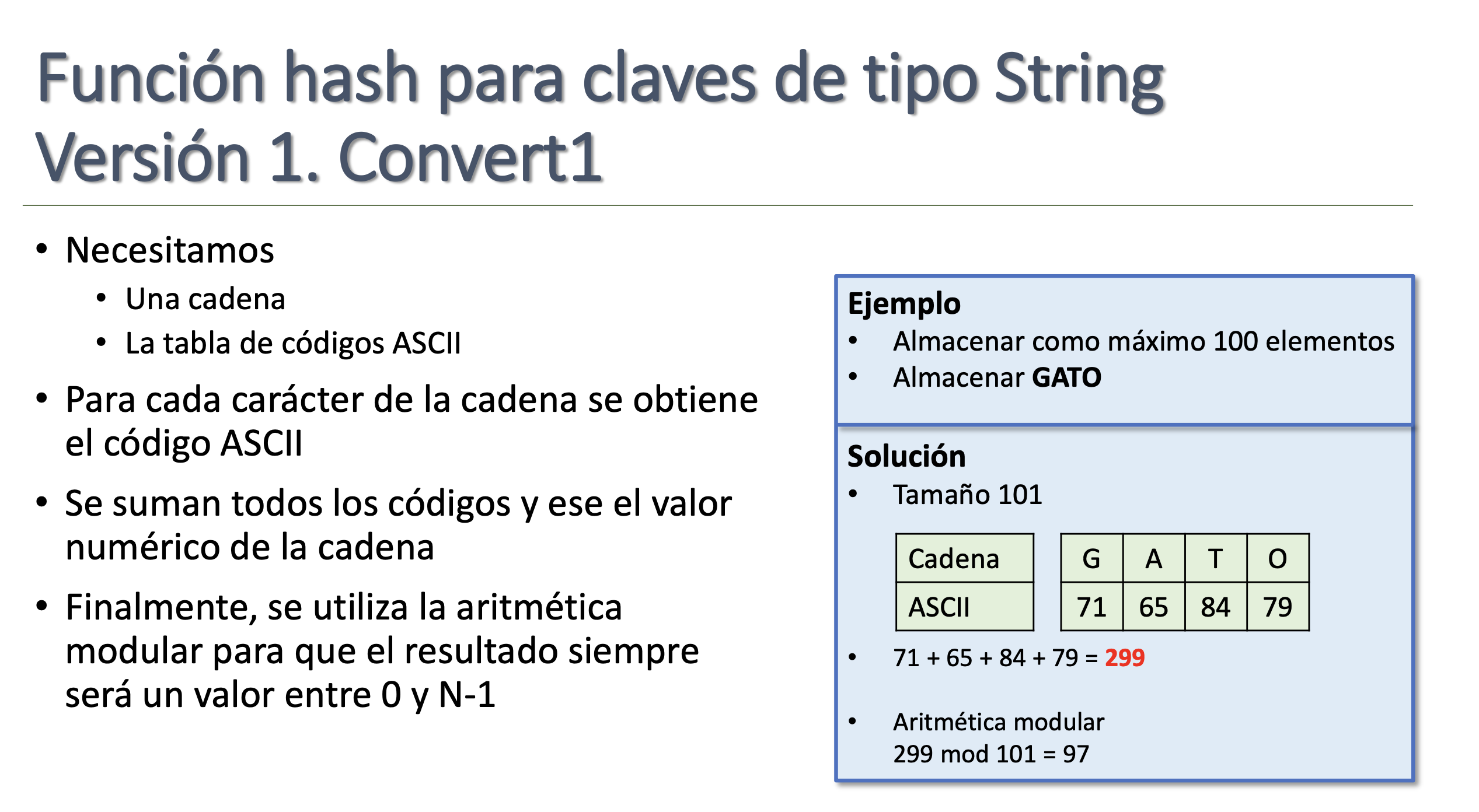

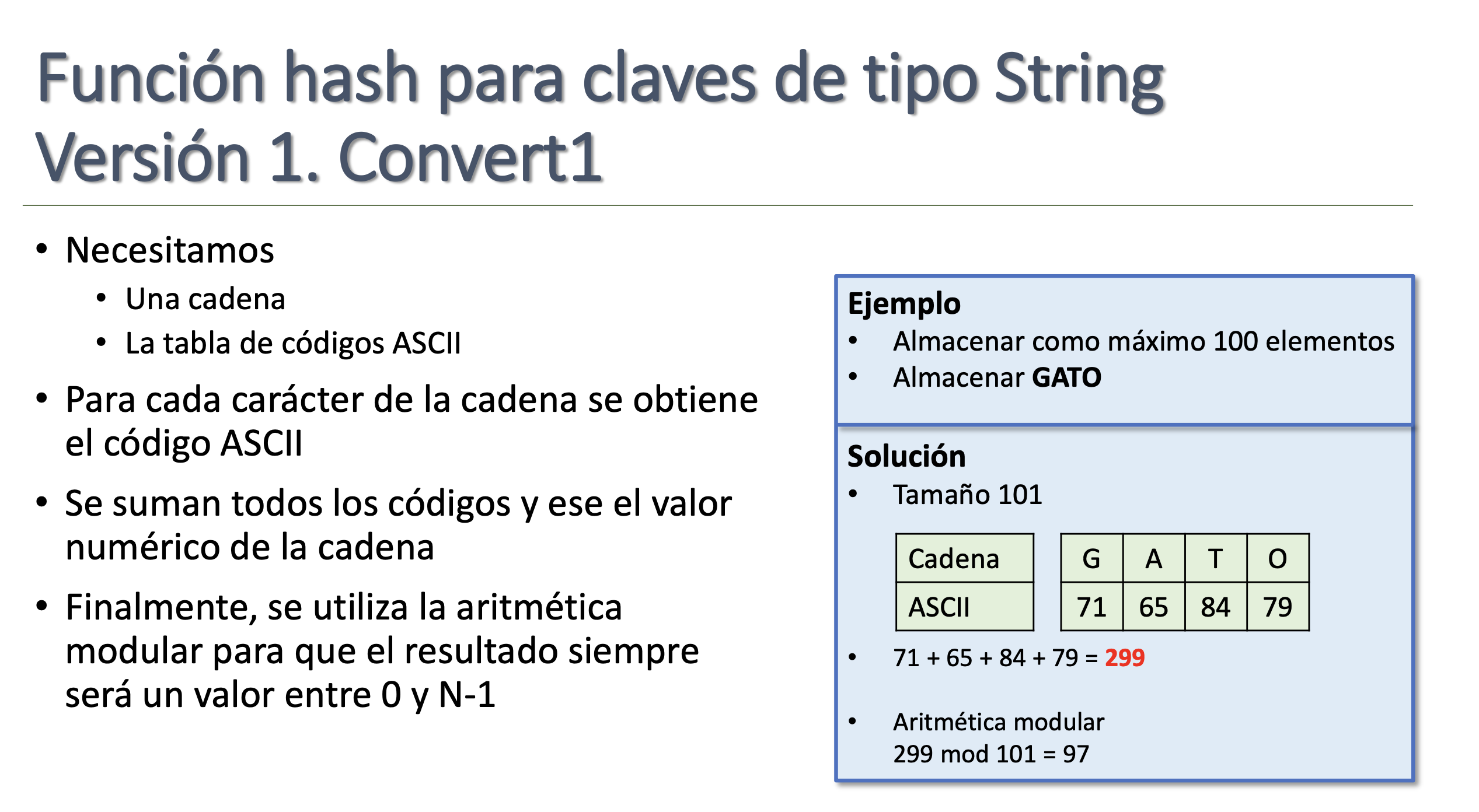

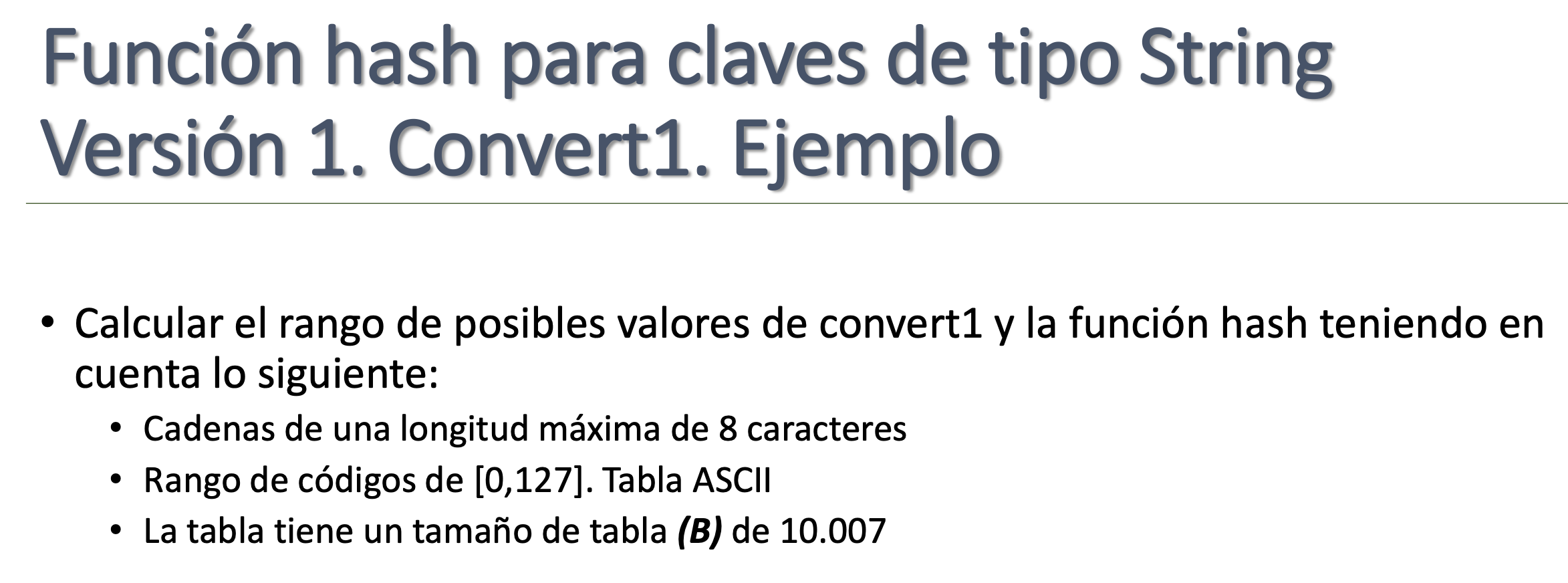

Versión 1. Convert1 y Ejemplo

Desventajas

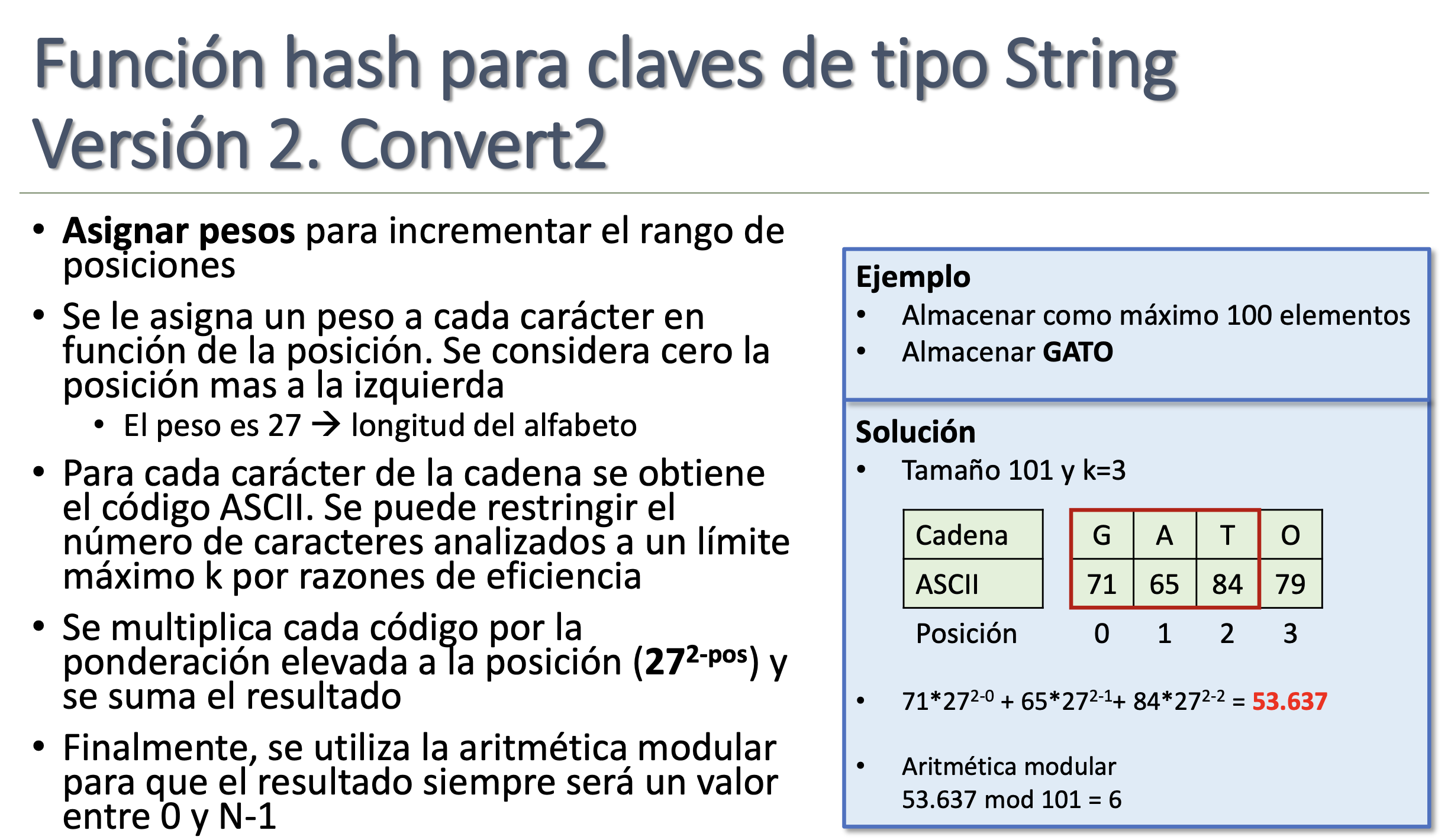

Versión 2. Convert2

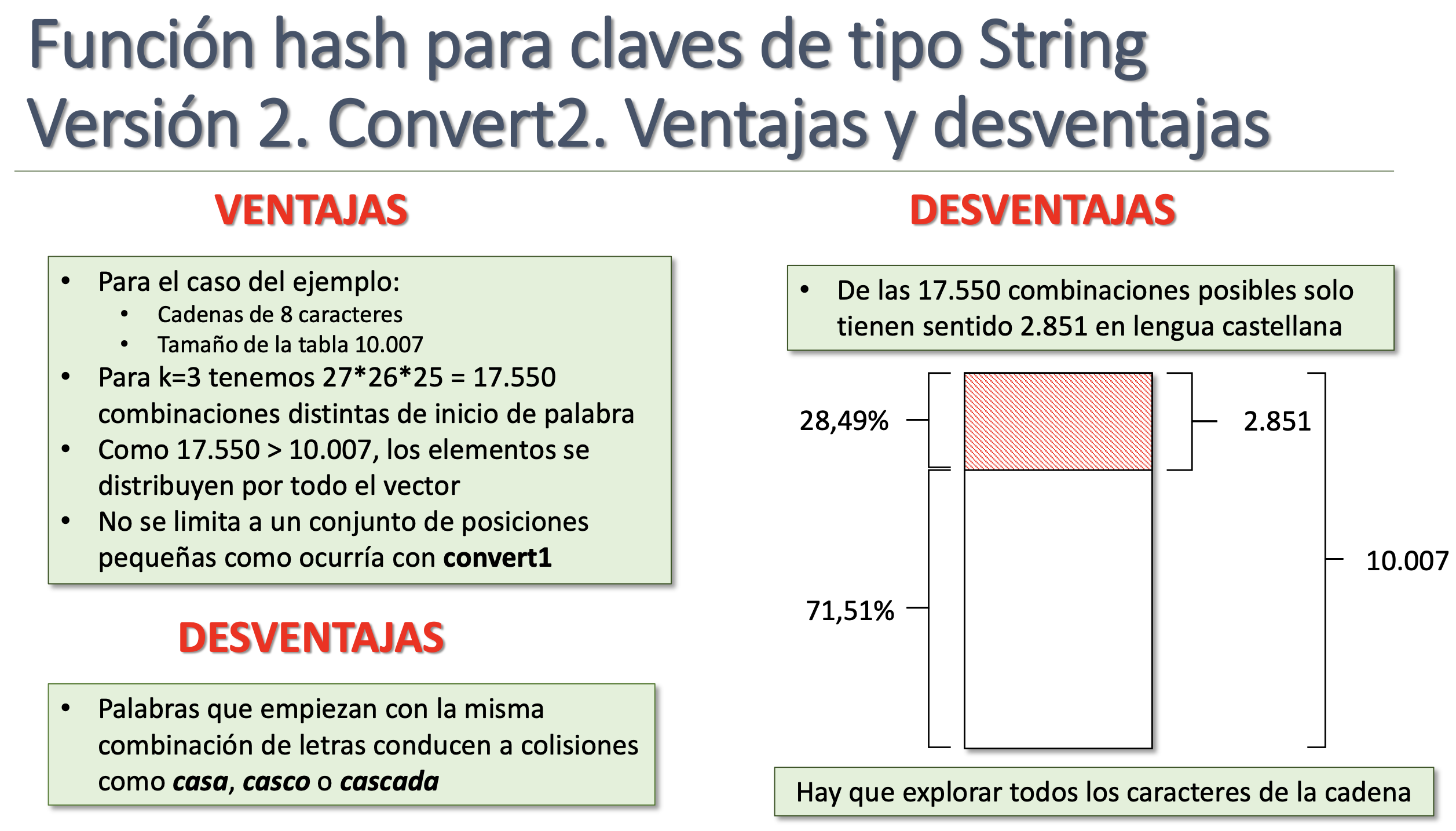

Ventajas y desventajas

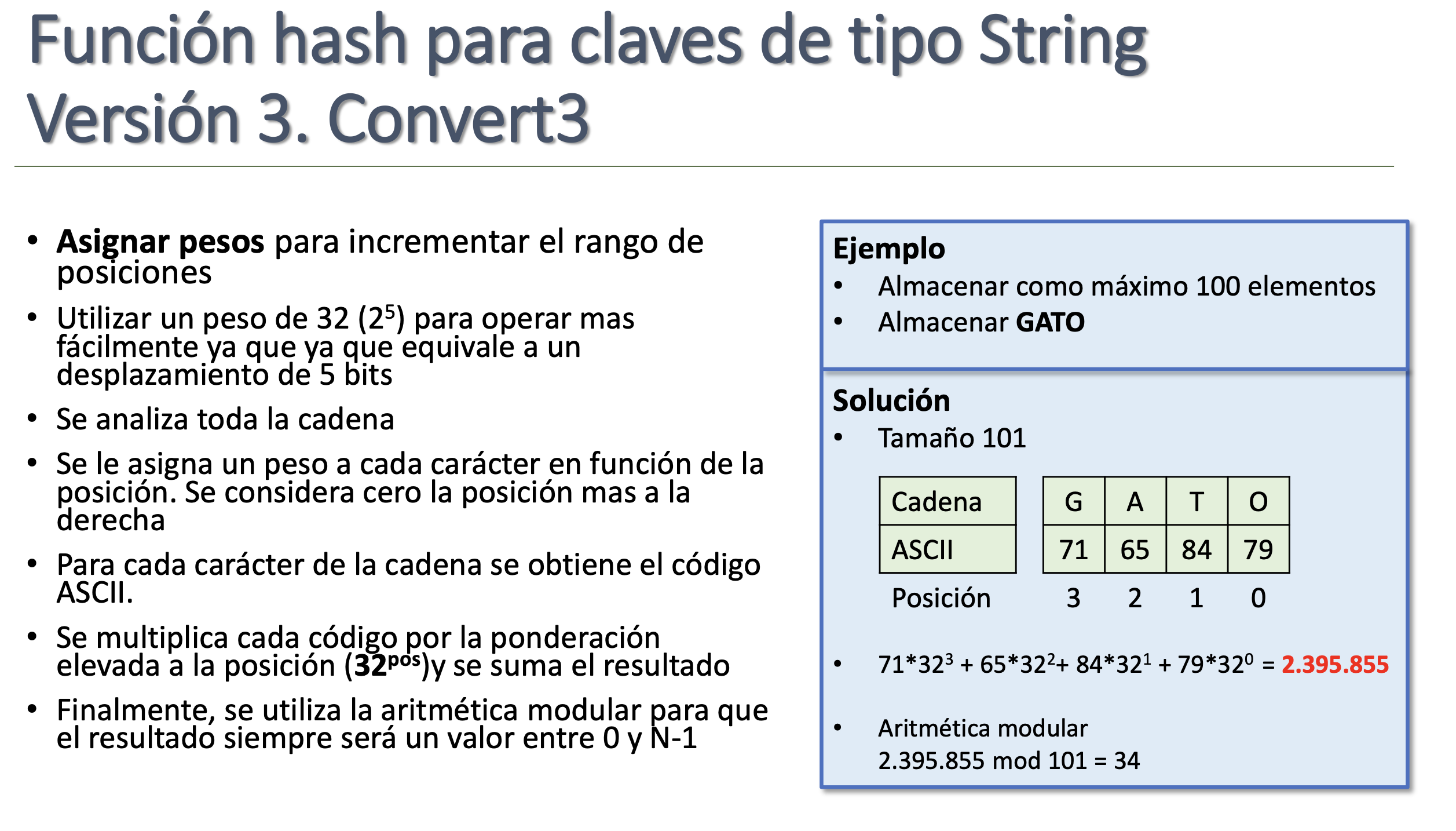

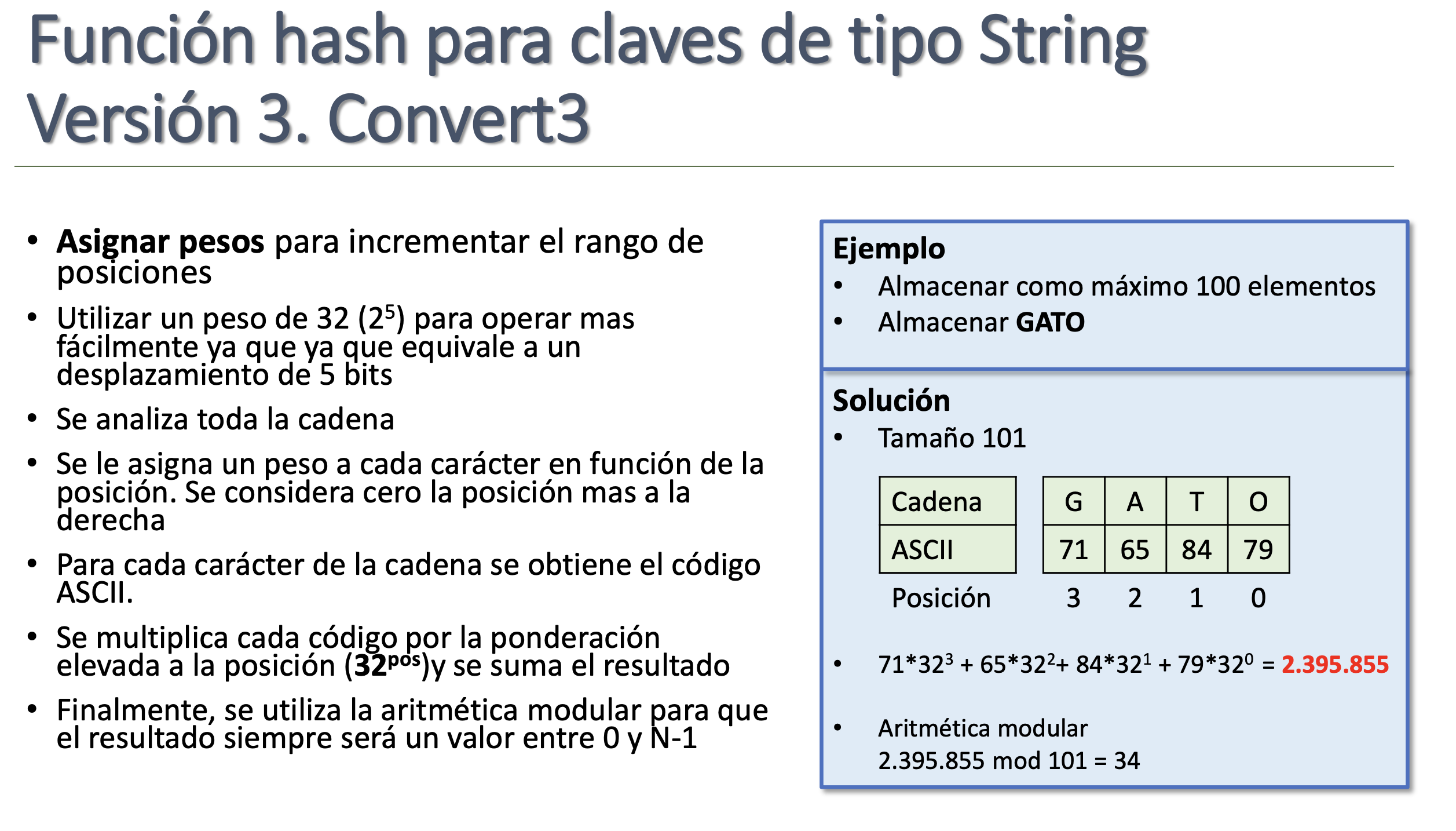

Versión 3. Convert3

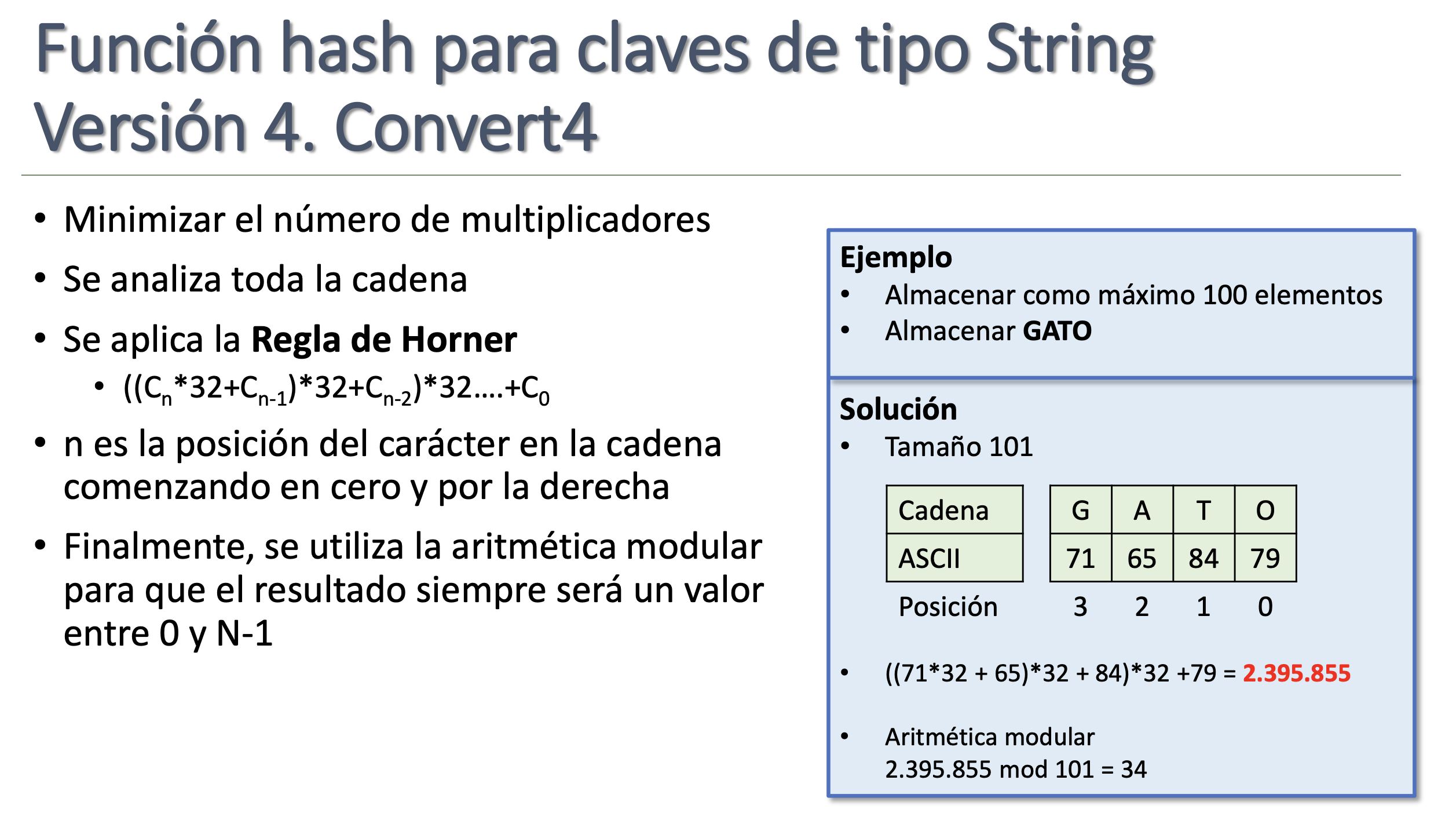

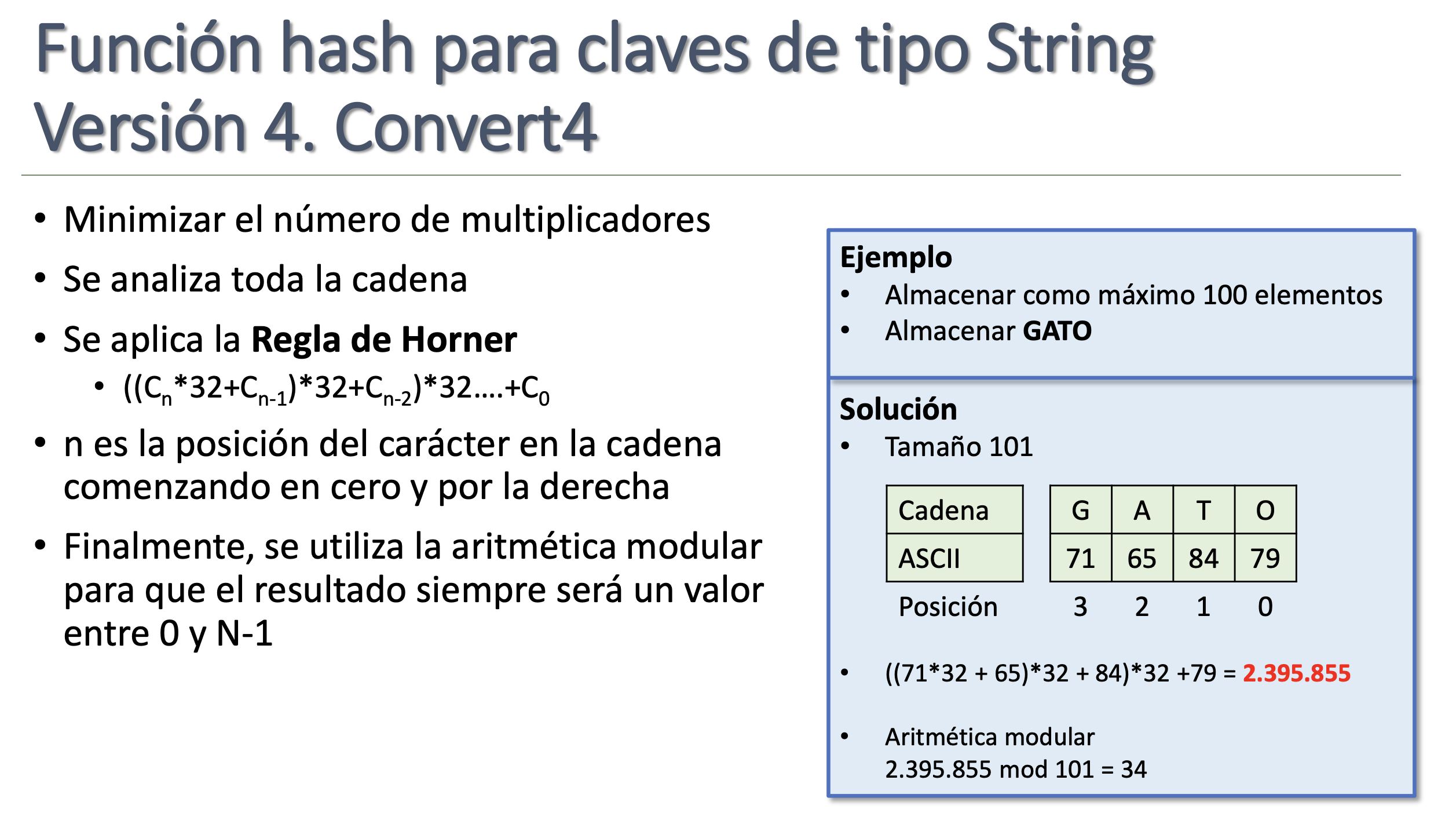

Versión 4. Convert4

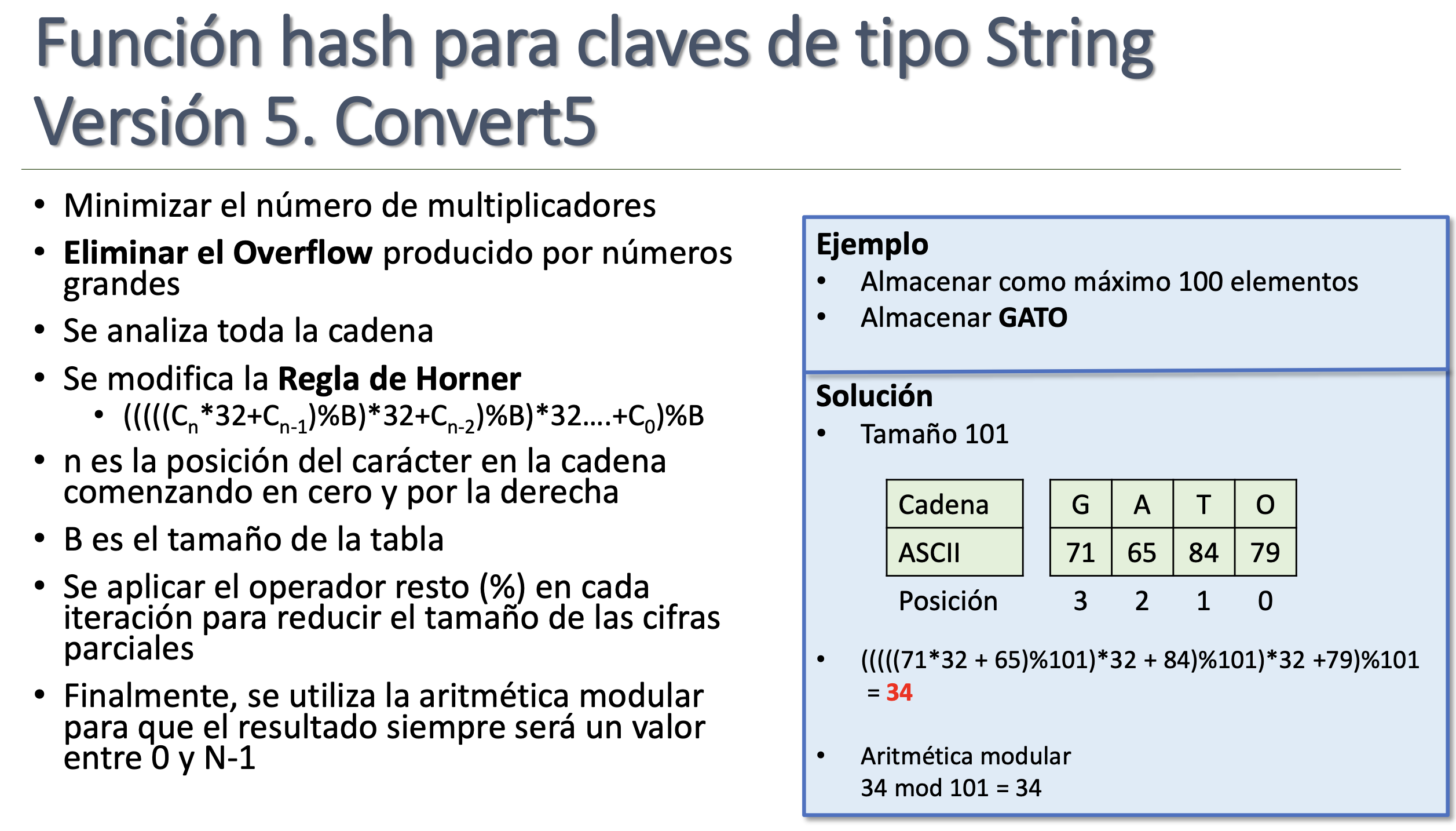

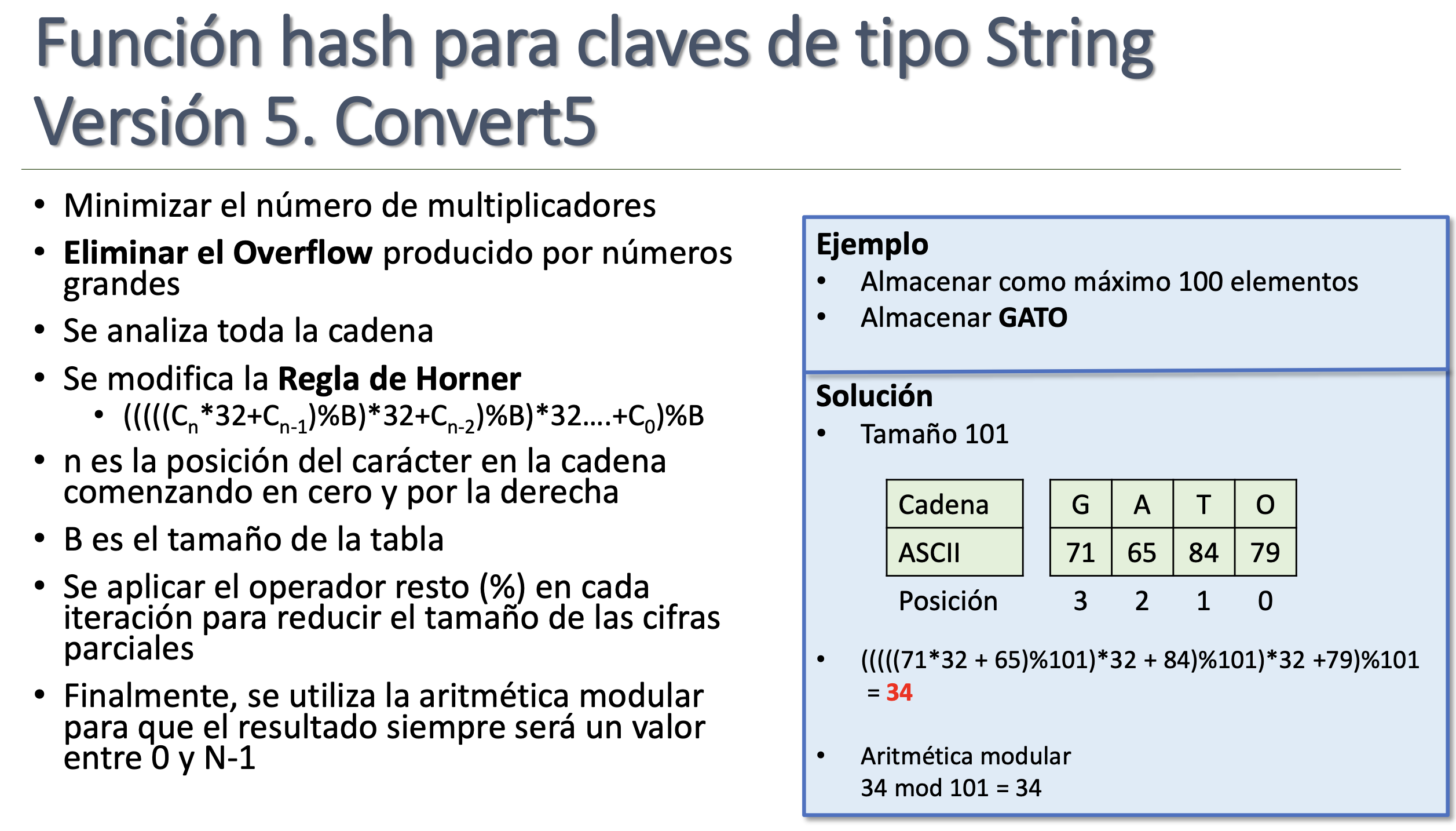

Versión 5. Convert5

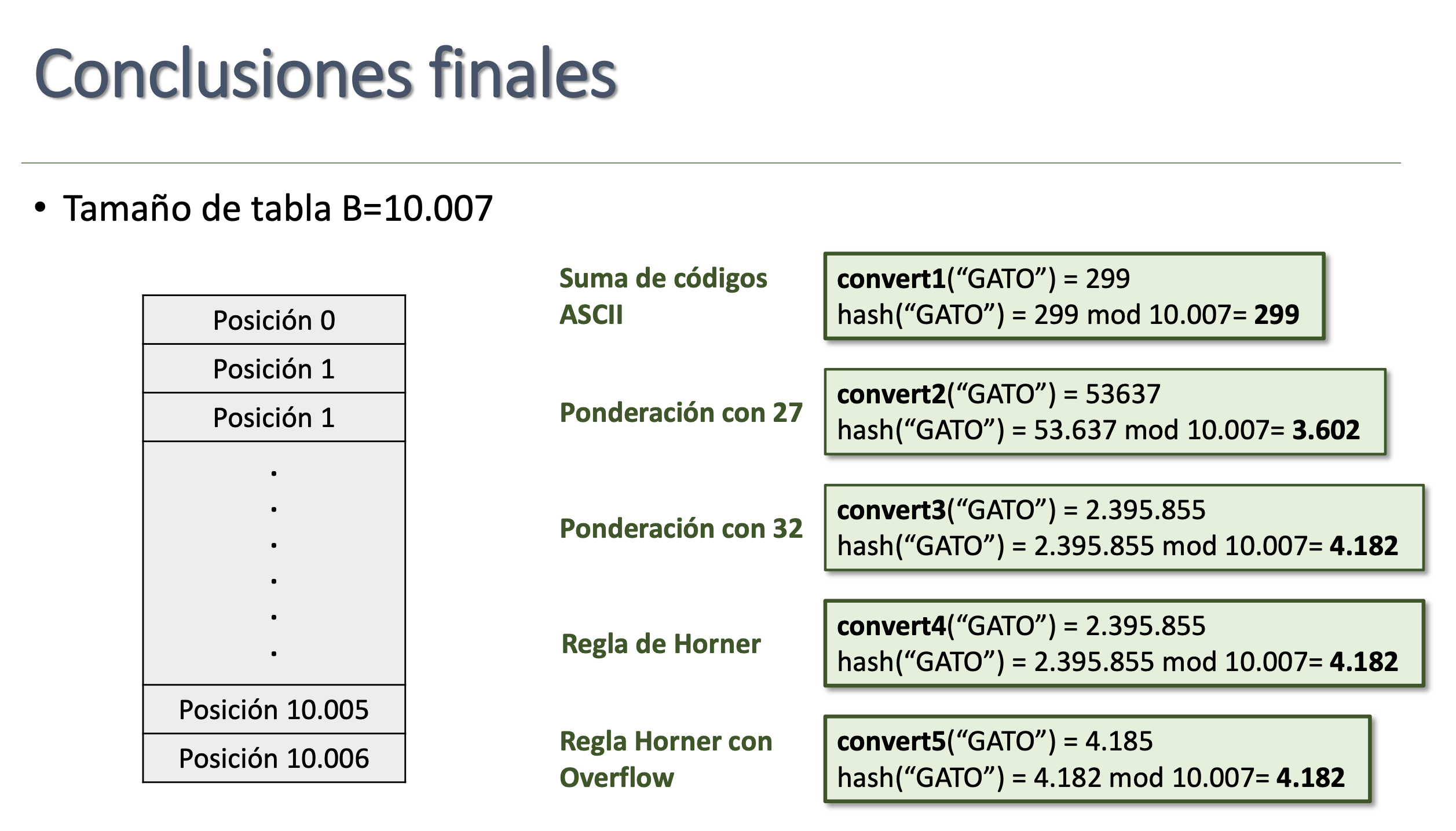

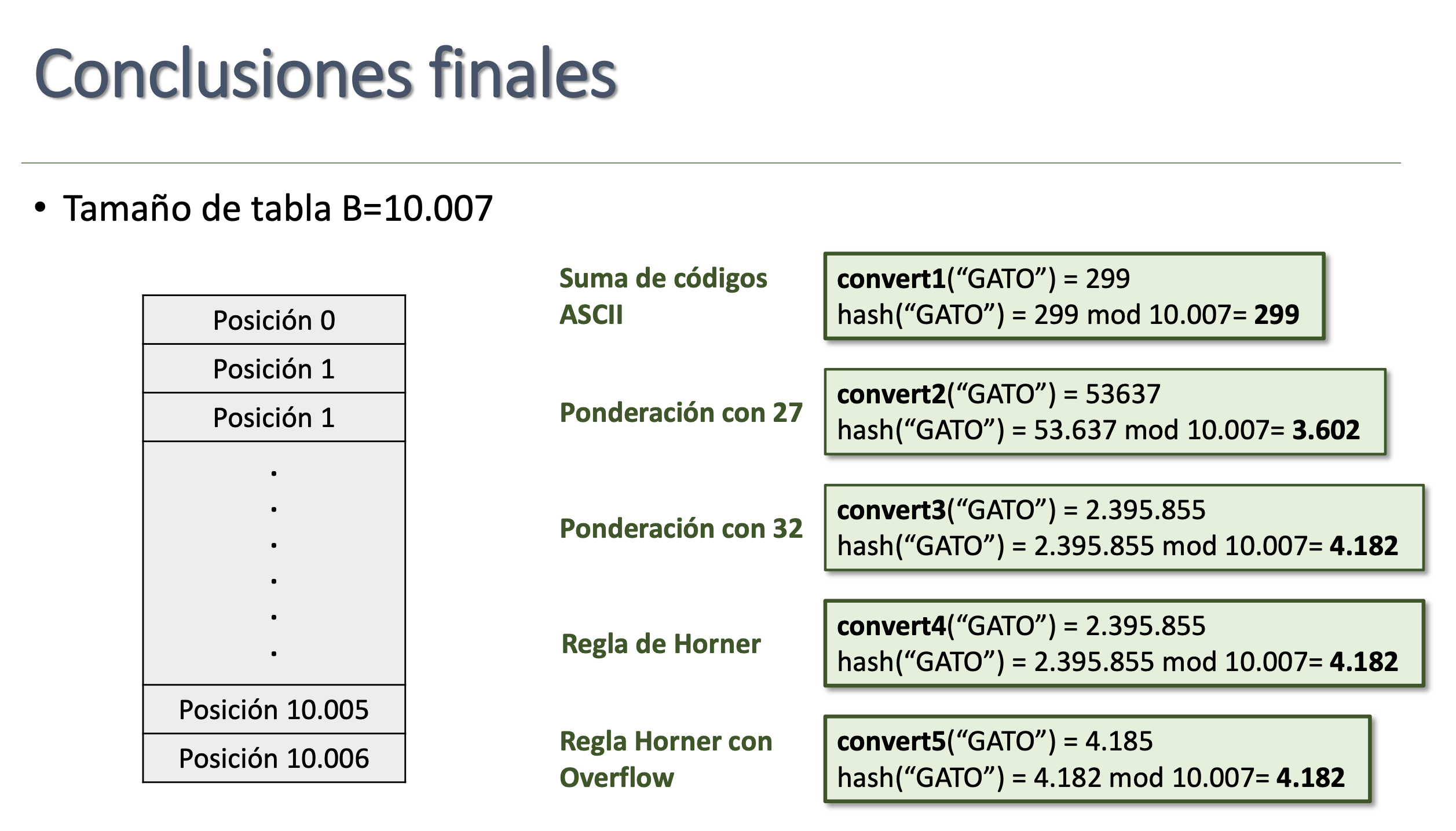

Conclusiones finales

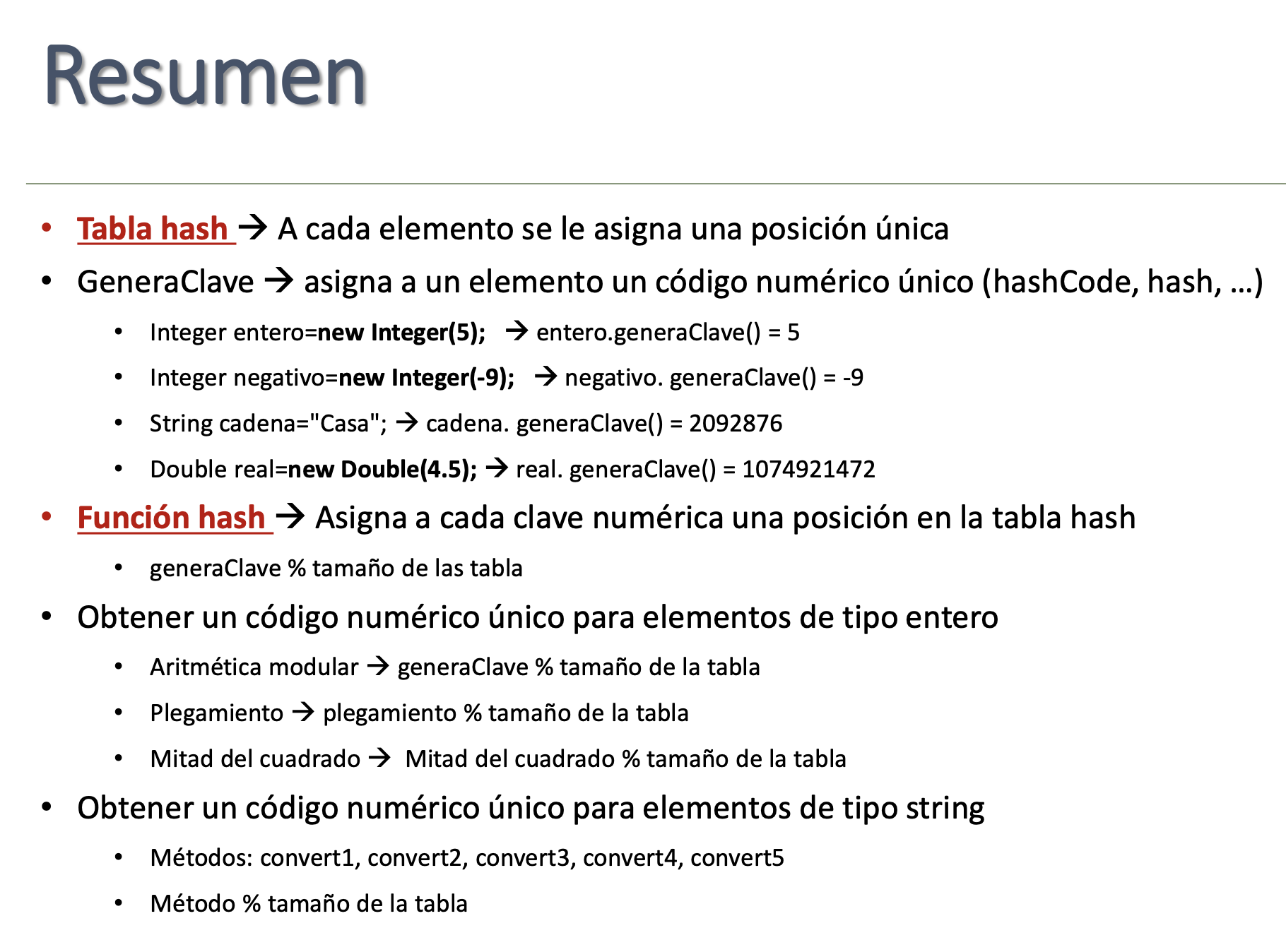

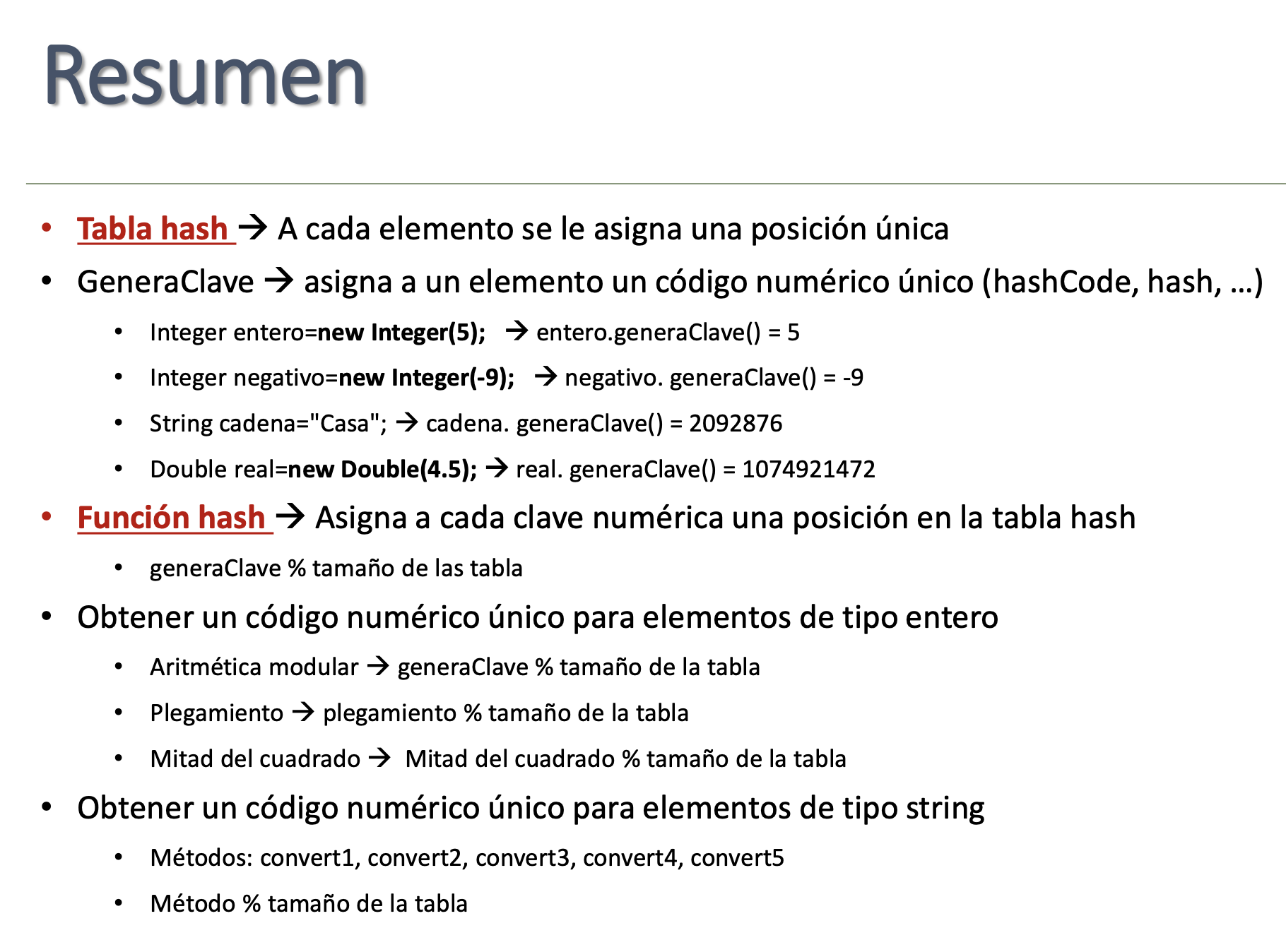

Resumen

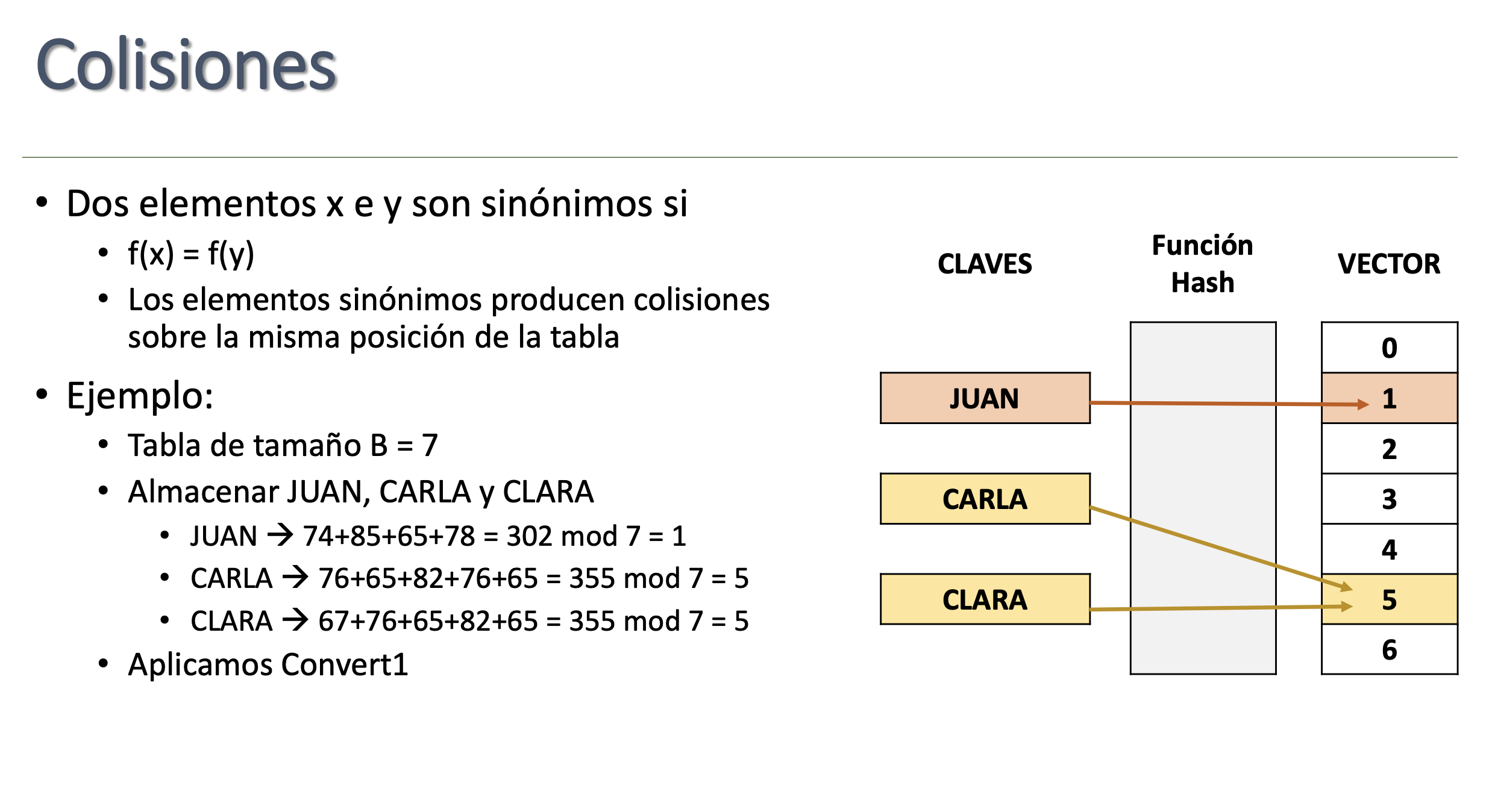

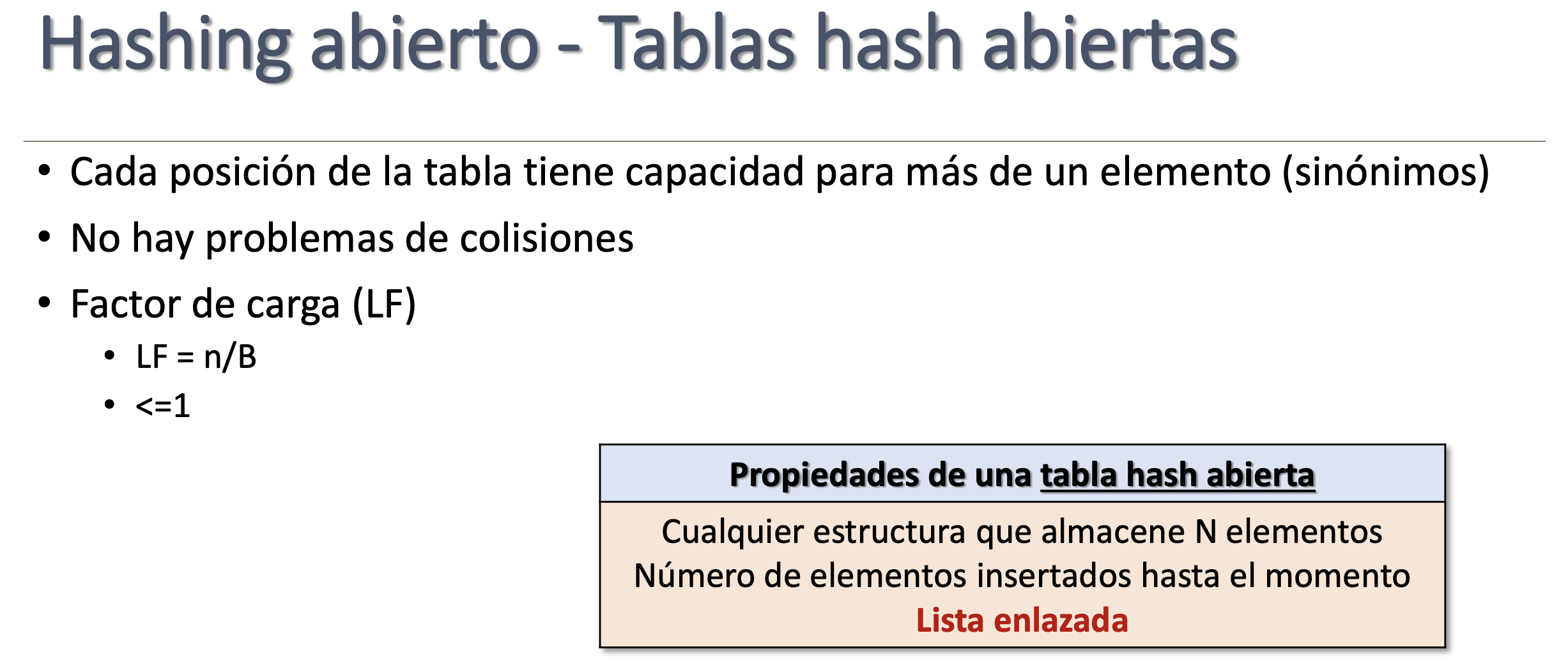

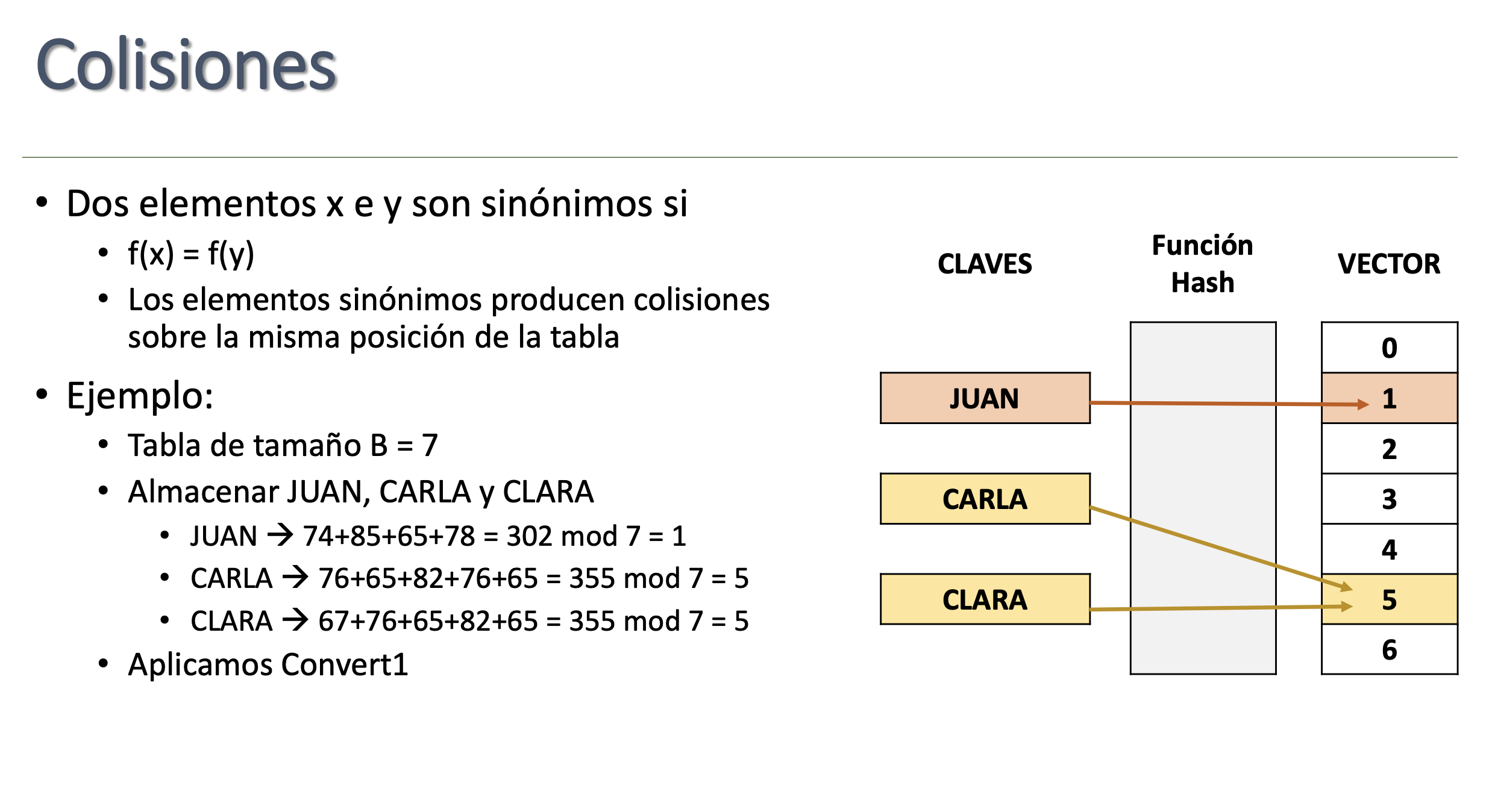

Colisiones

Tratamiento

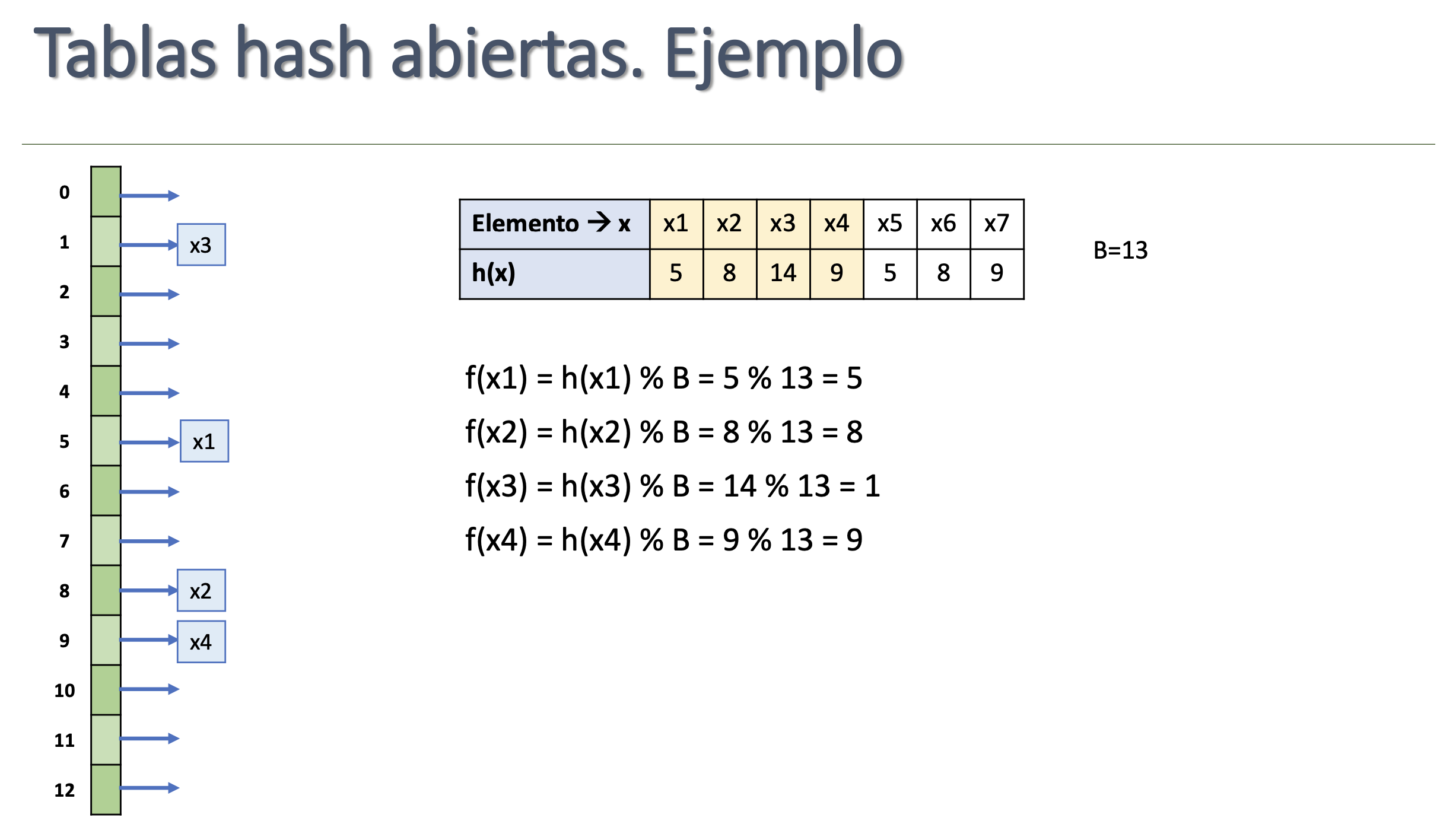

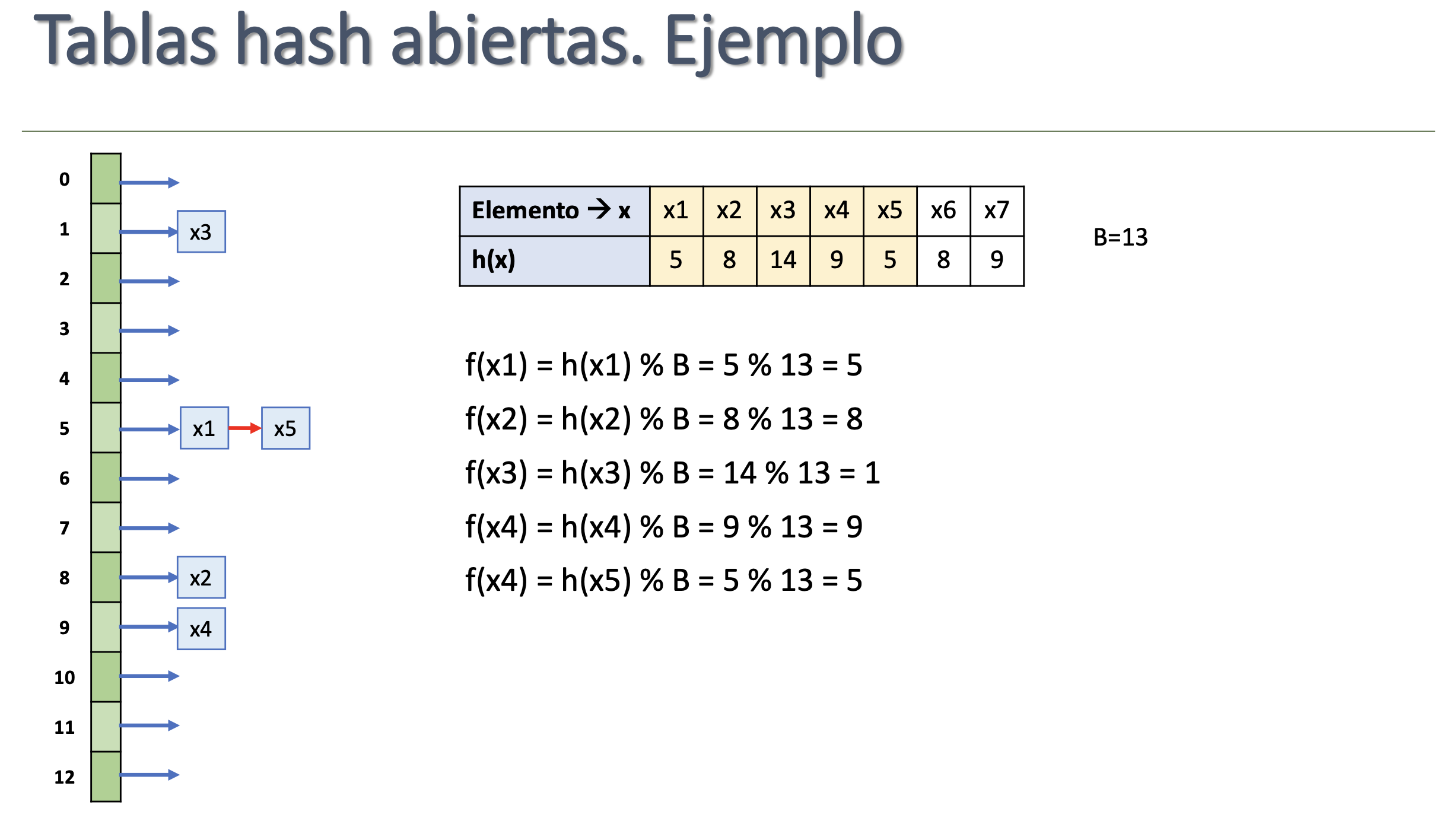

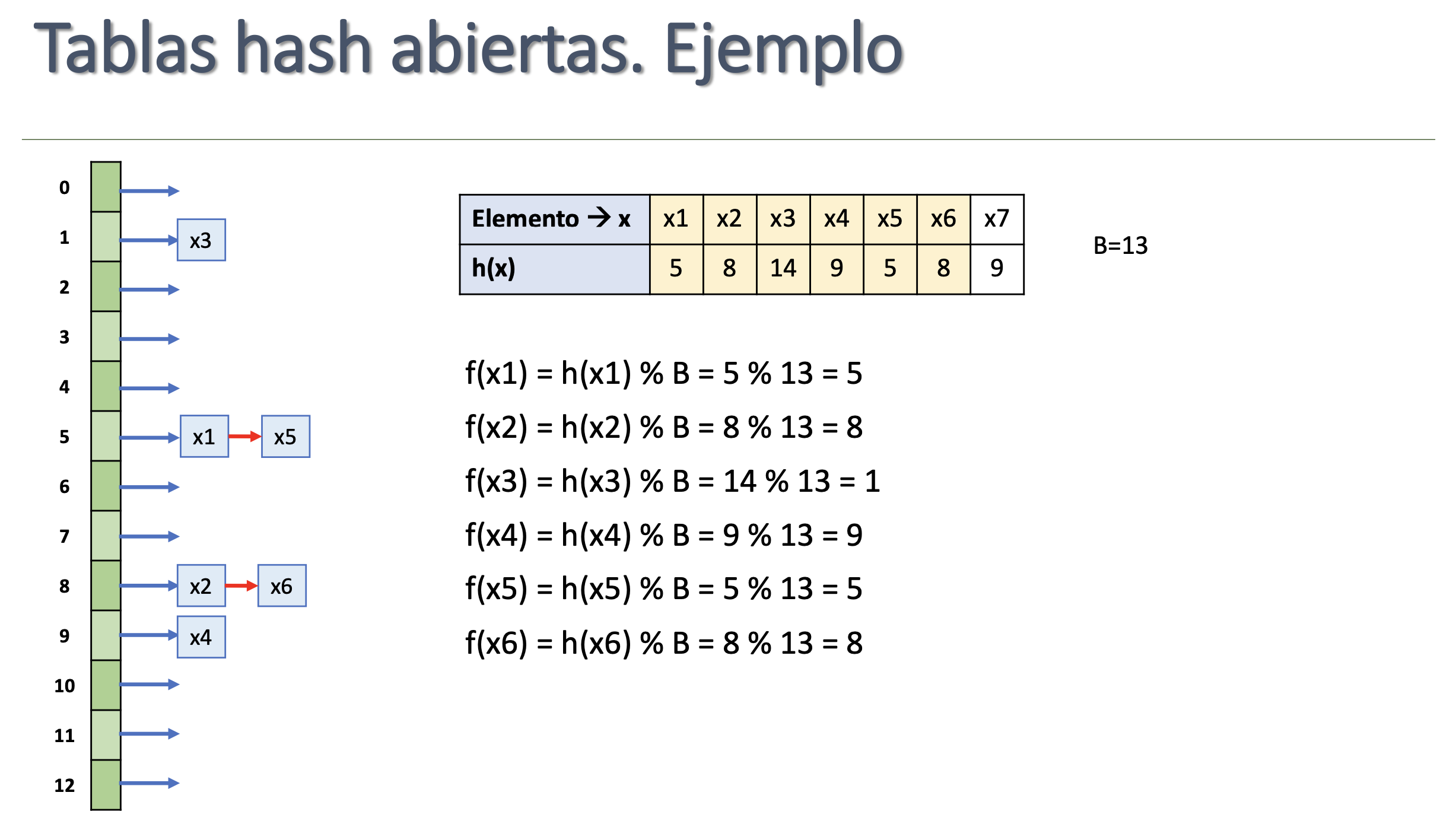

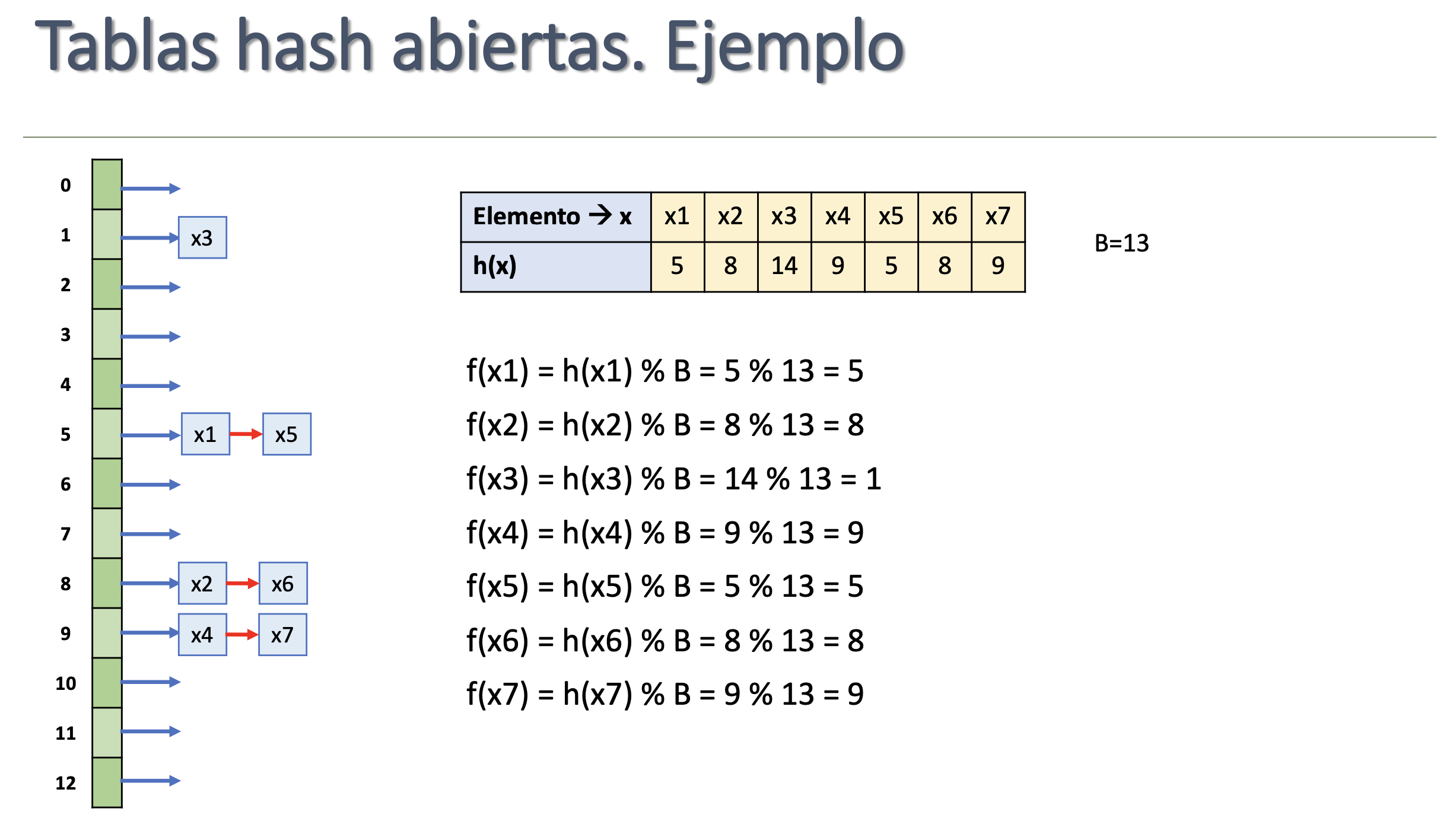

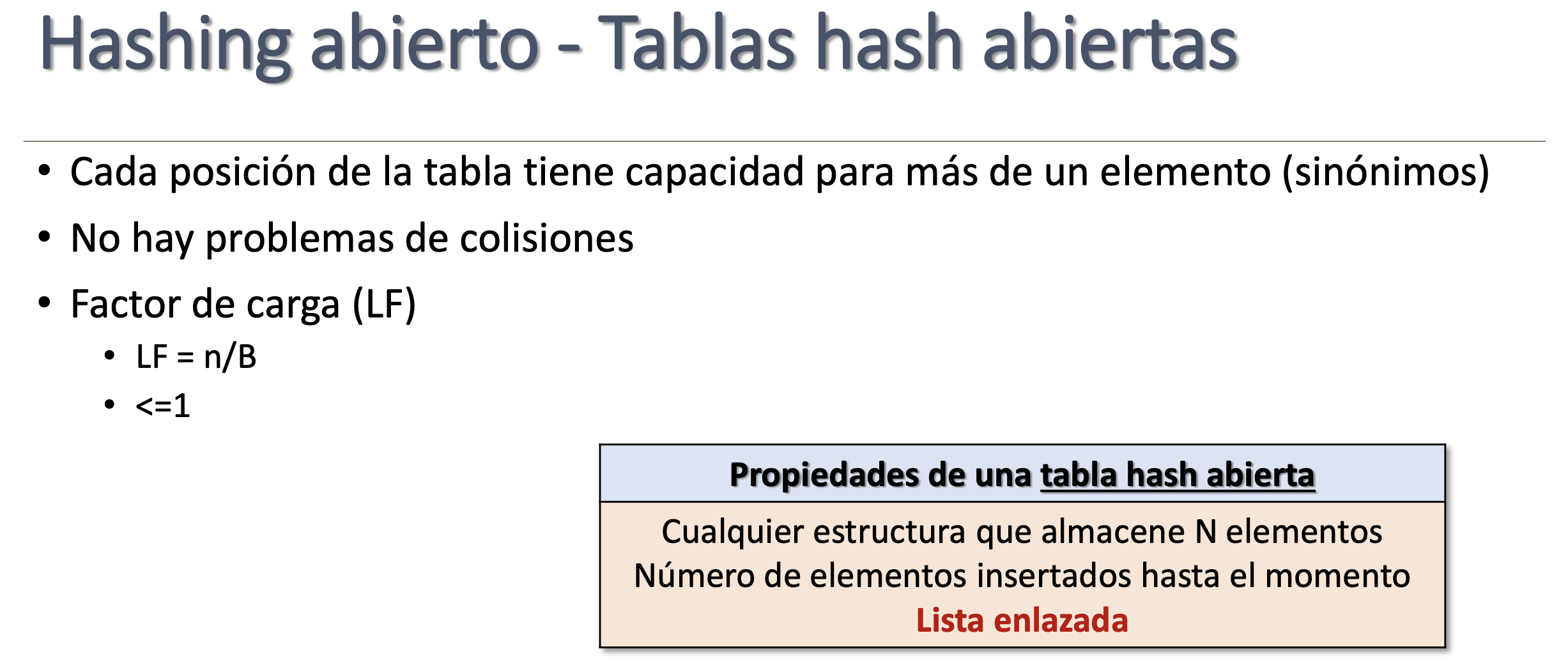

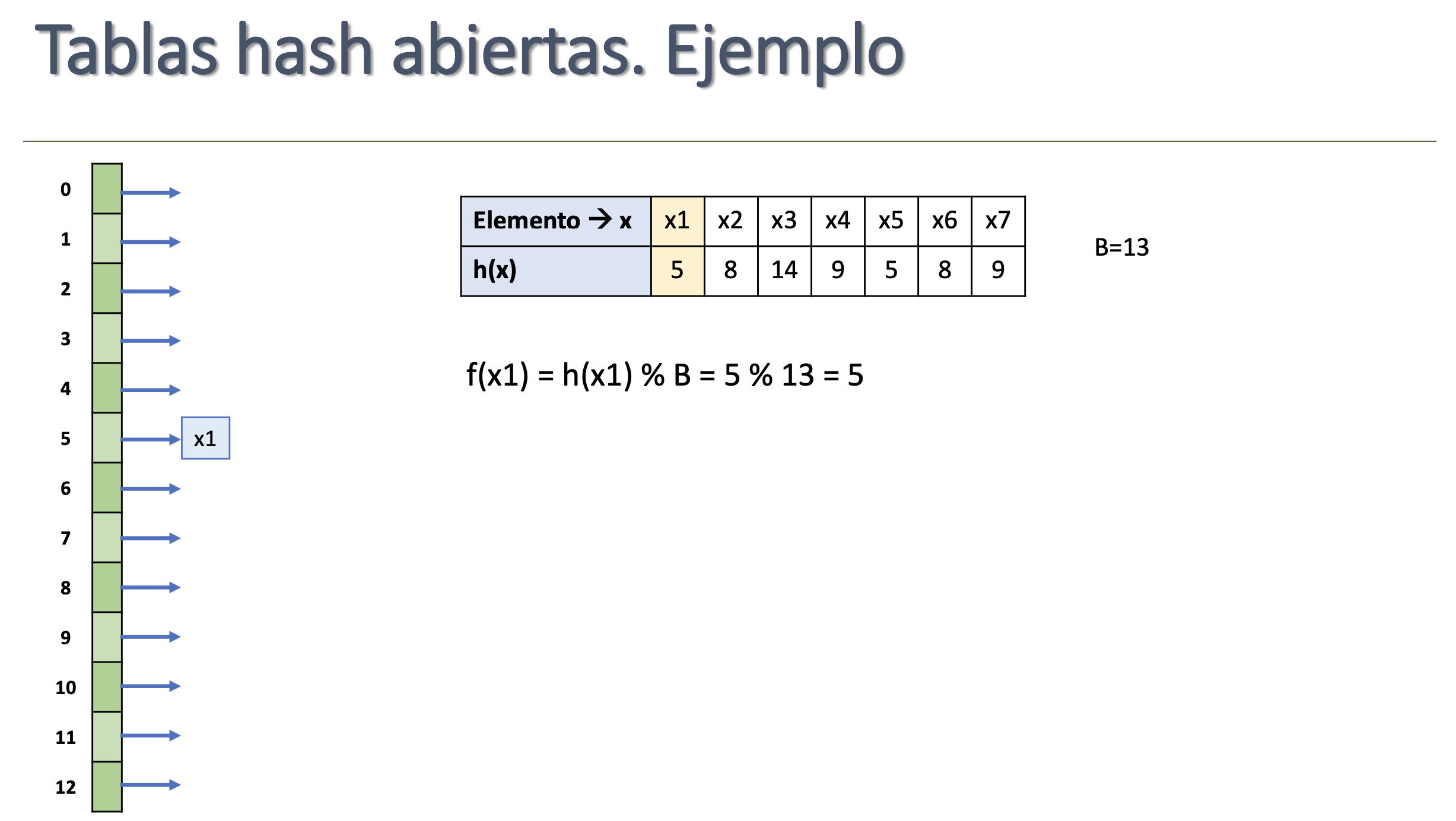

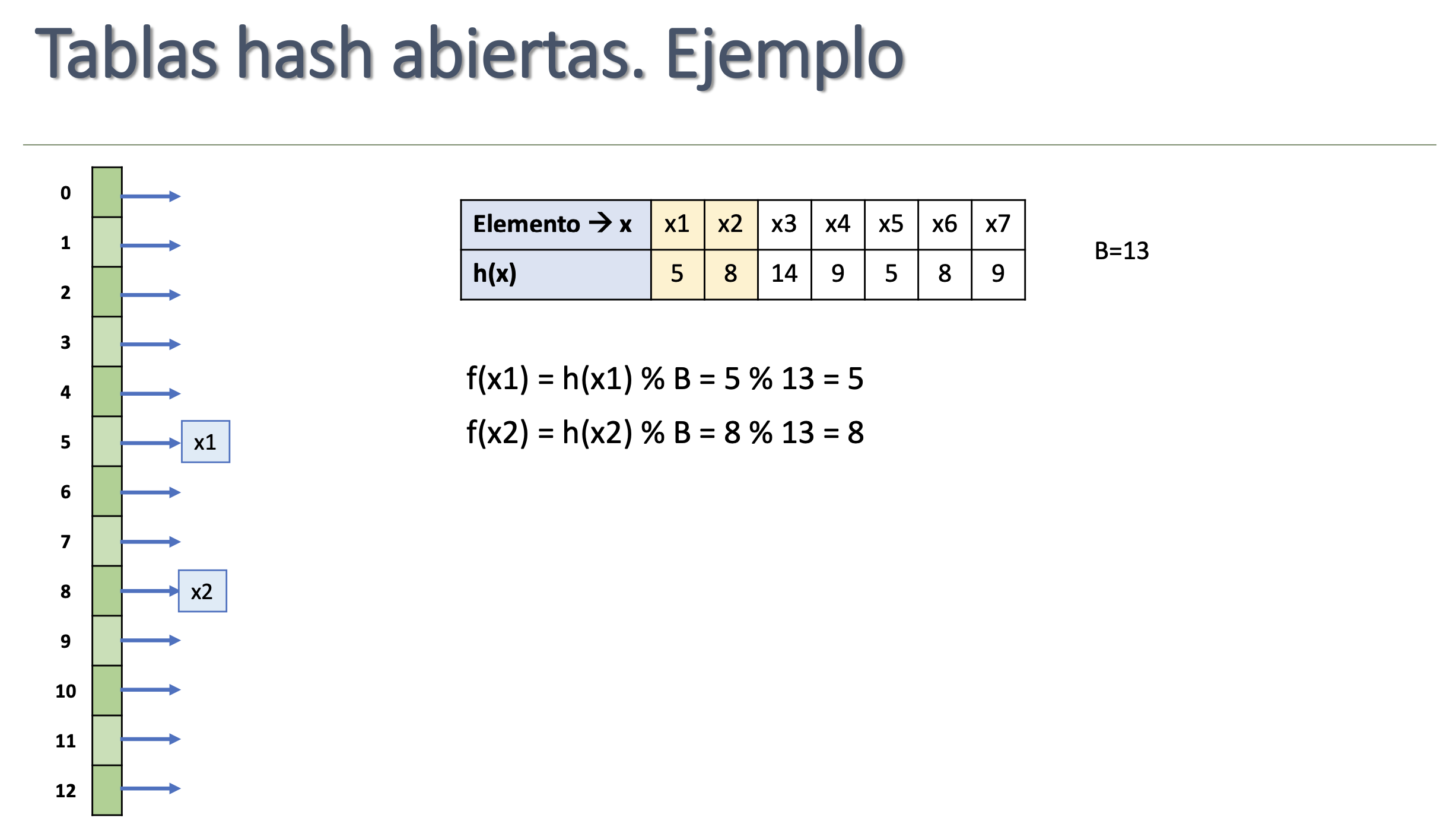

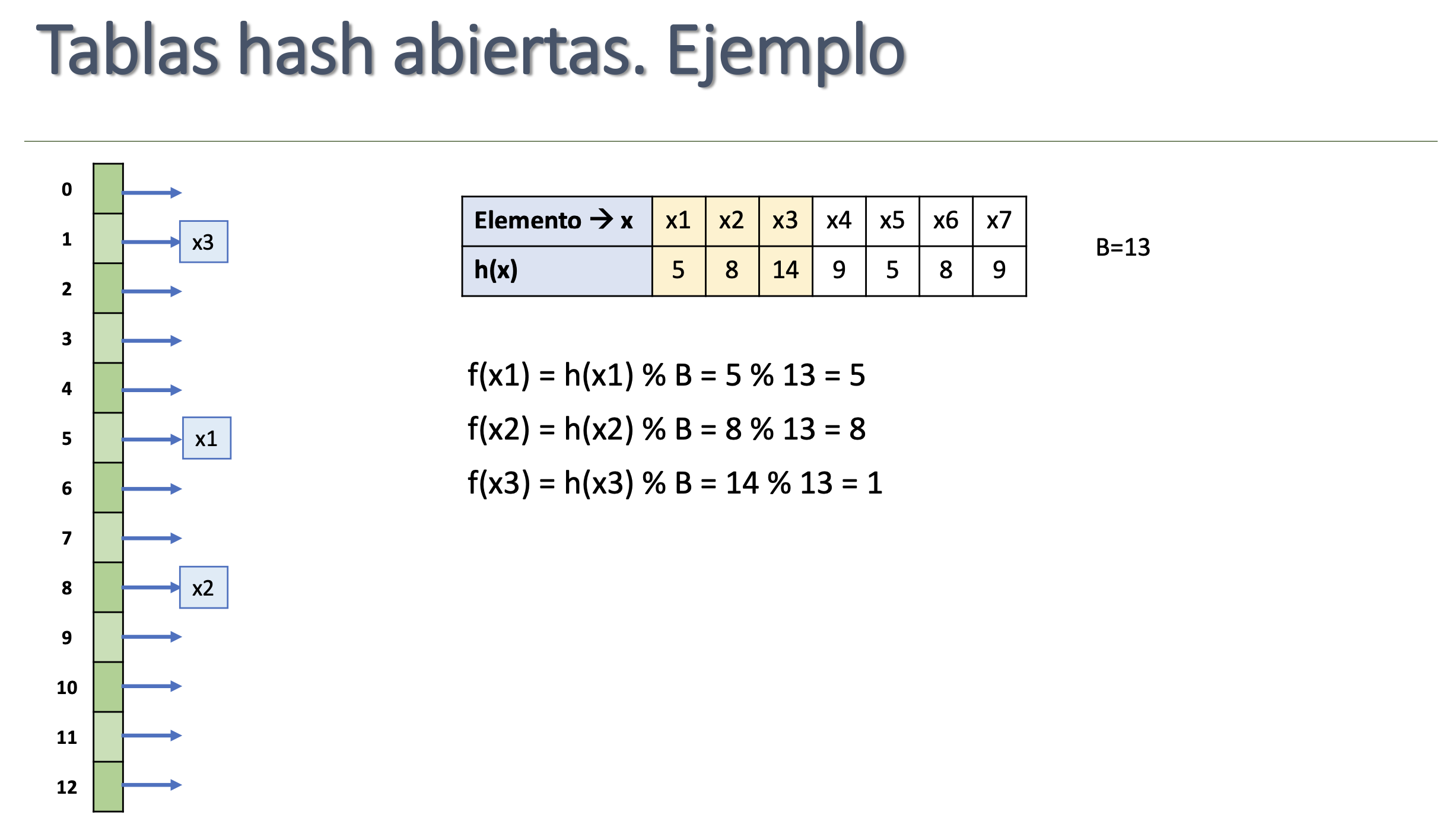

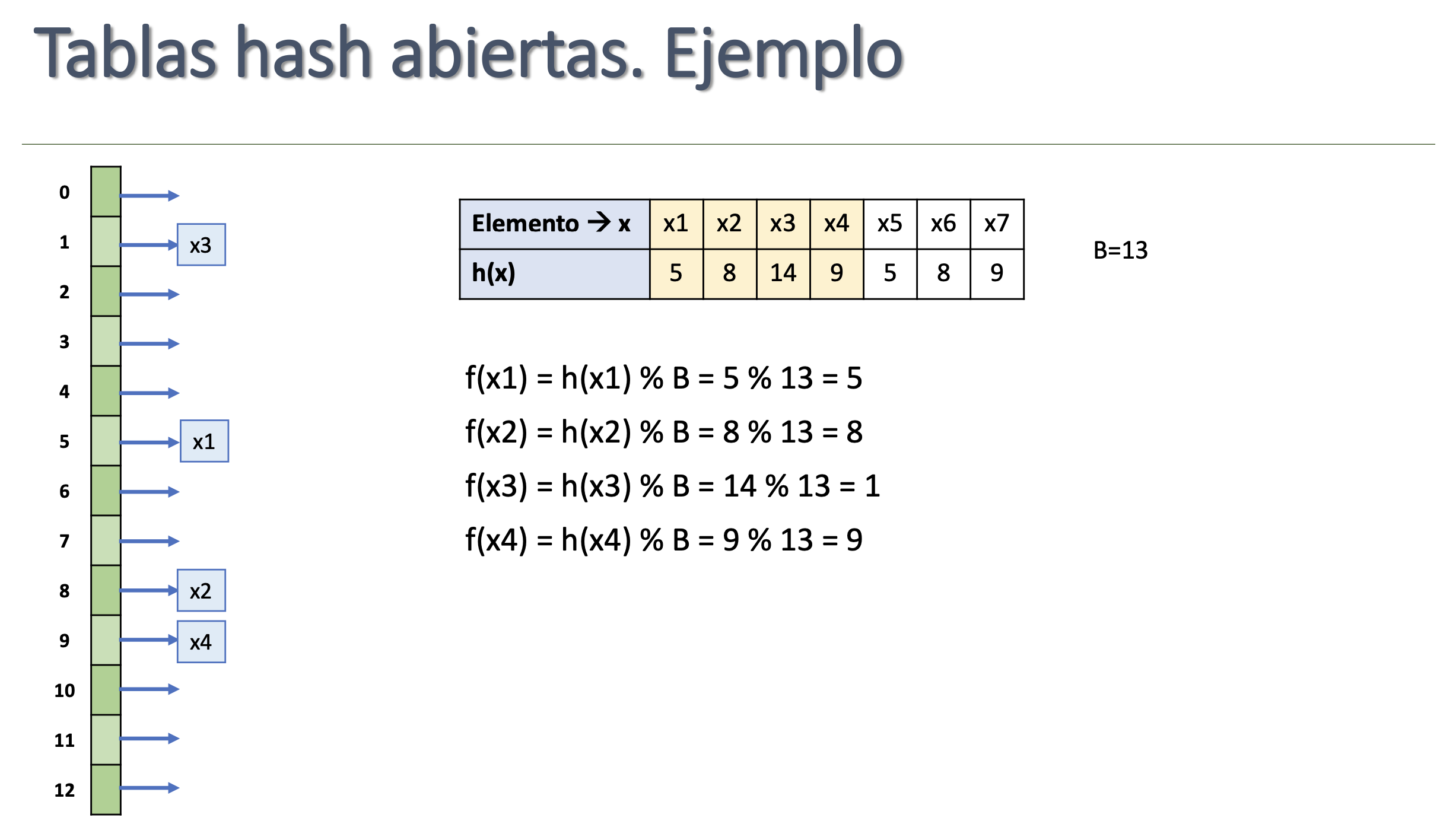

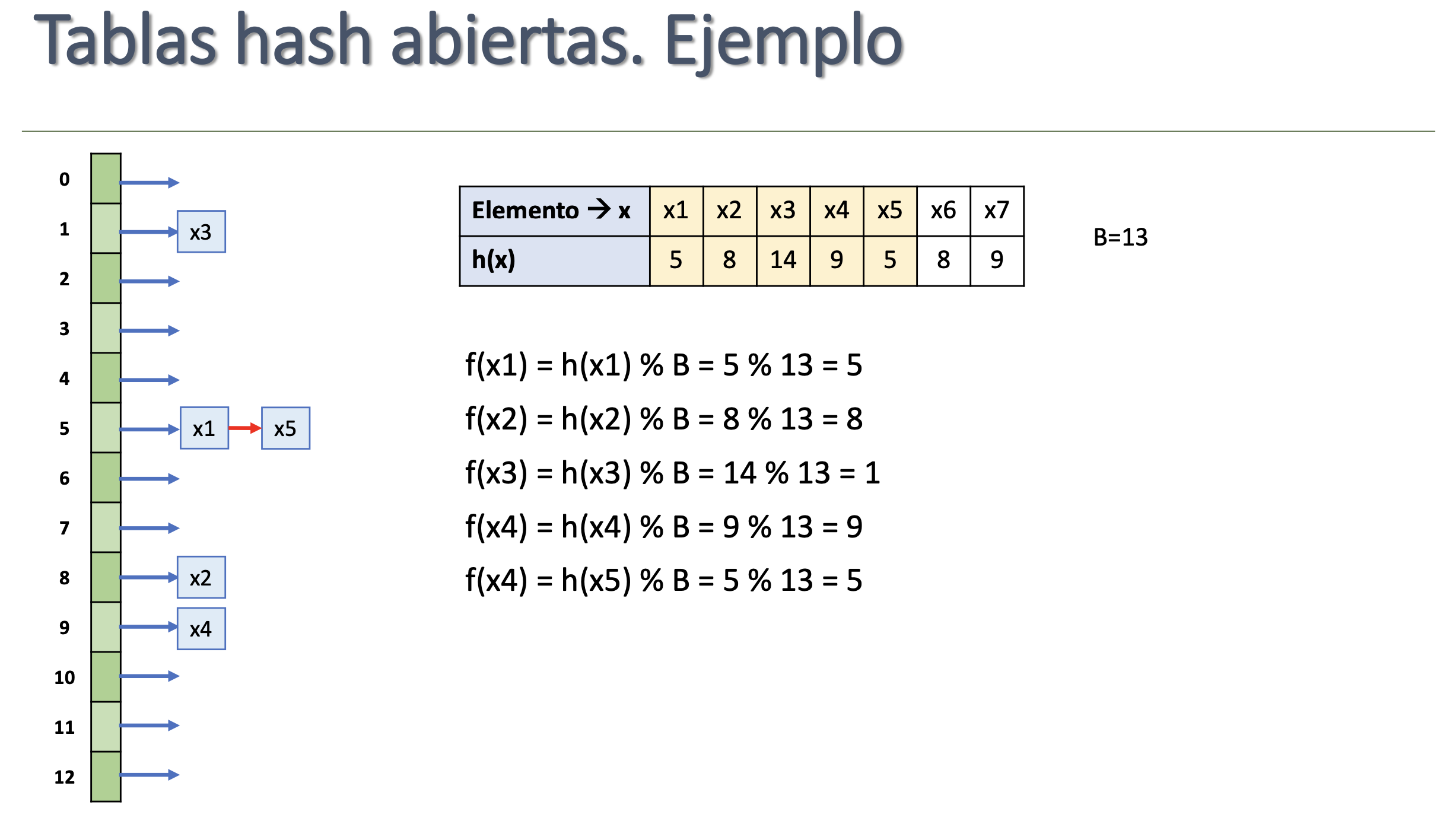

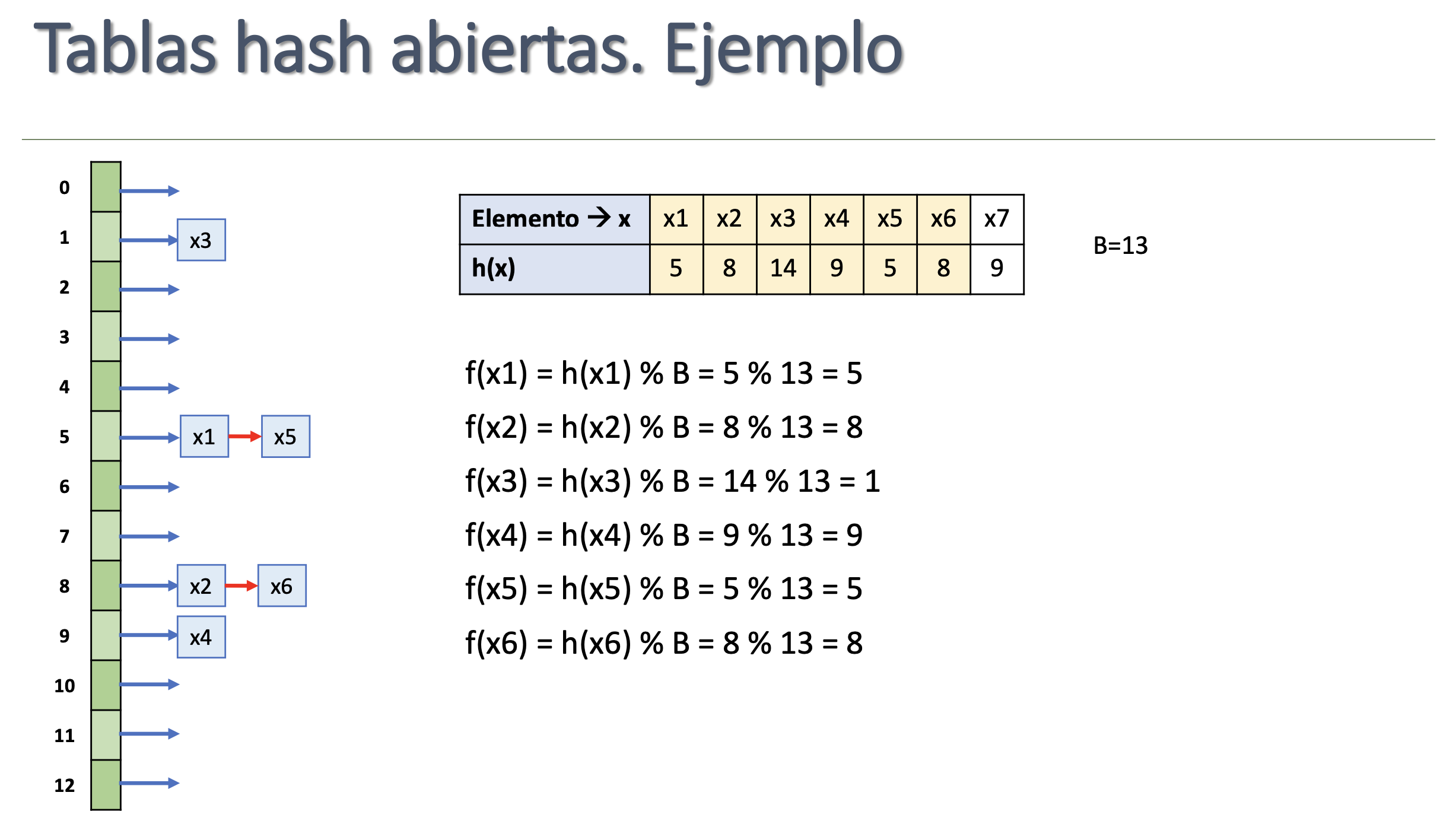

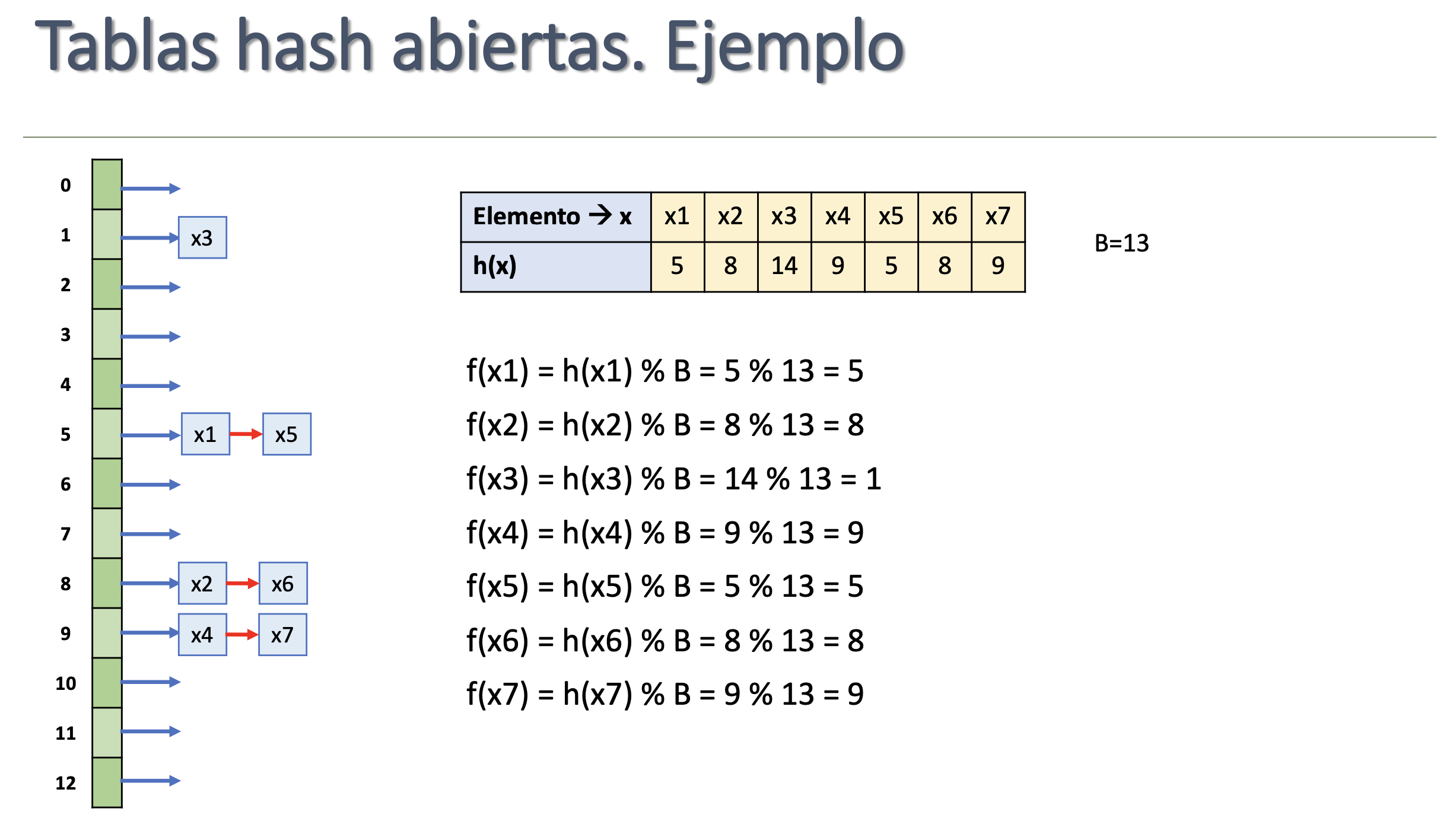

Tablas hash abiertas

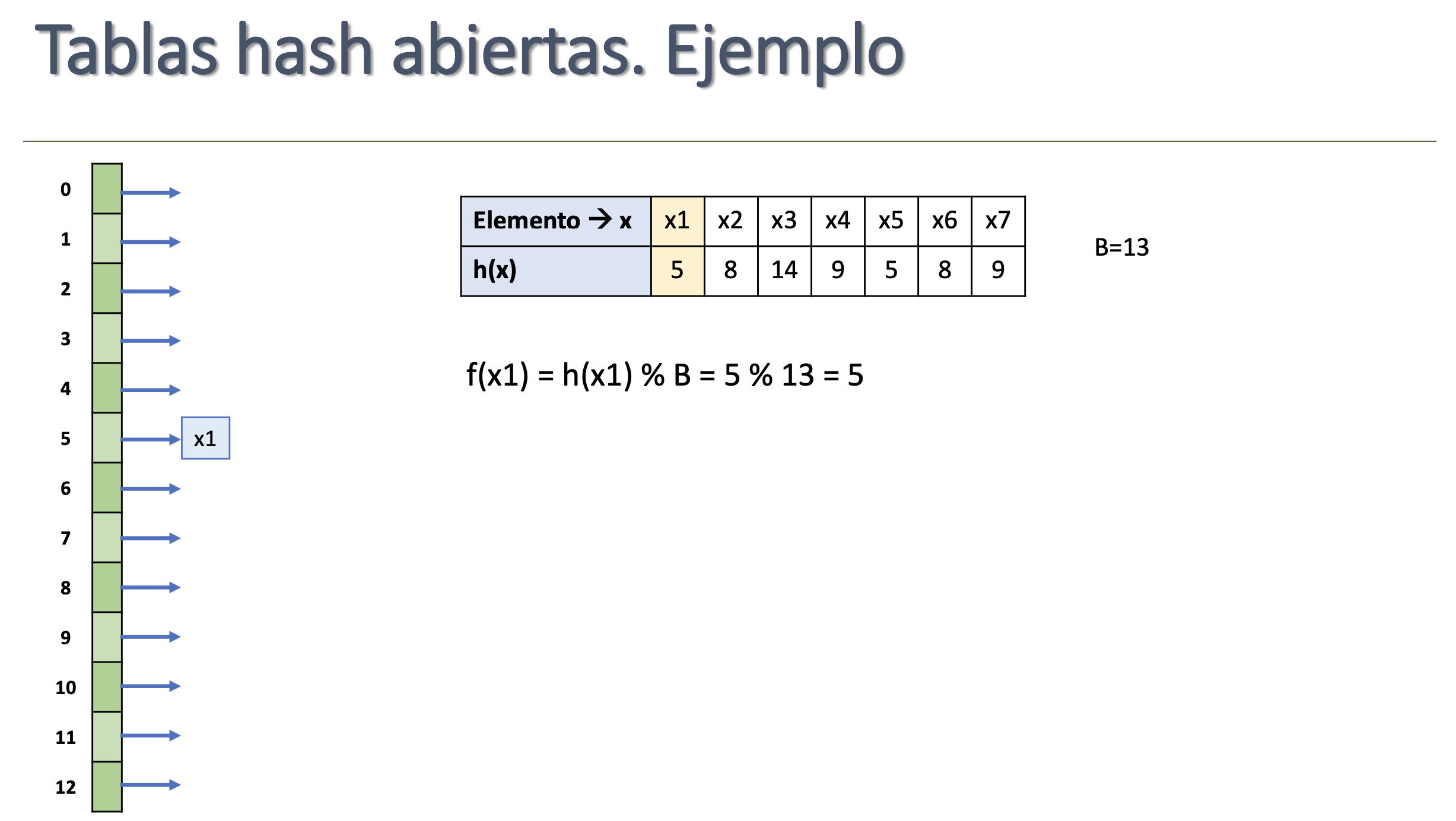

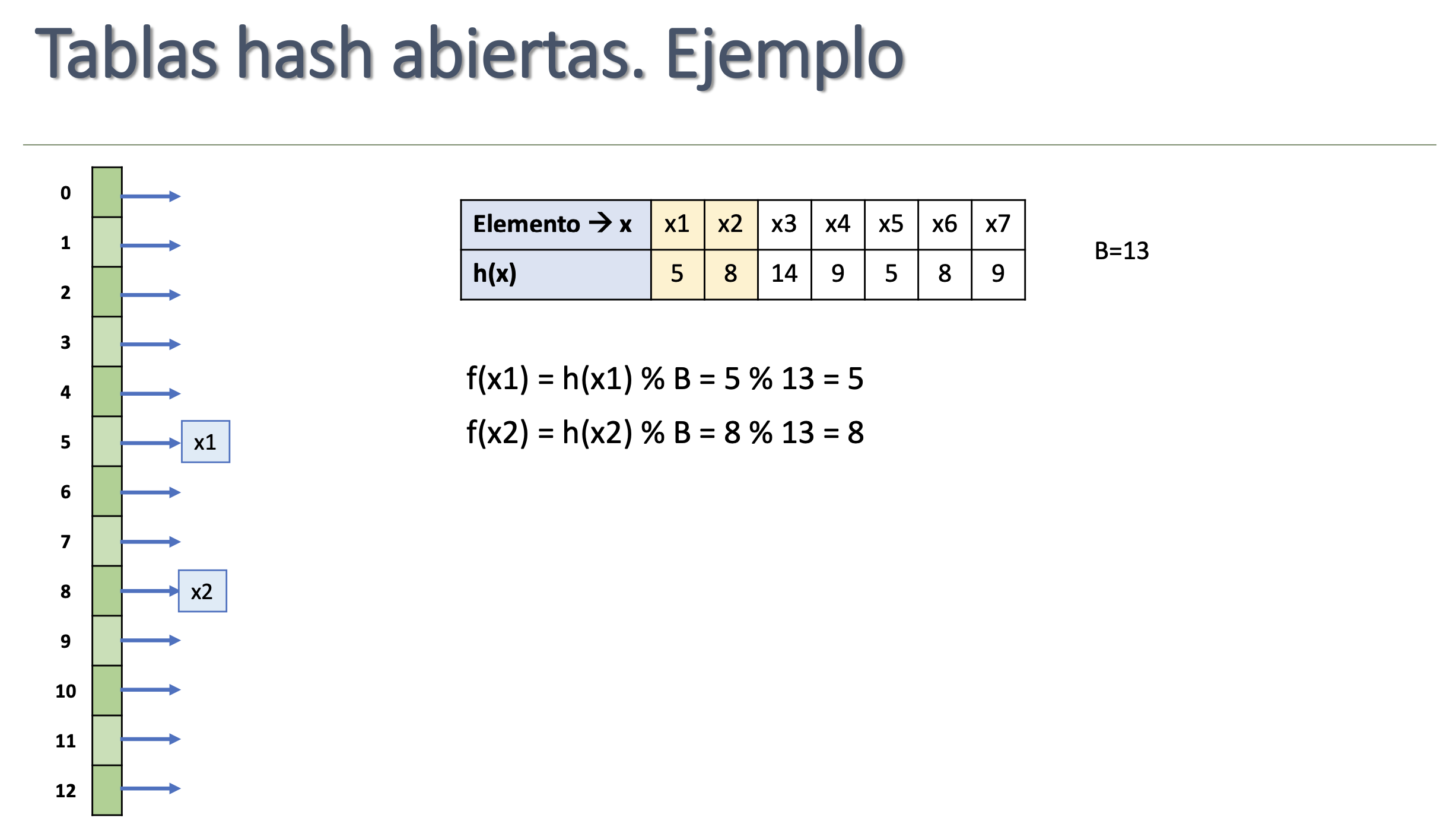

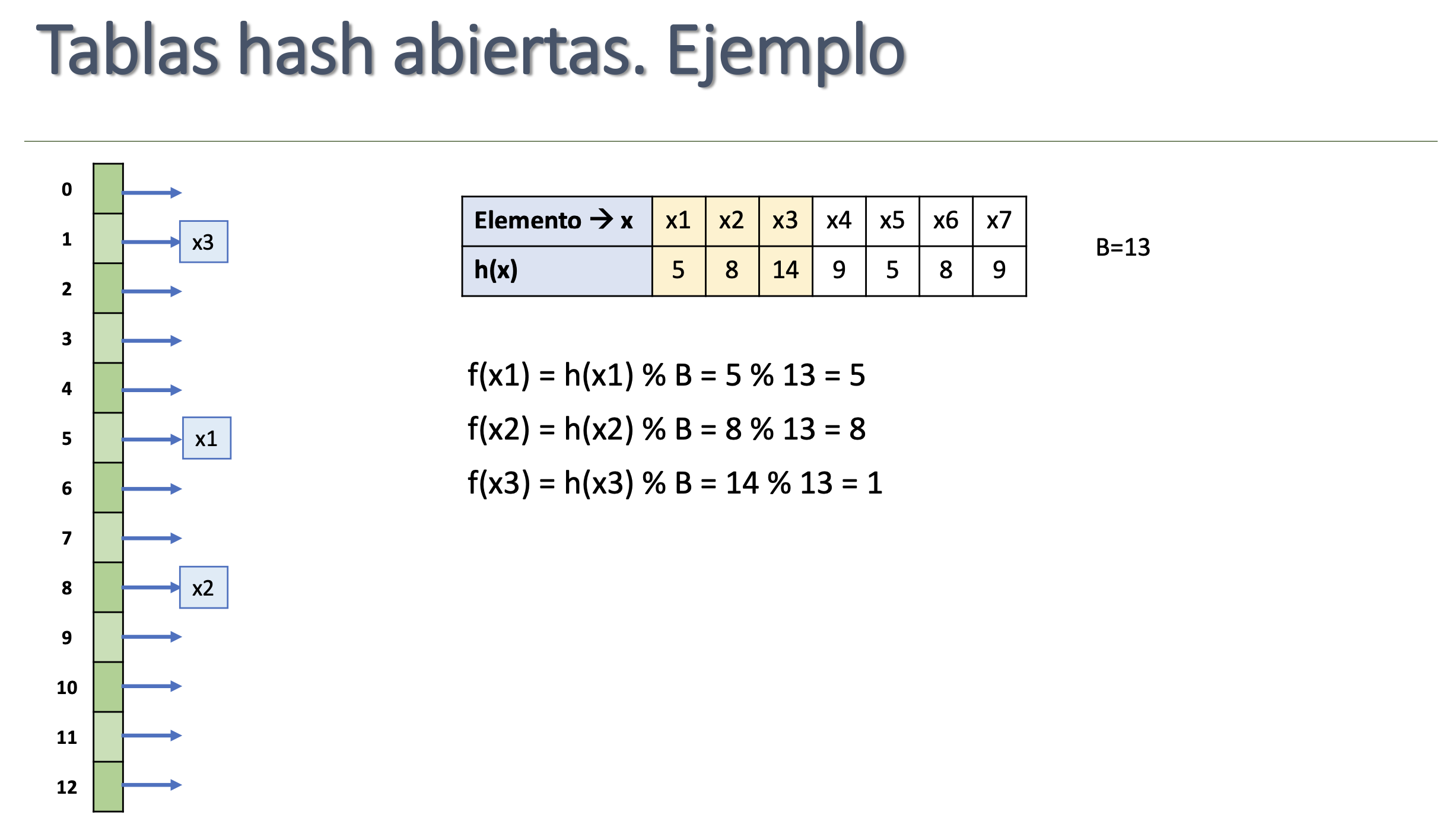

Ejemplo

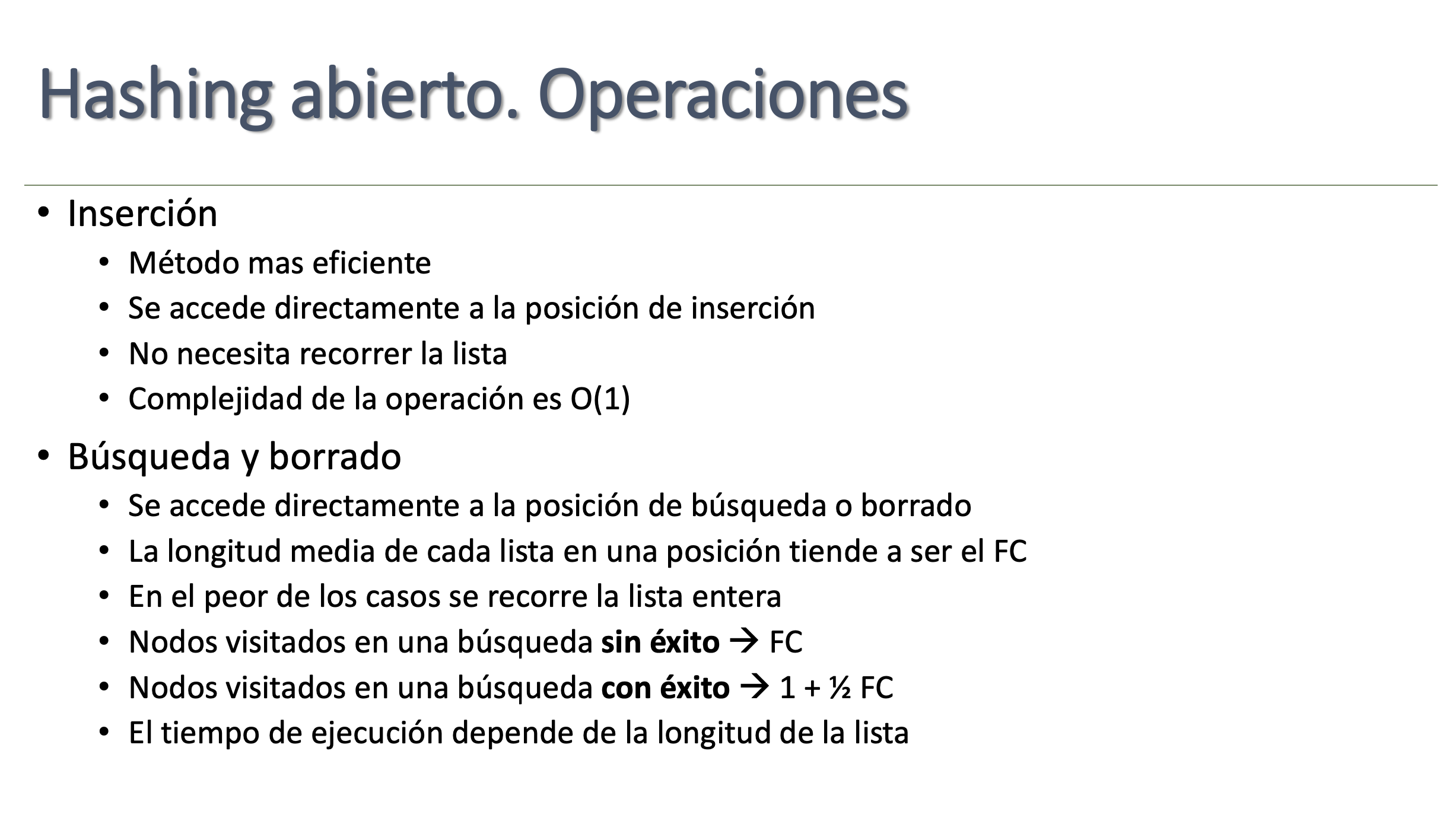

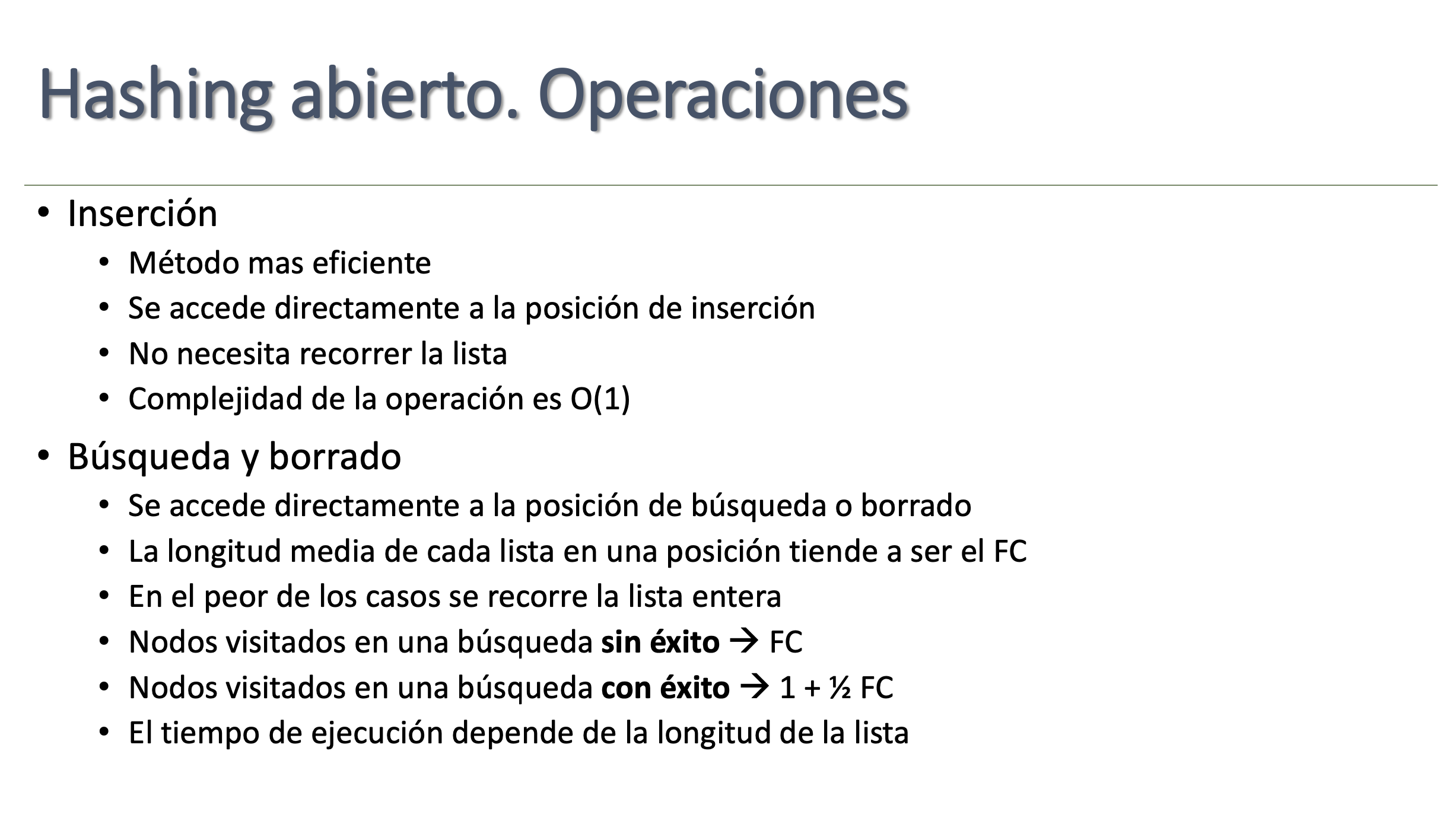

Operaciones

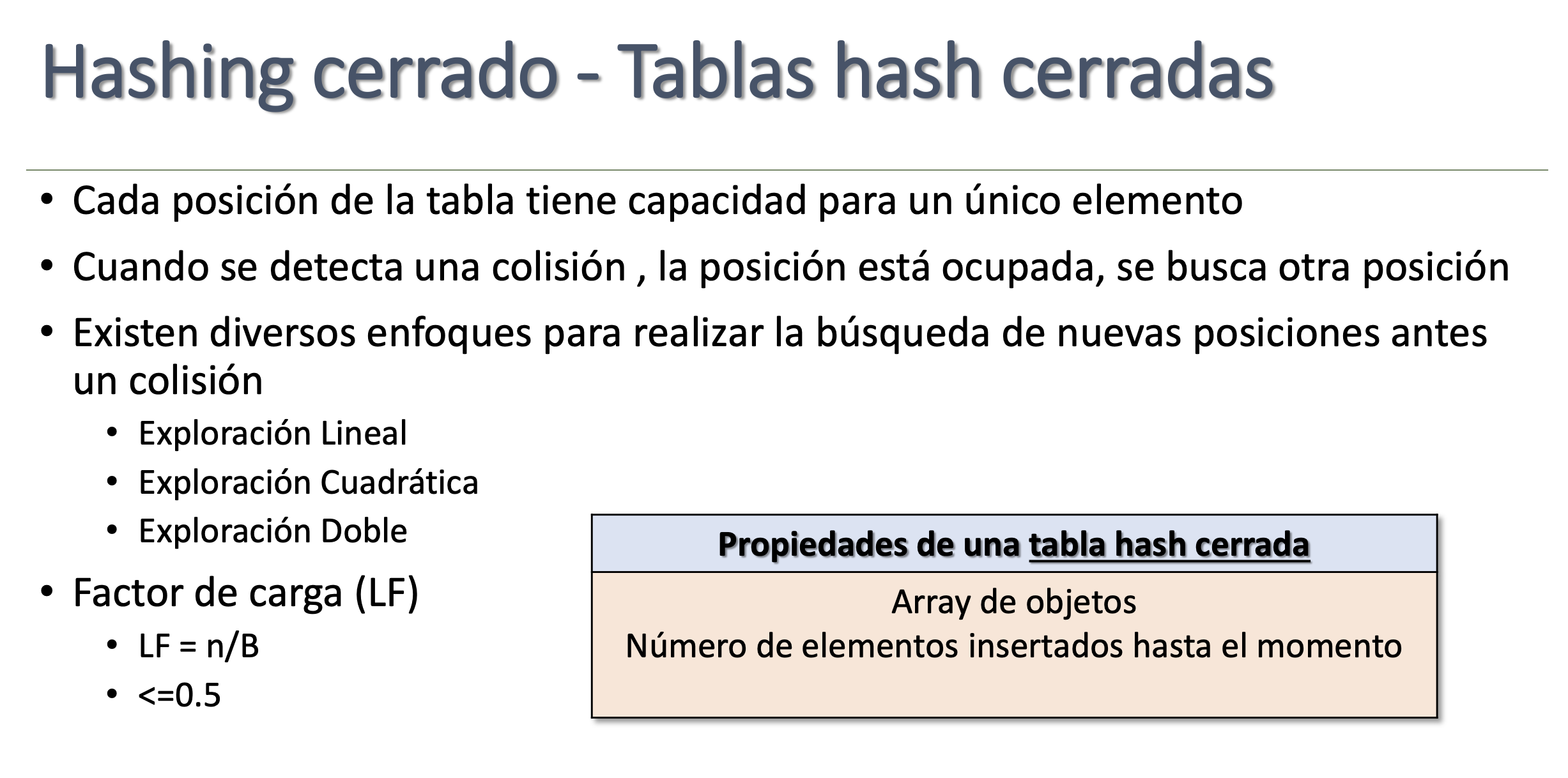

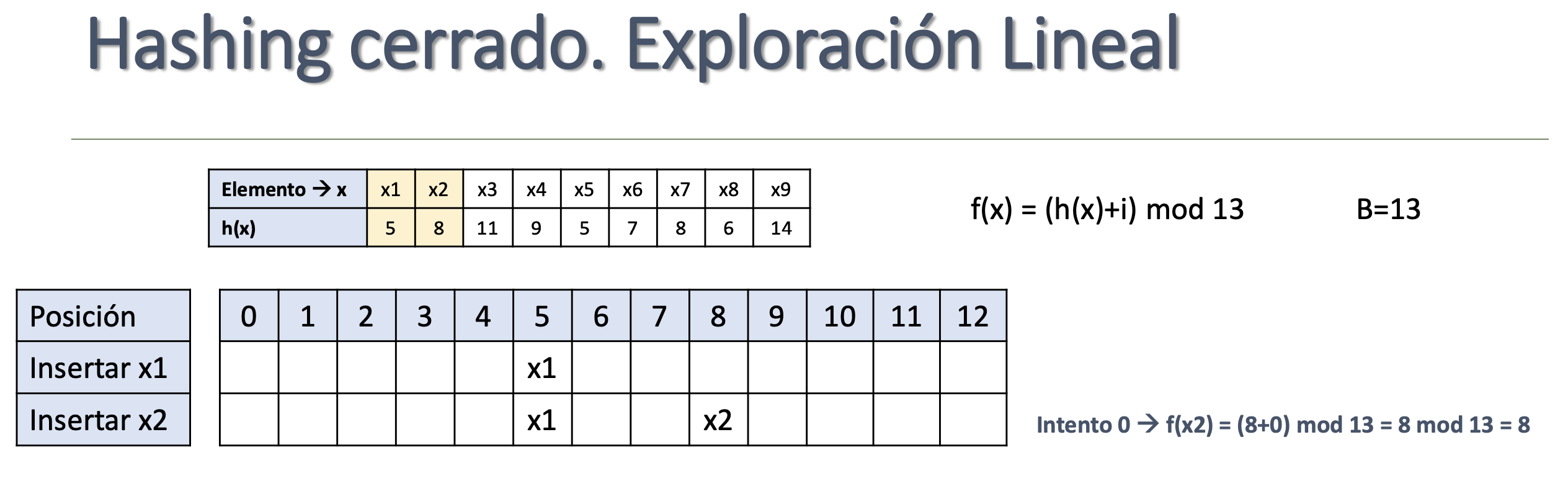

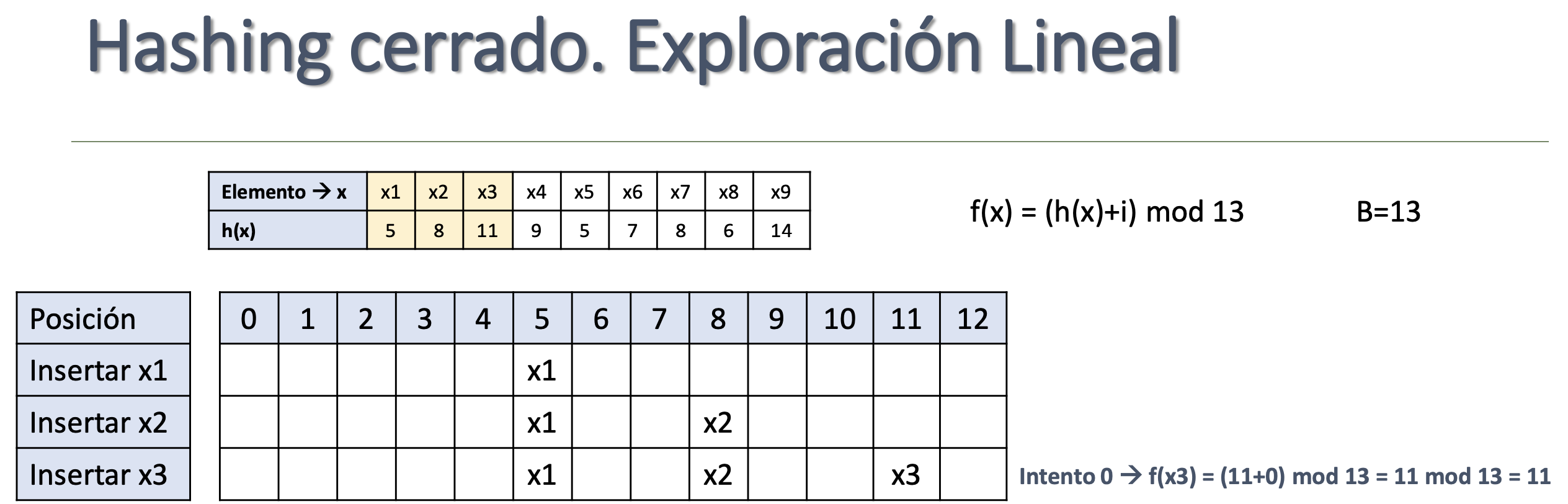

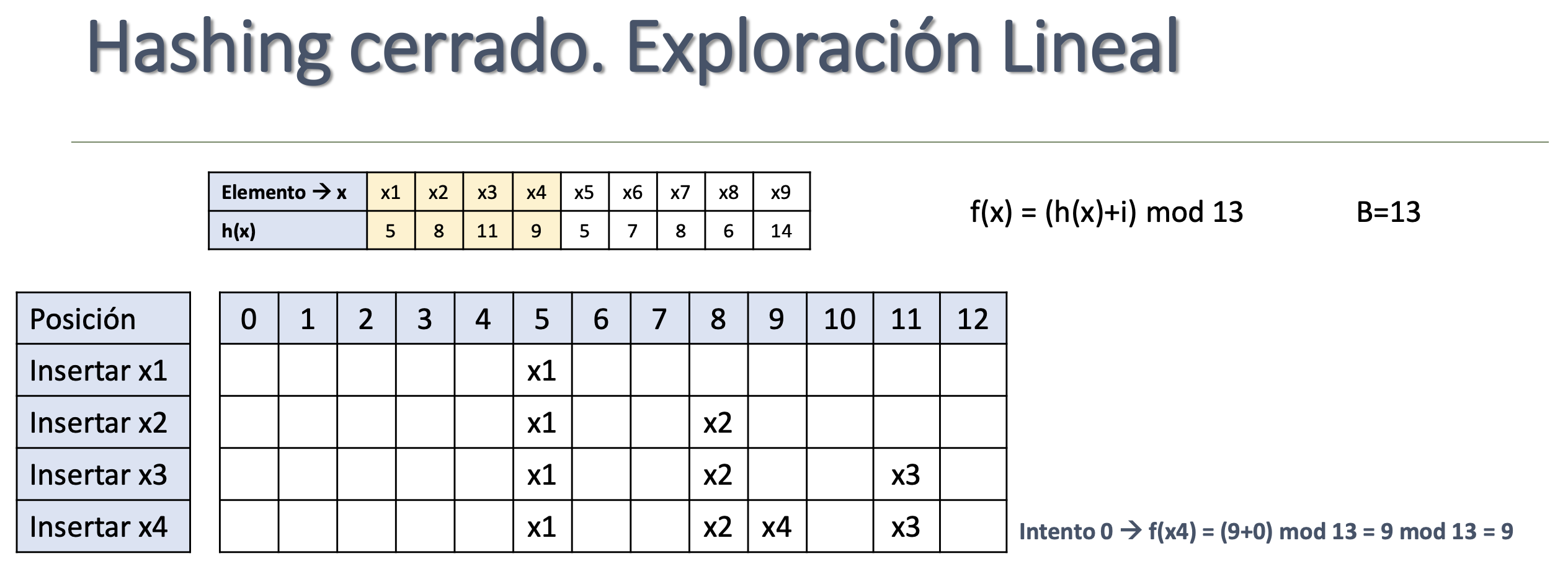

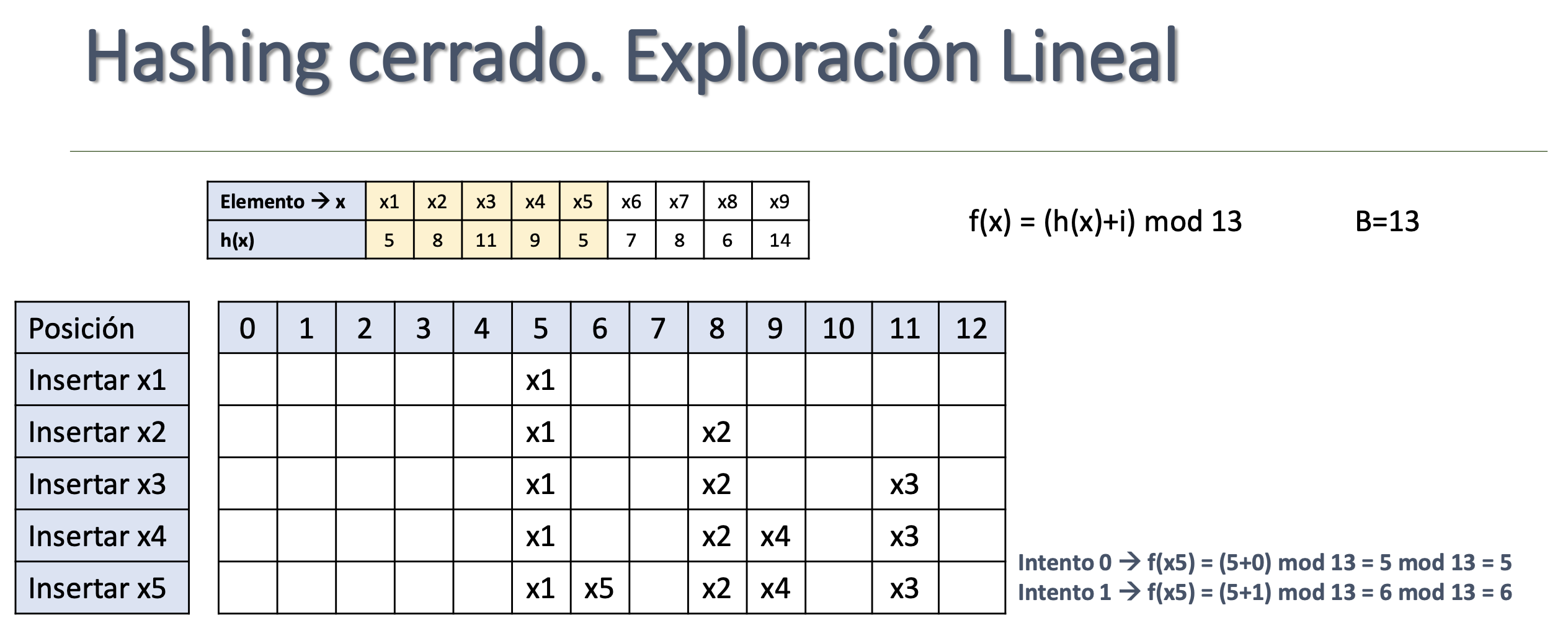

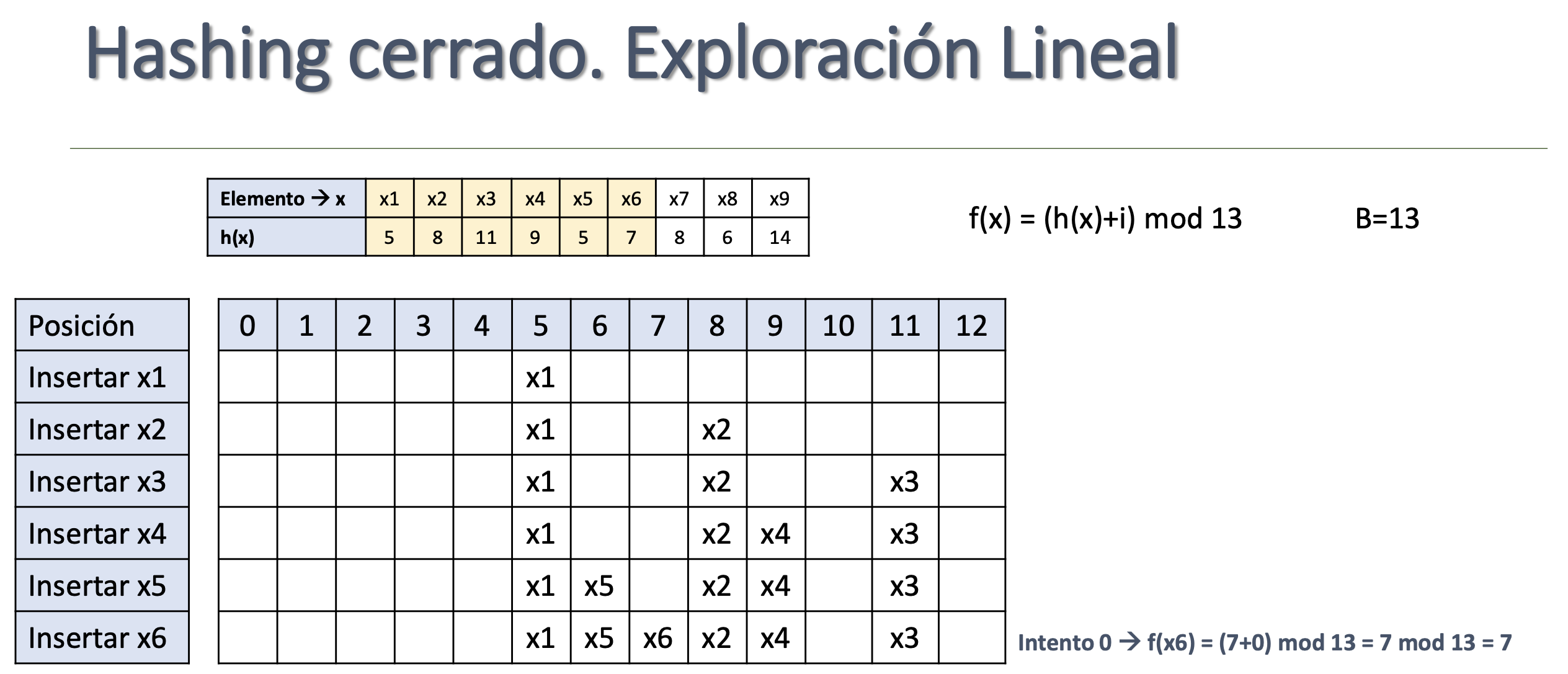

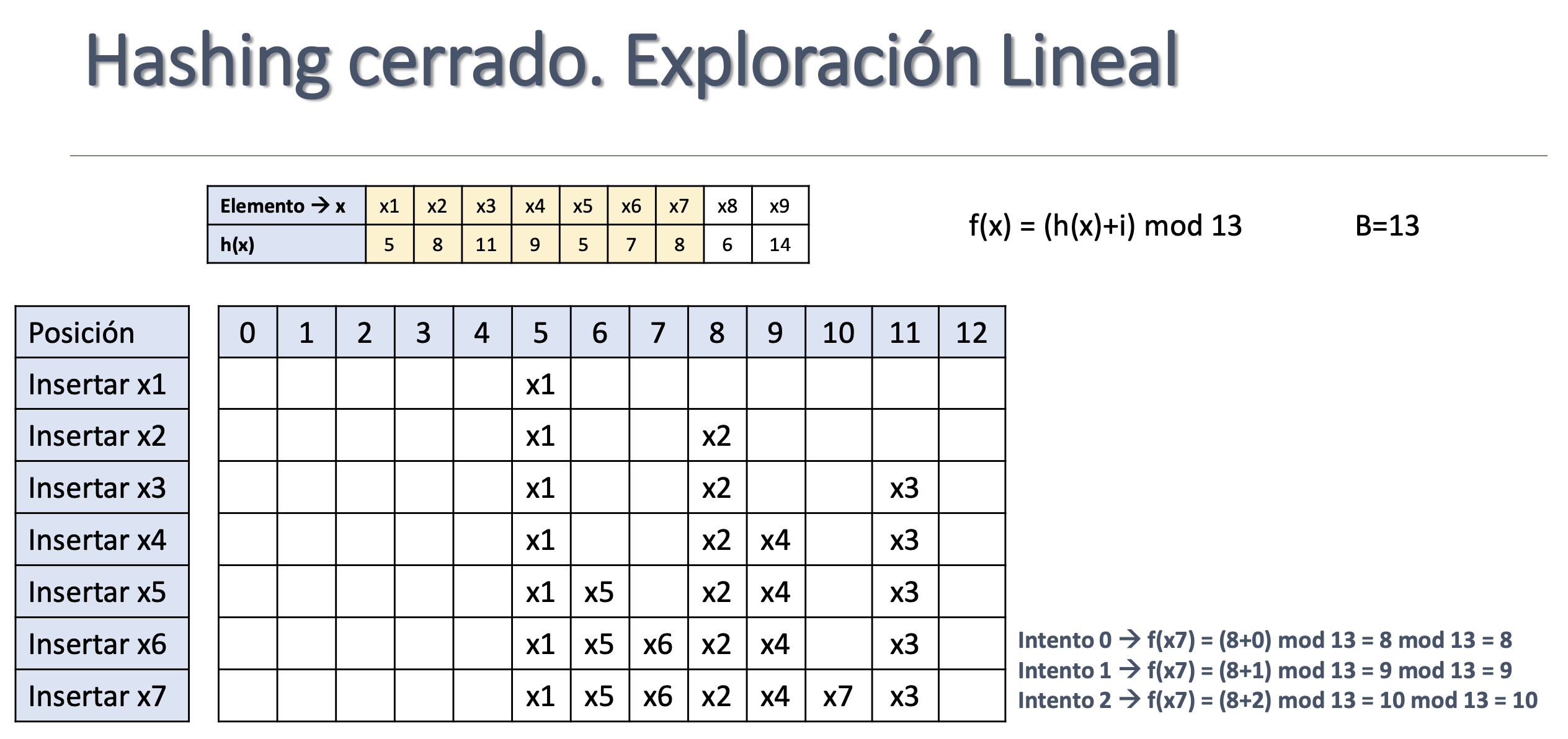

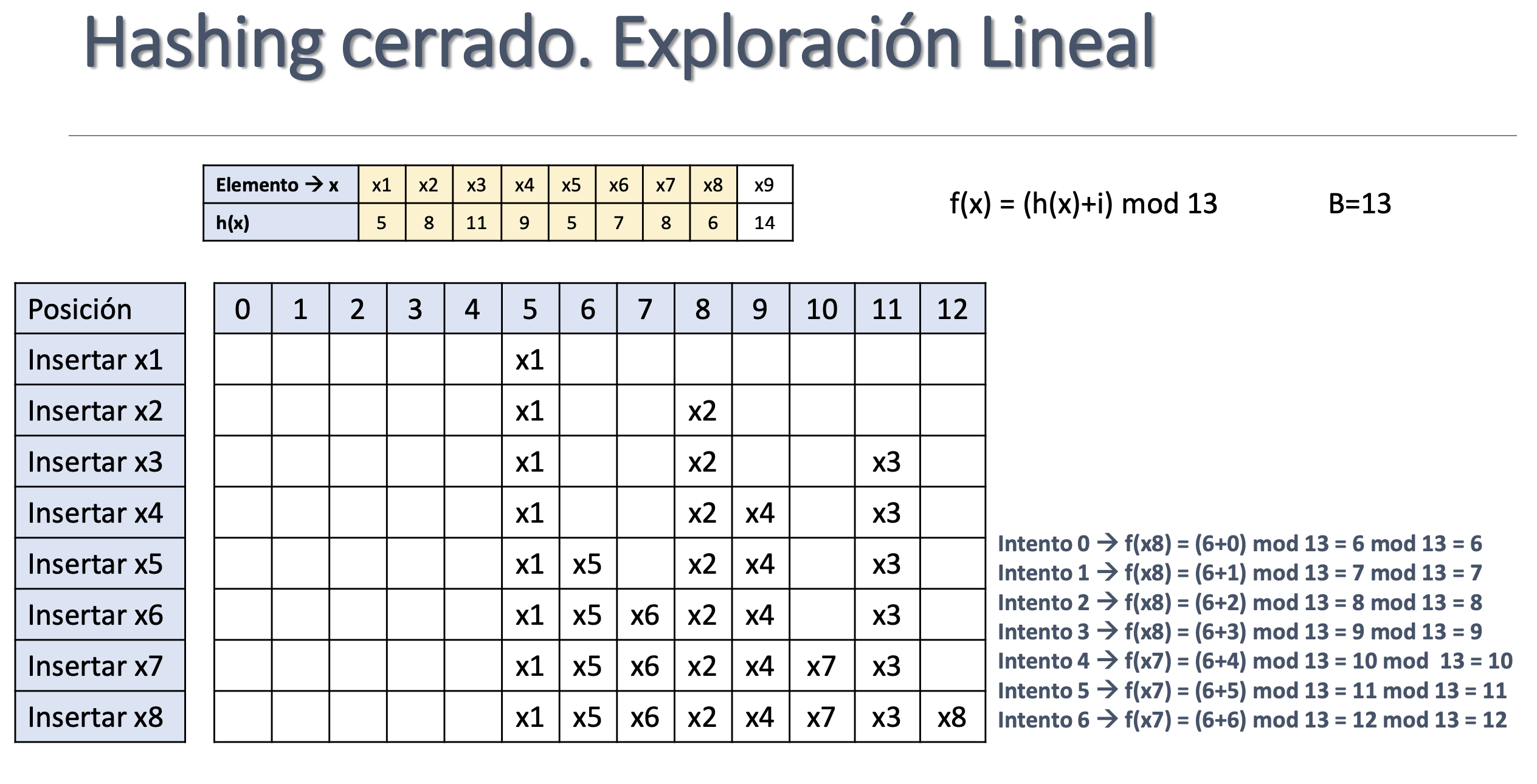

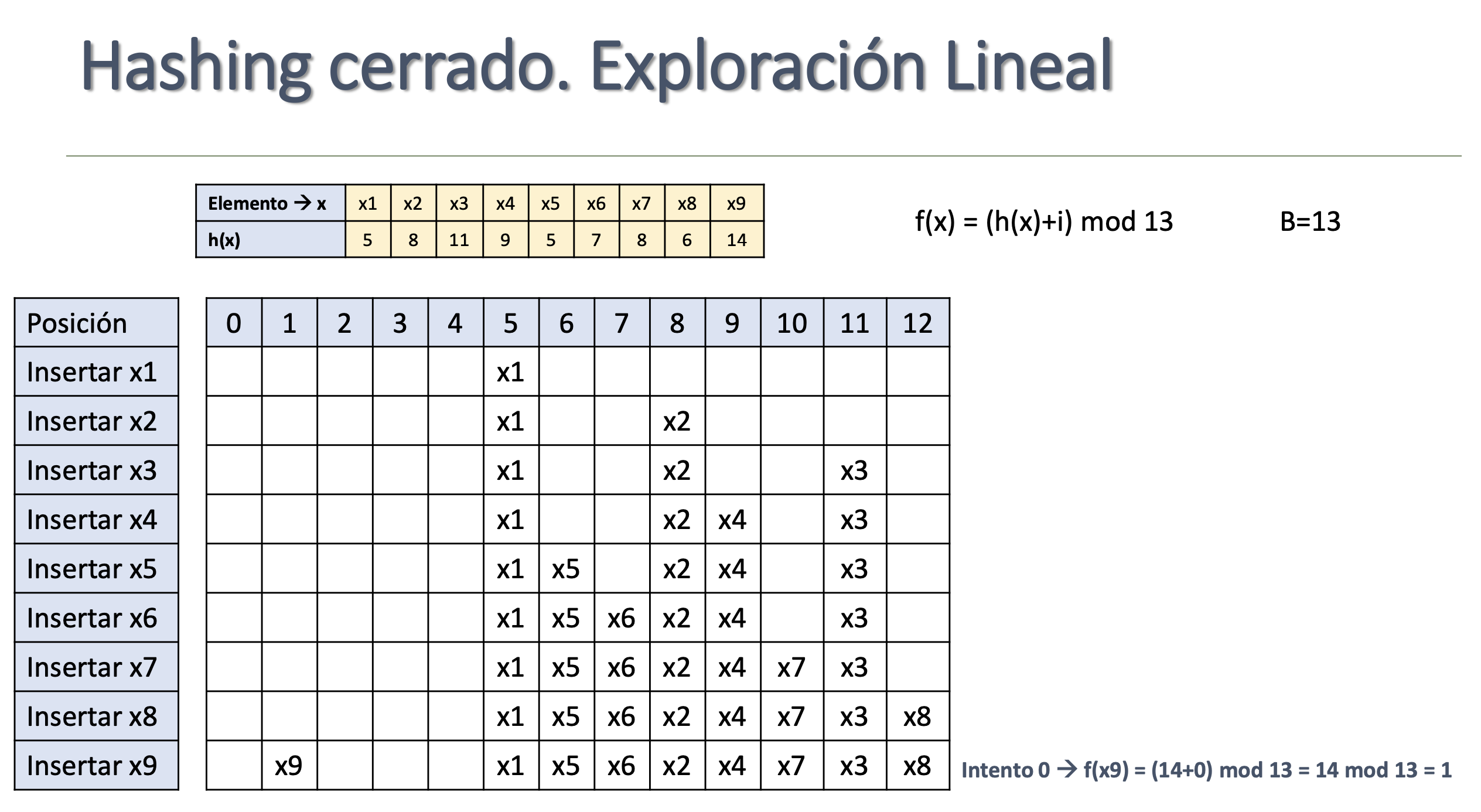

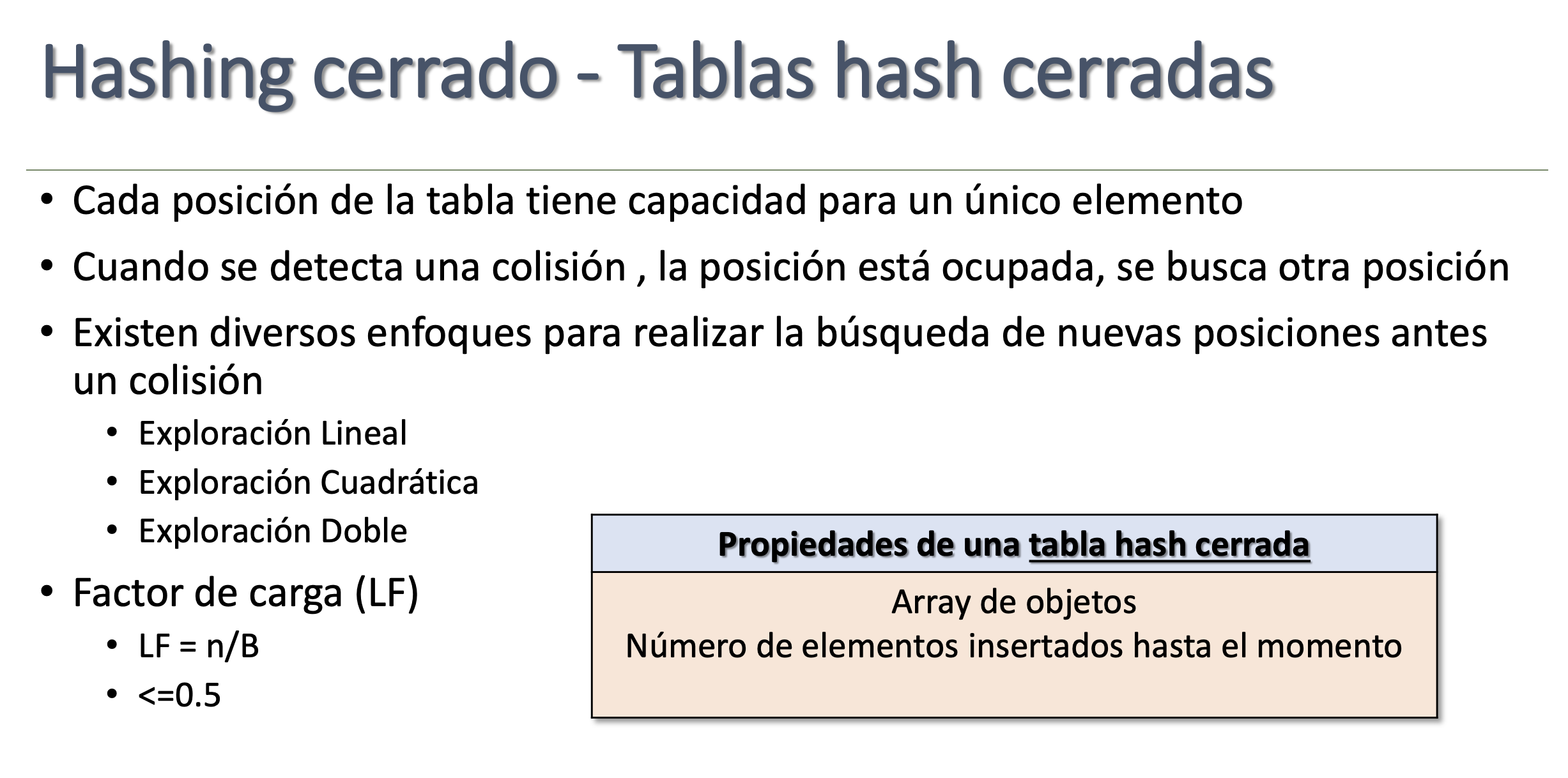

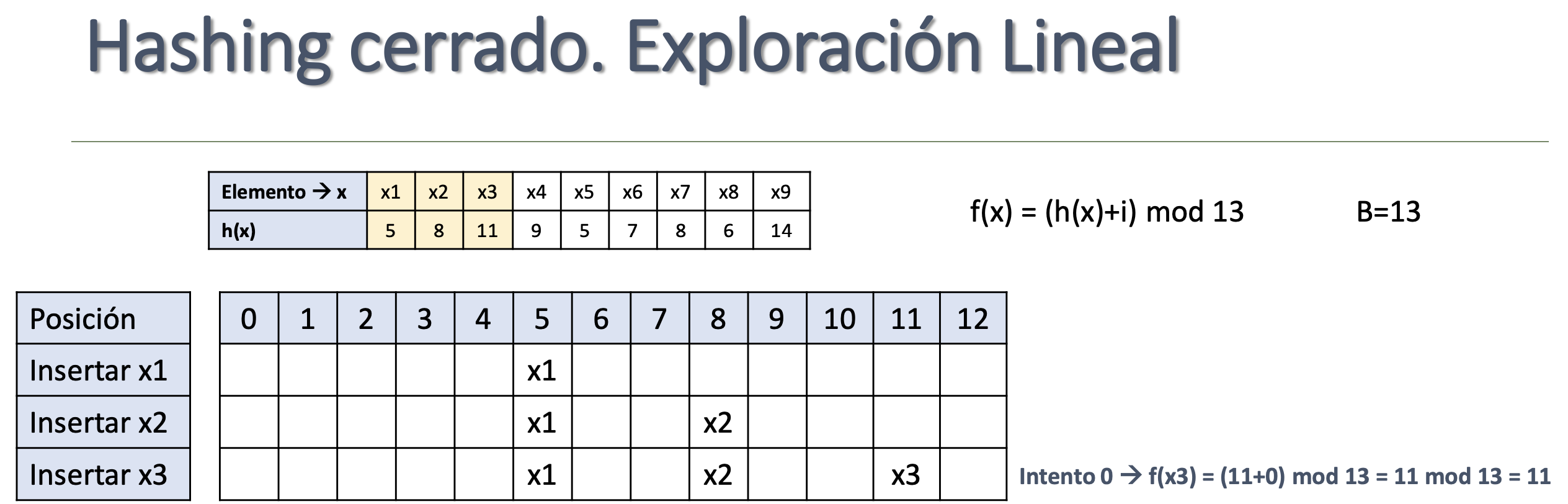

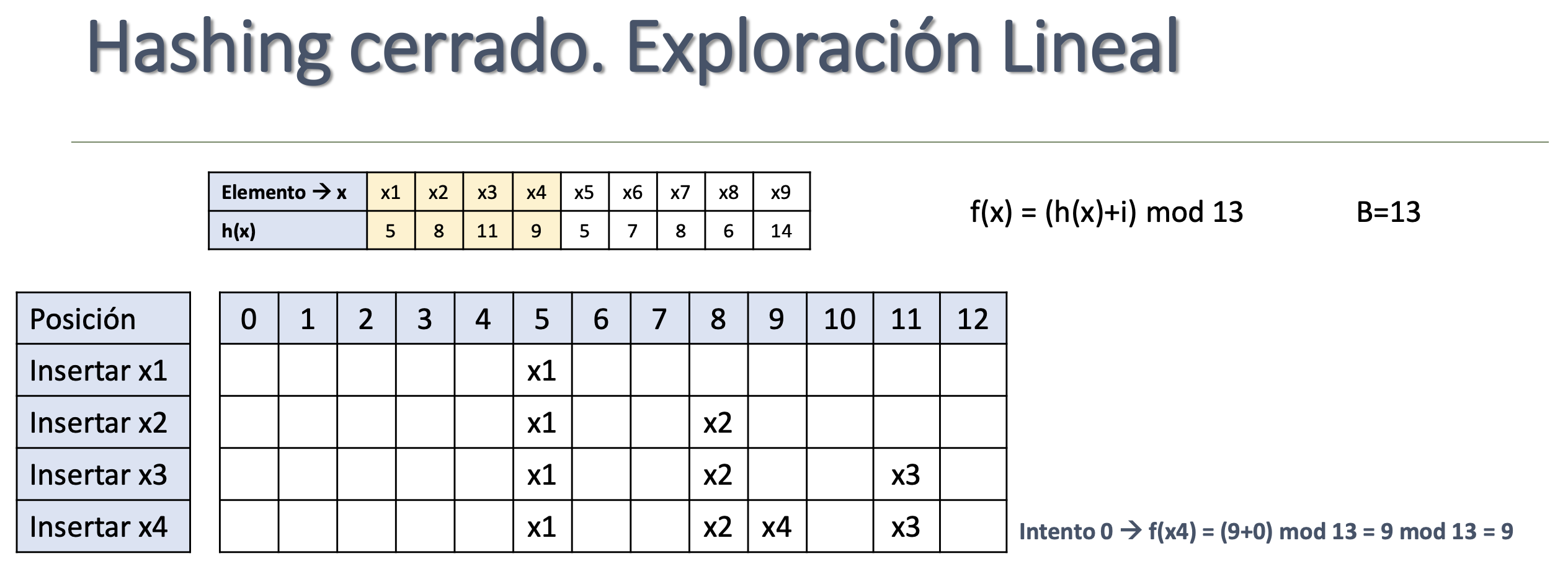

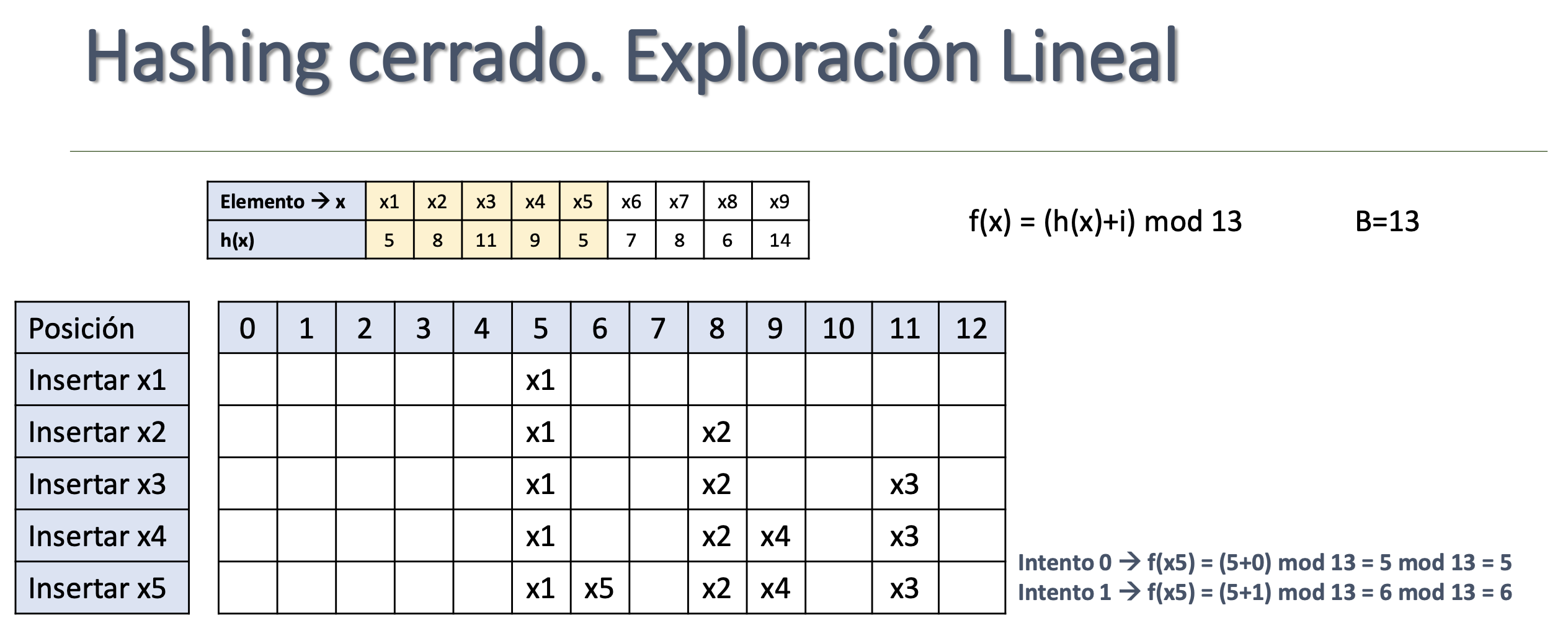

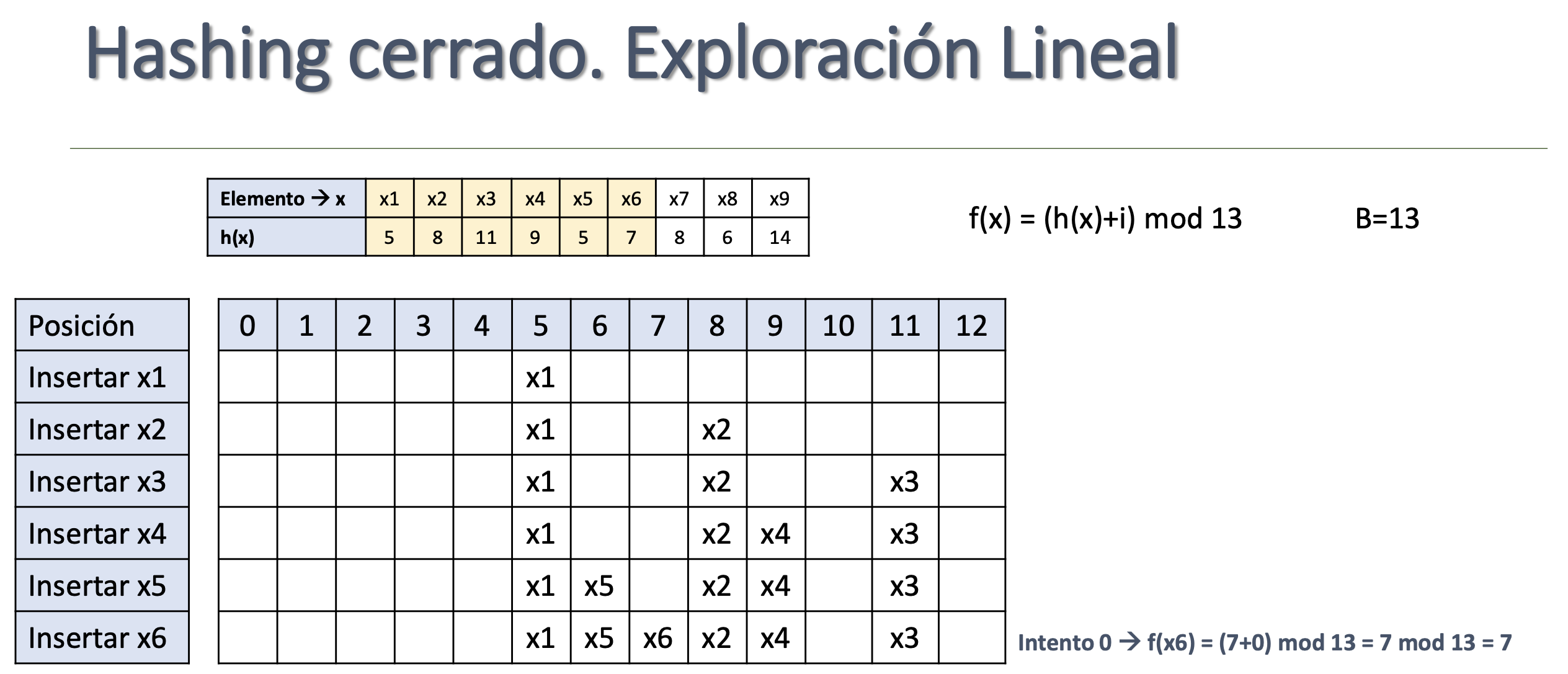

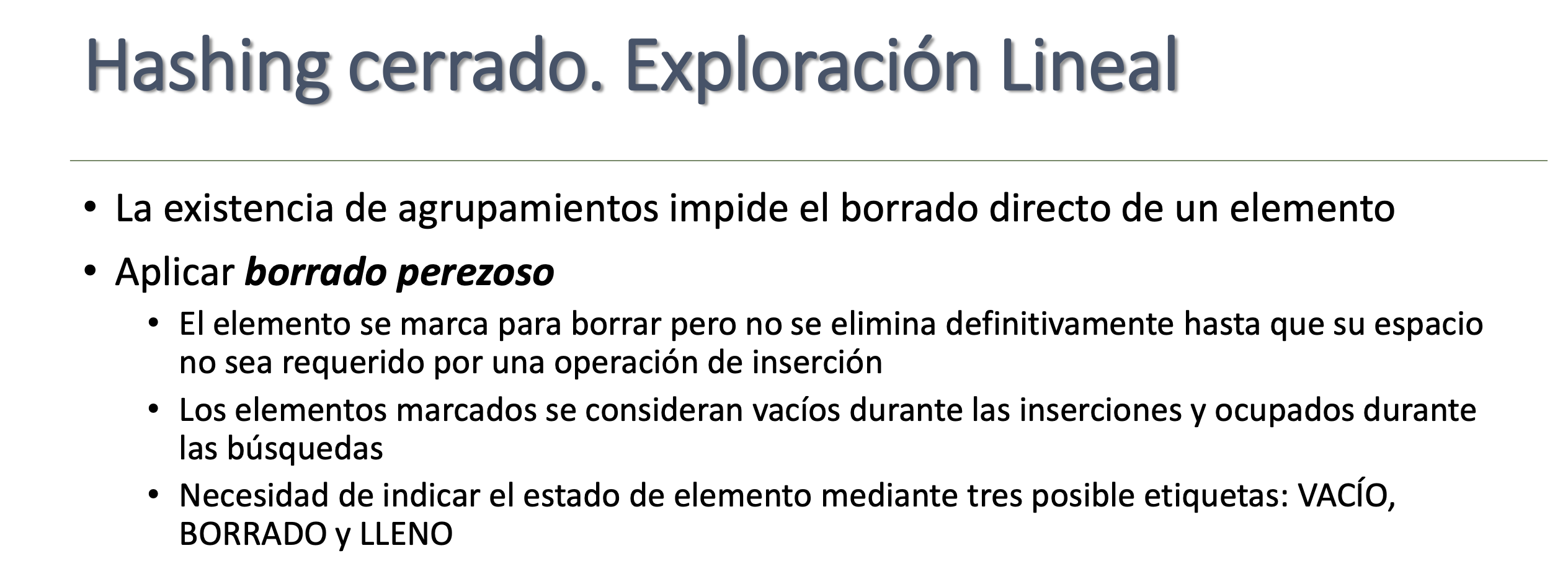

Tablas hash cerradas

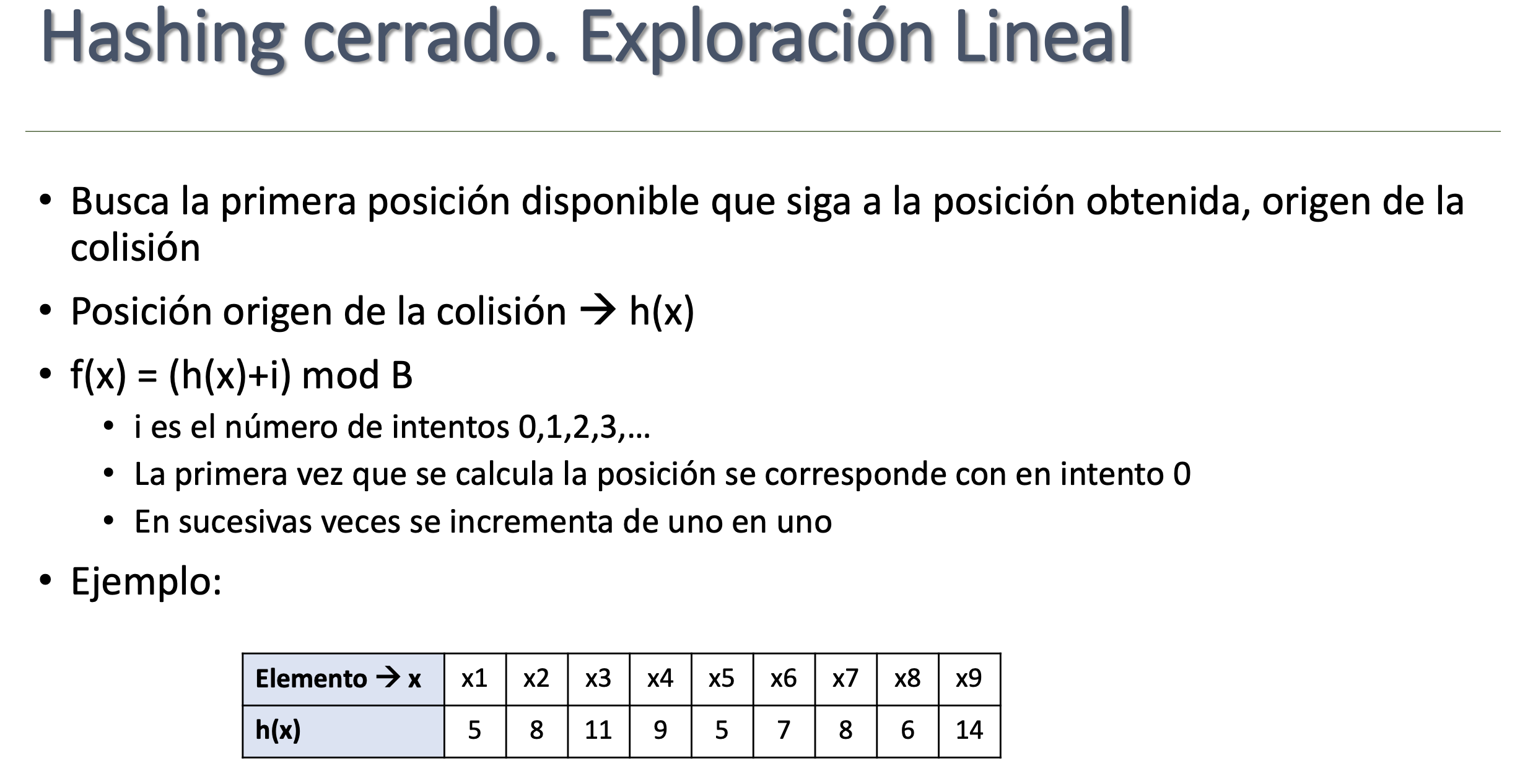

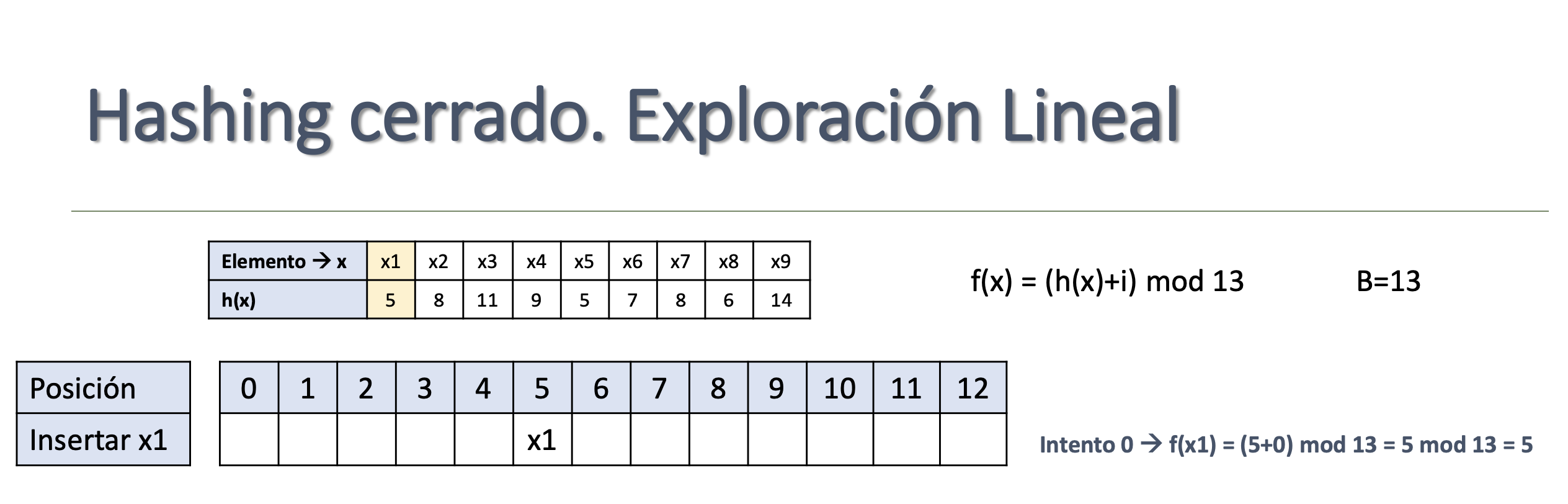

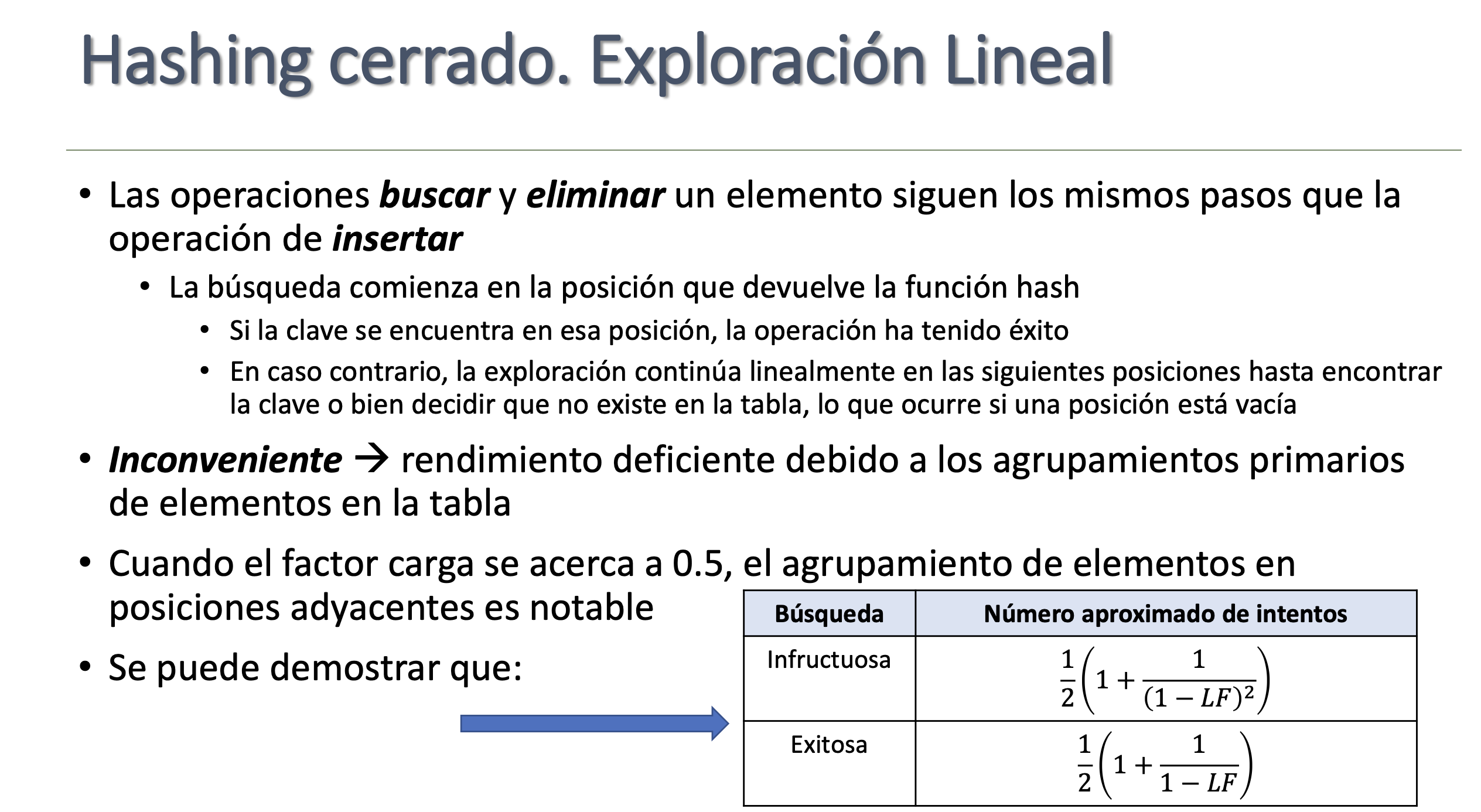

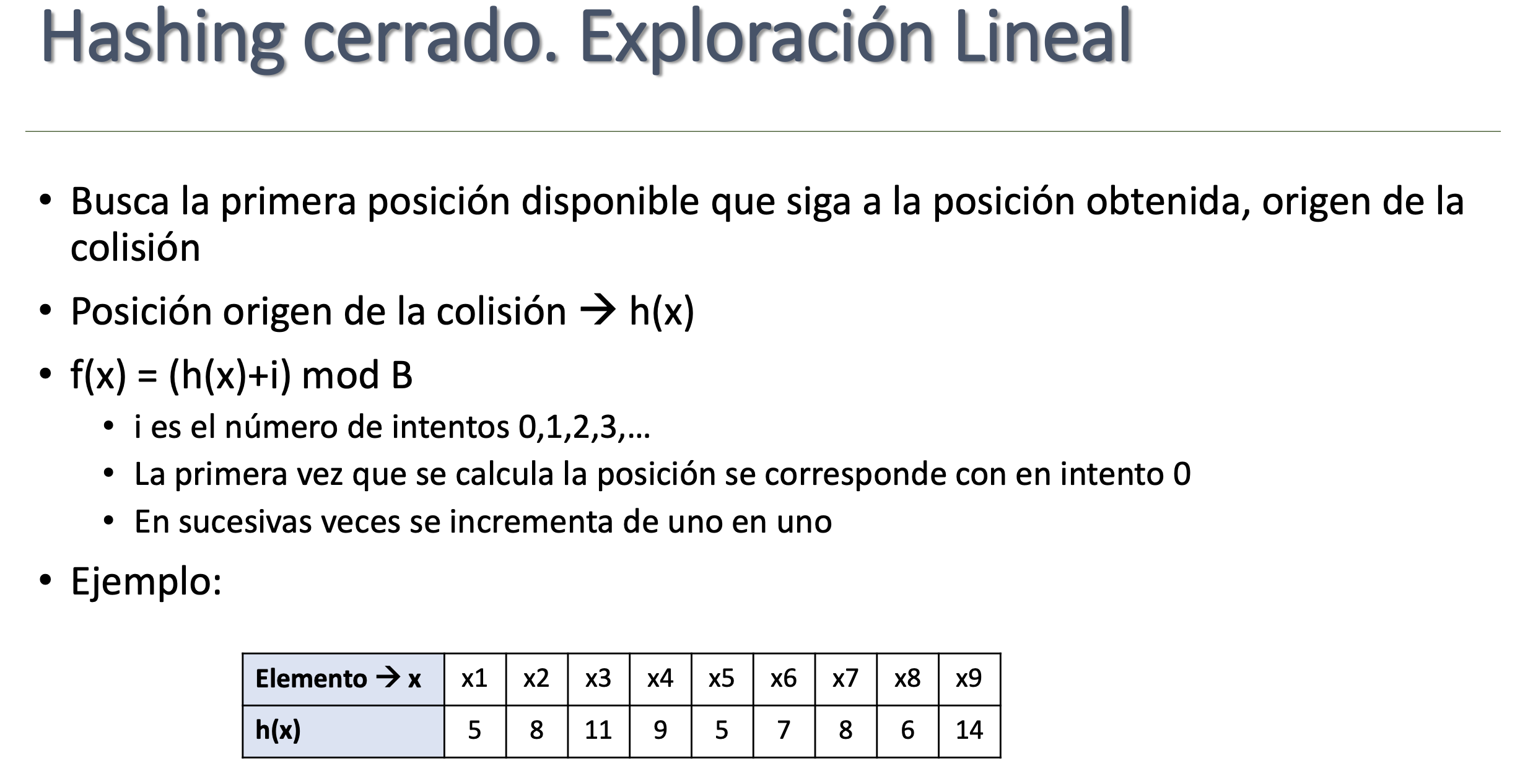

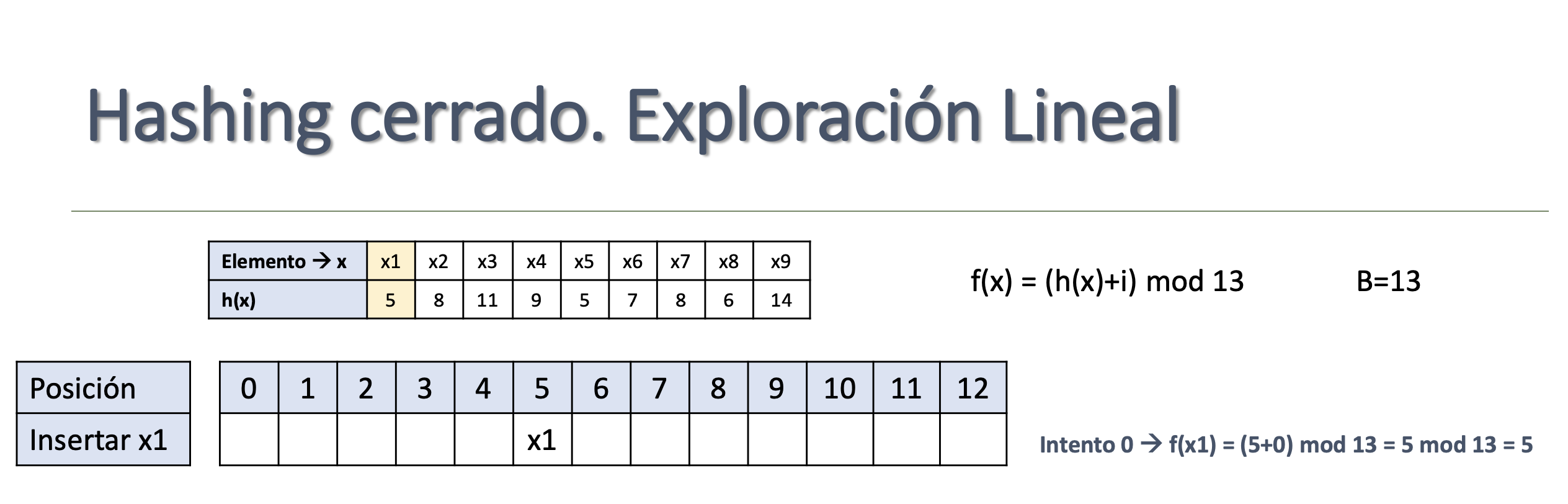

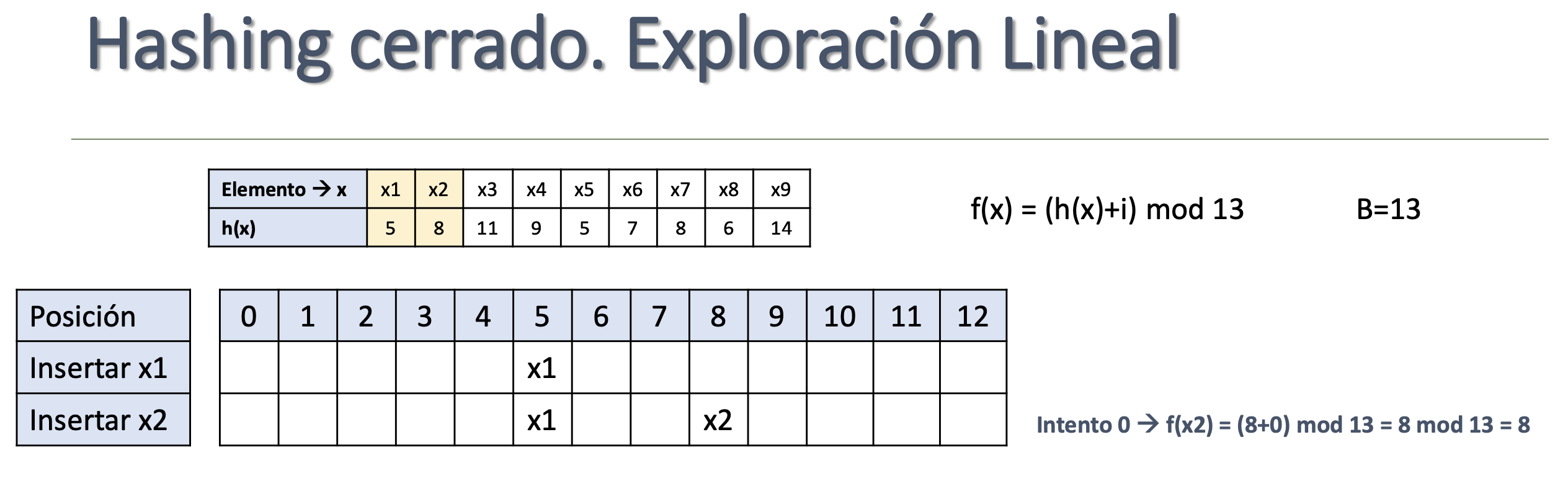

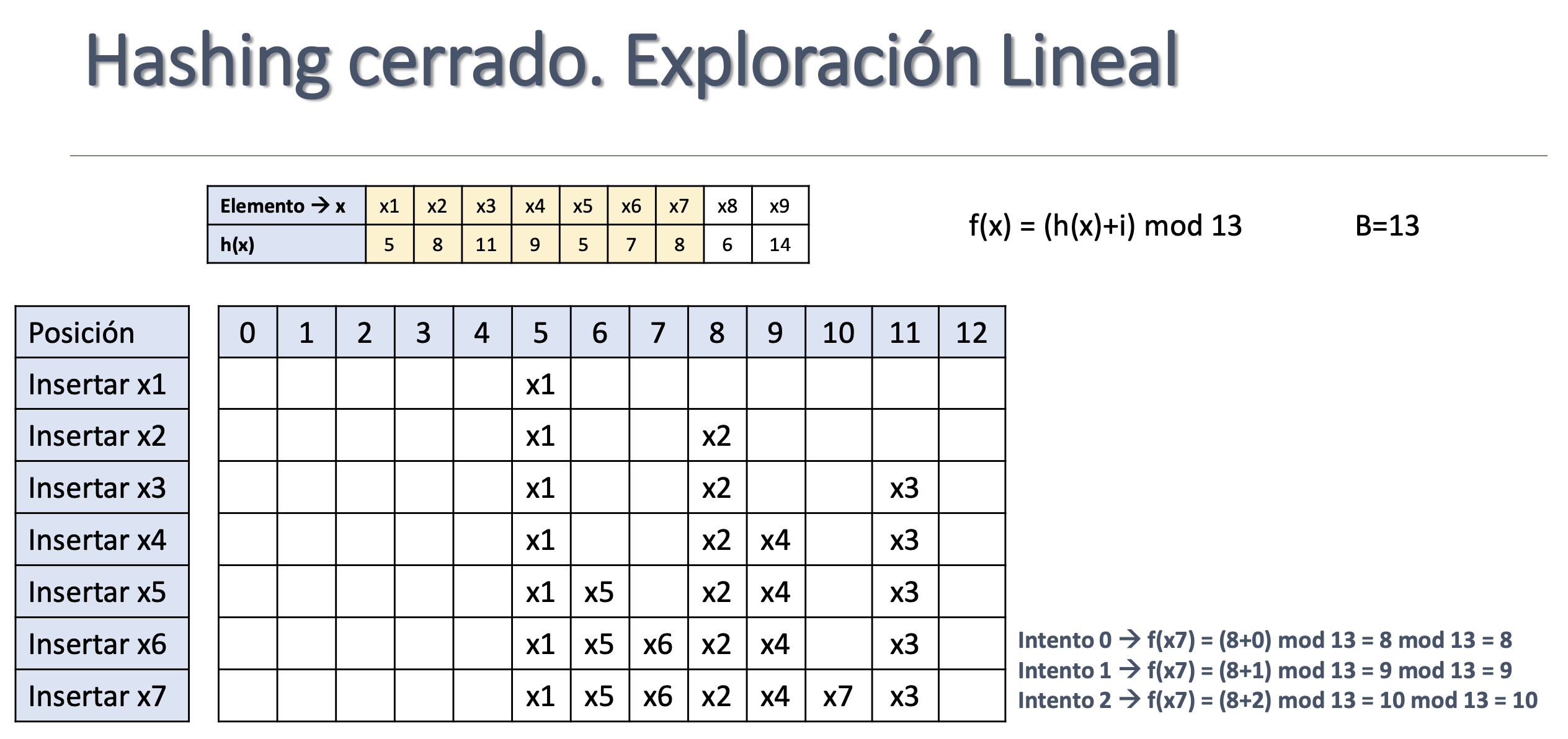

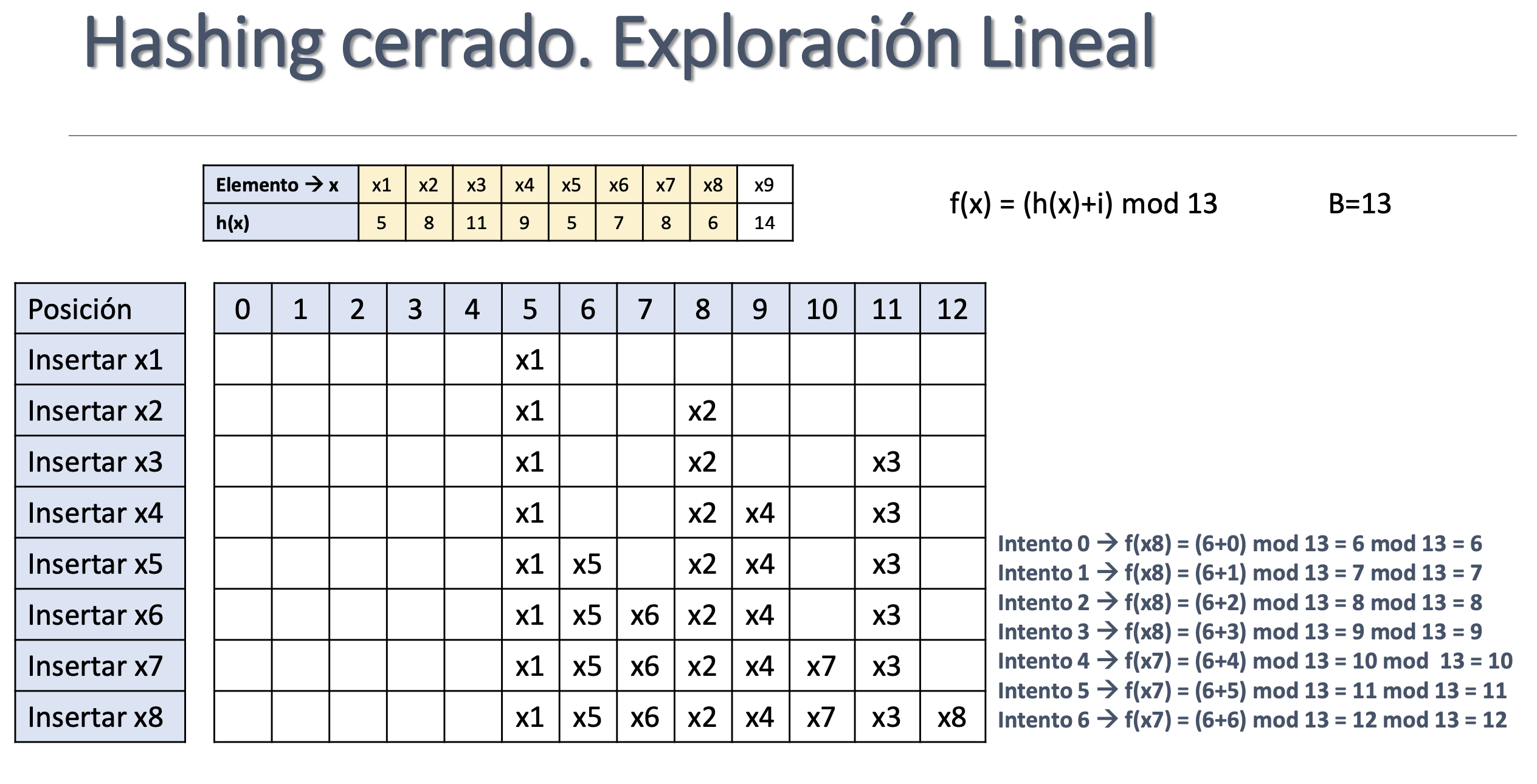

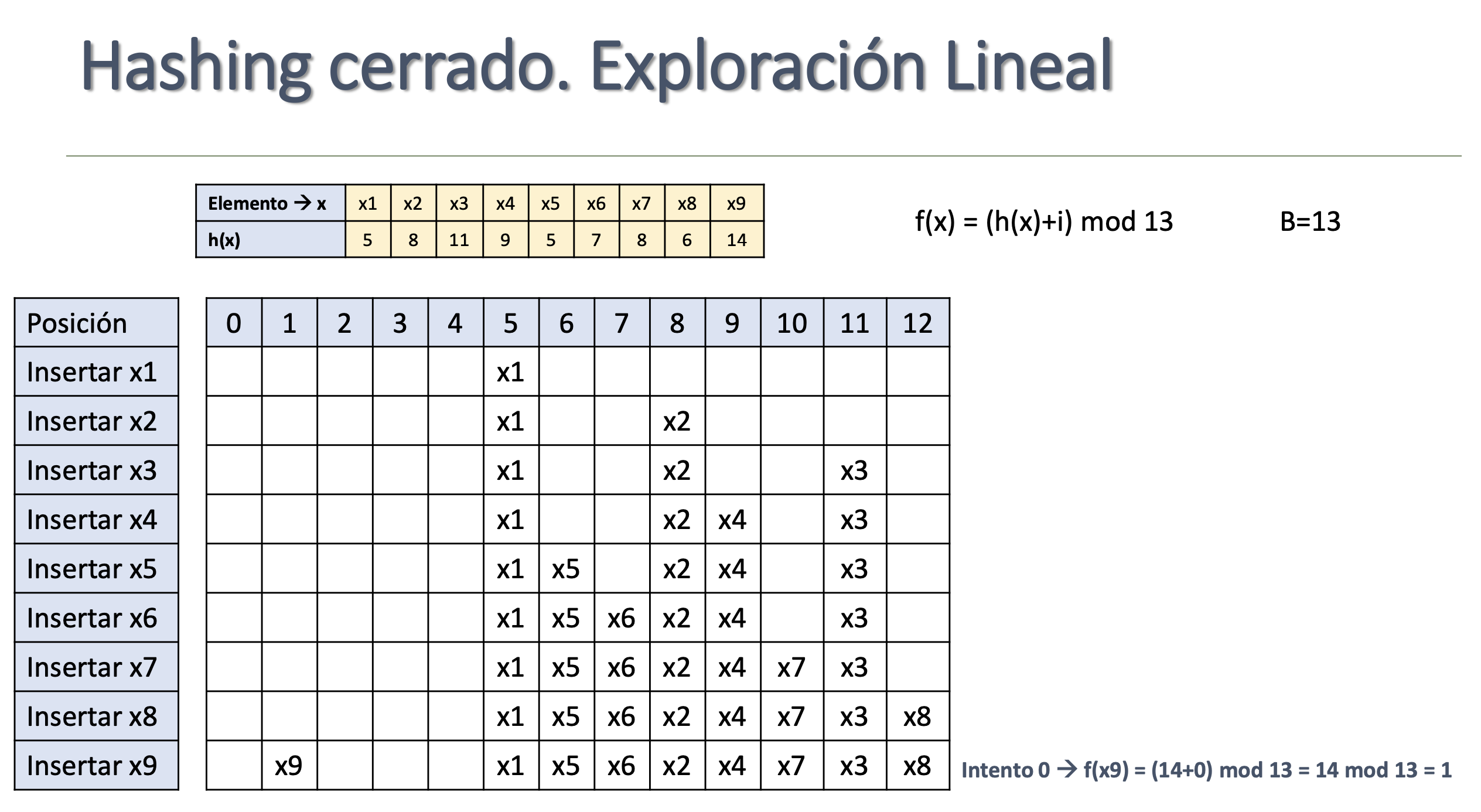

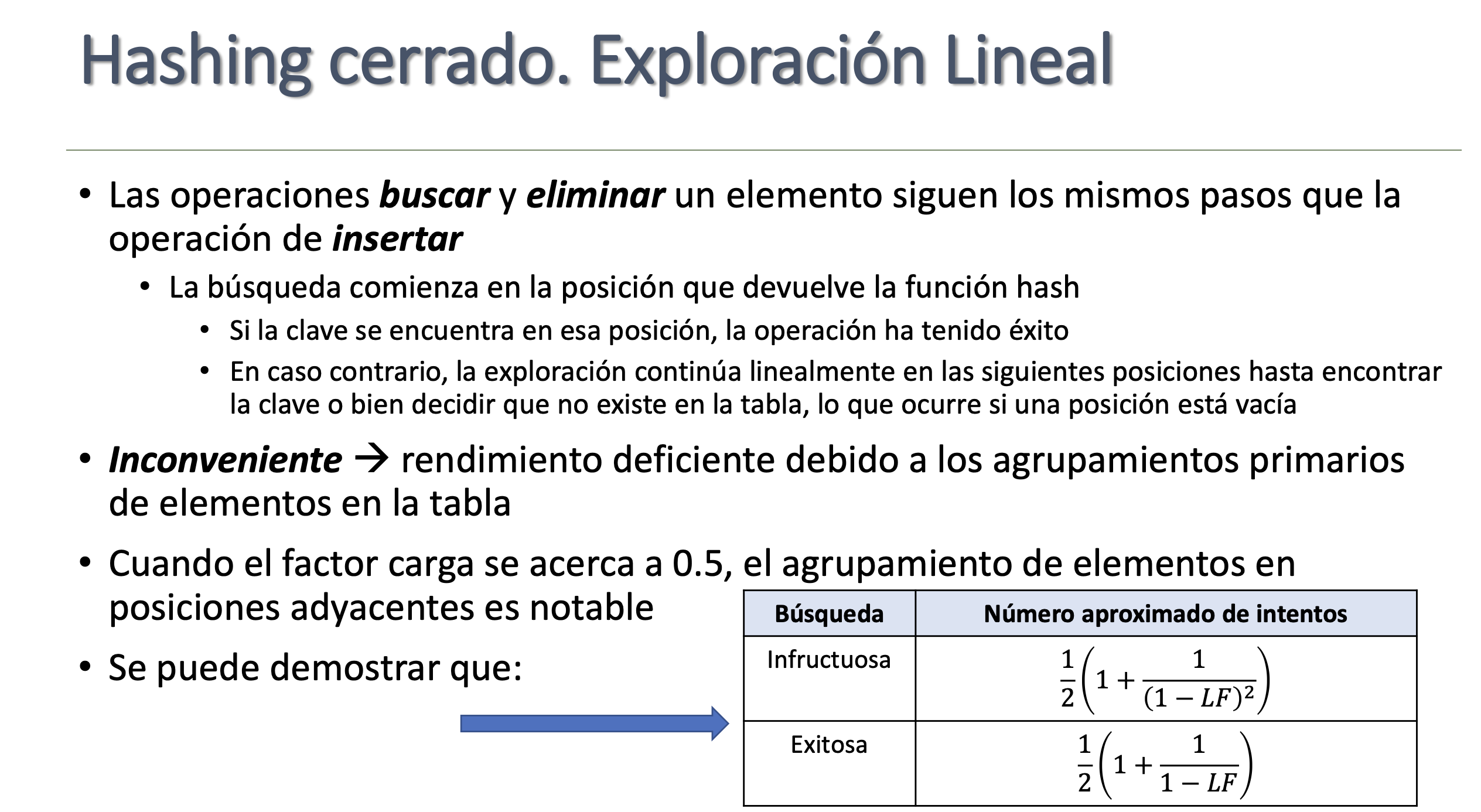

Exploración Lineal

- Inconveniente del hashing cerrado: los agrupamientos primarios (bloques sin huecos libres)

- Cálculo del factor de carga:

FC=n/B

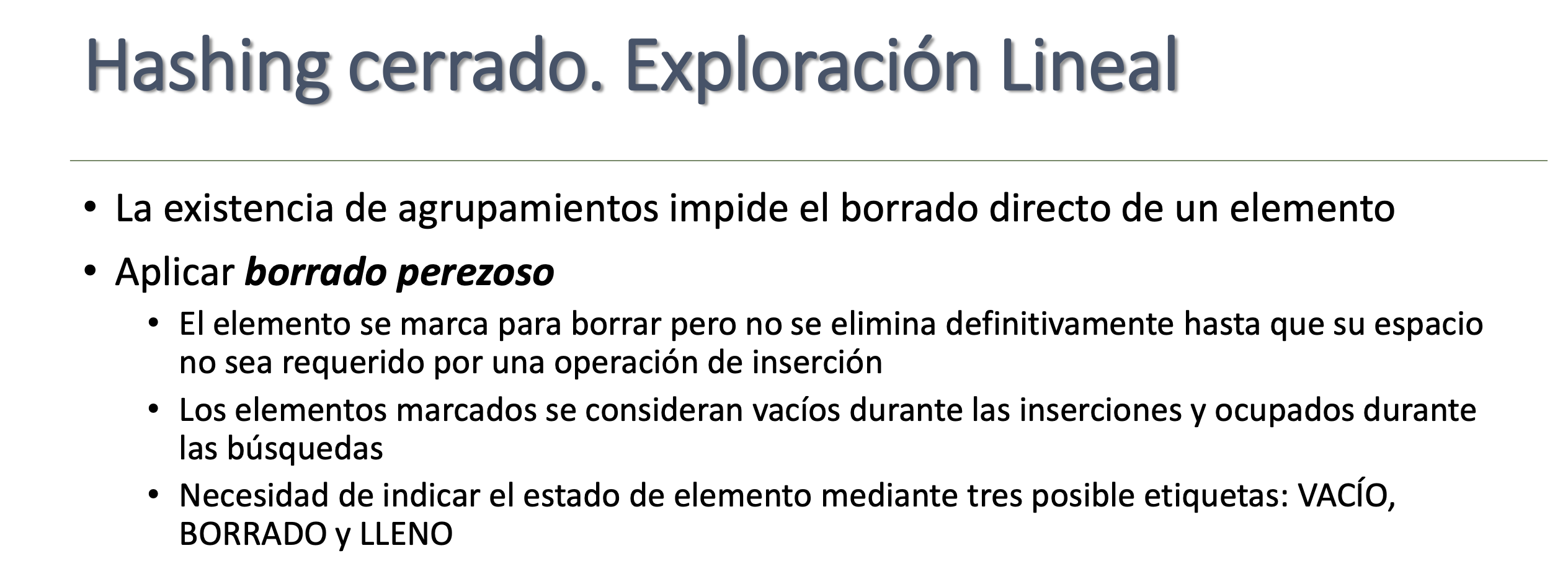

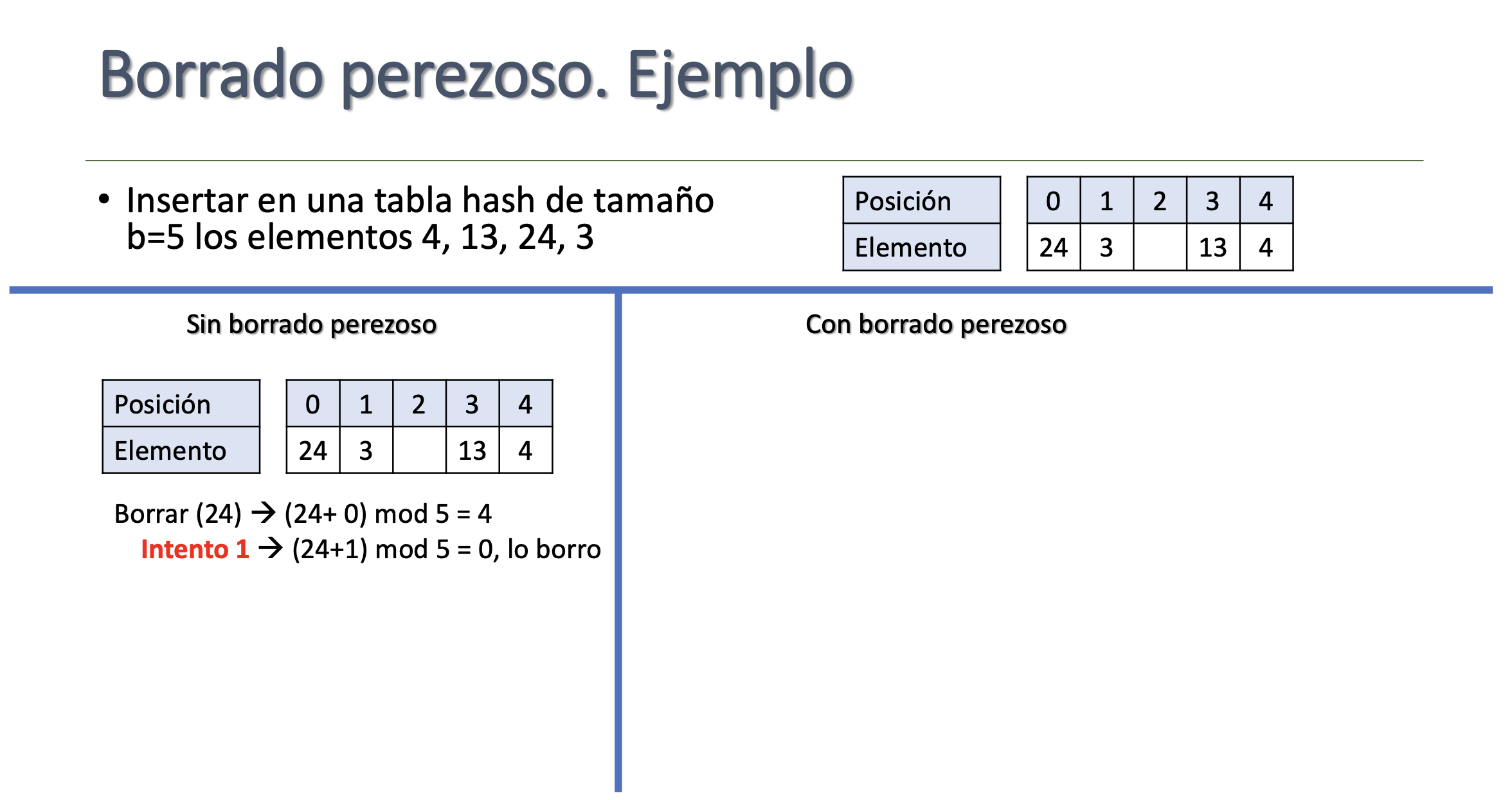

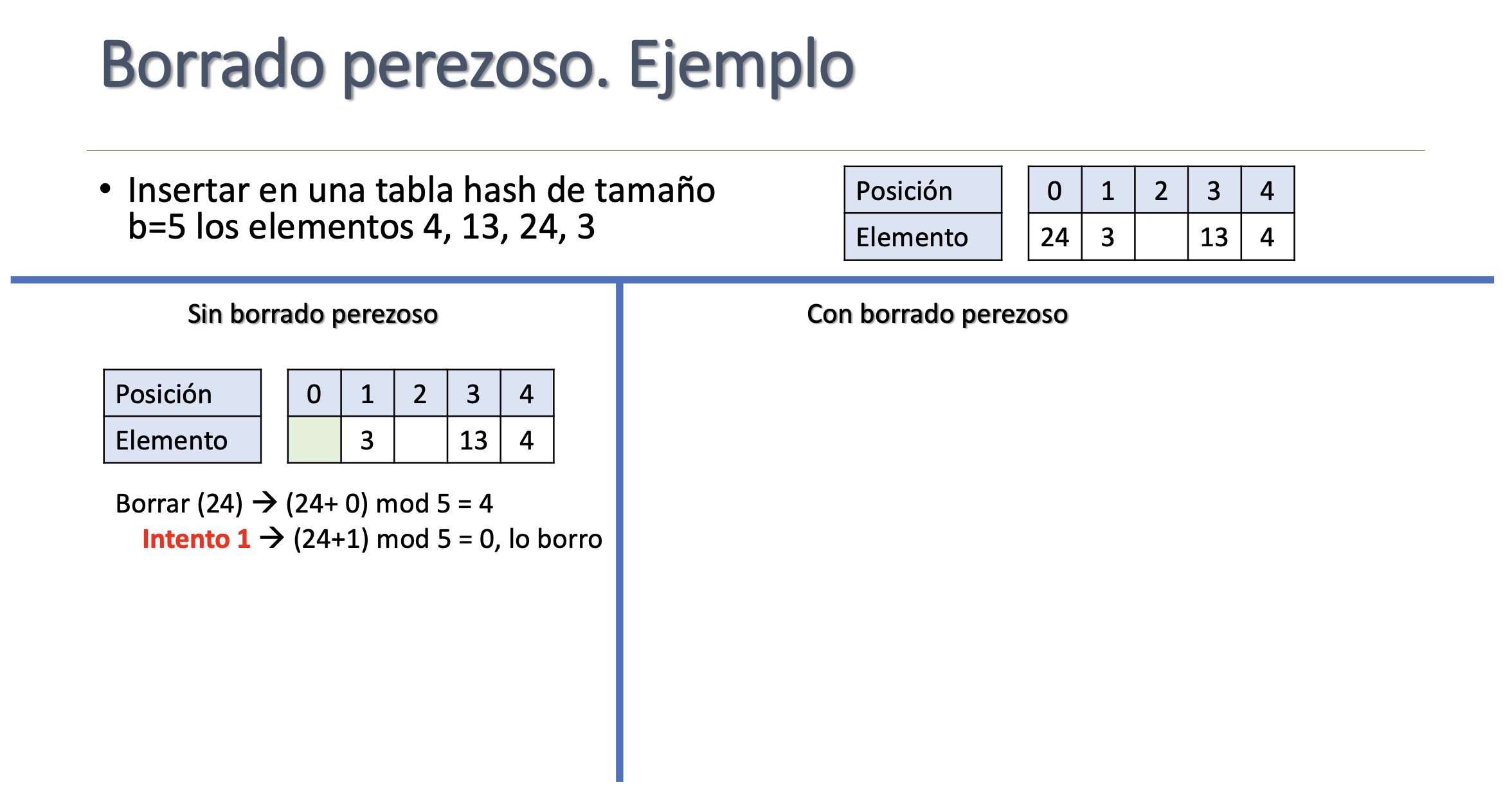

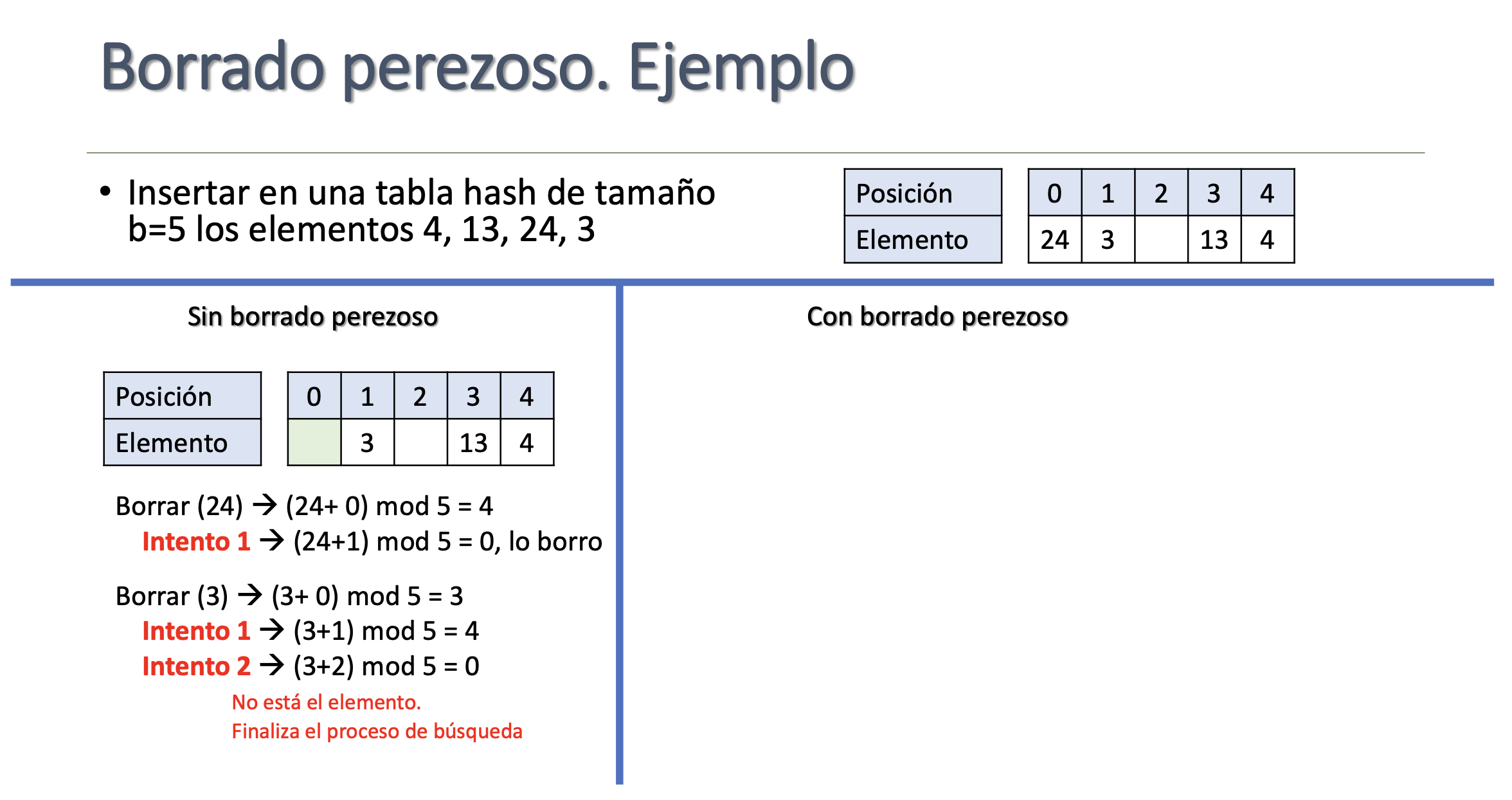

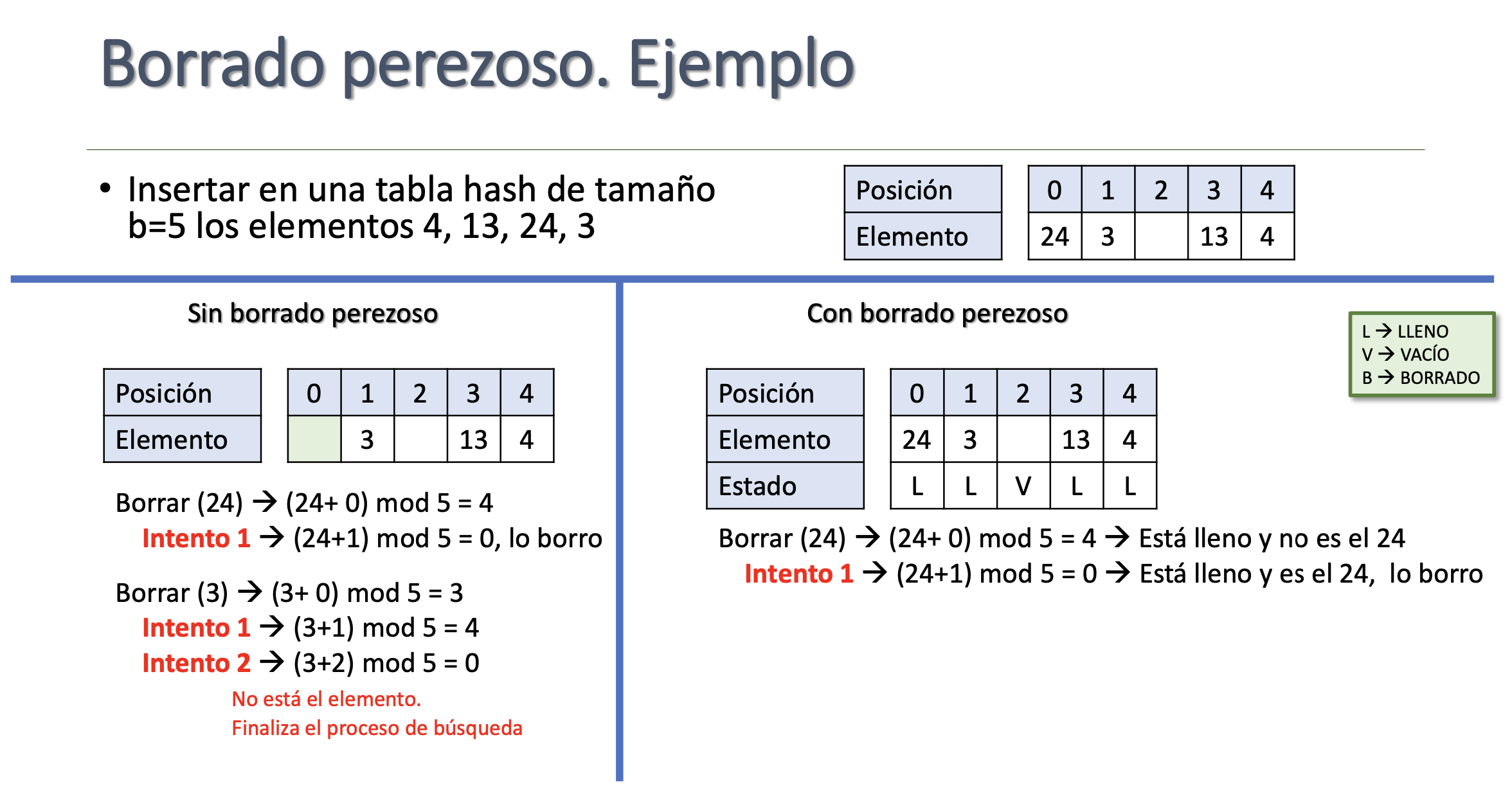

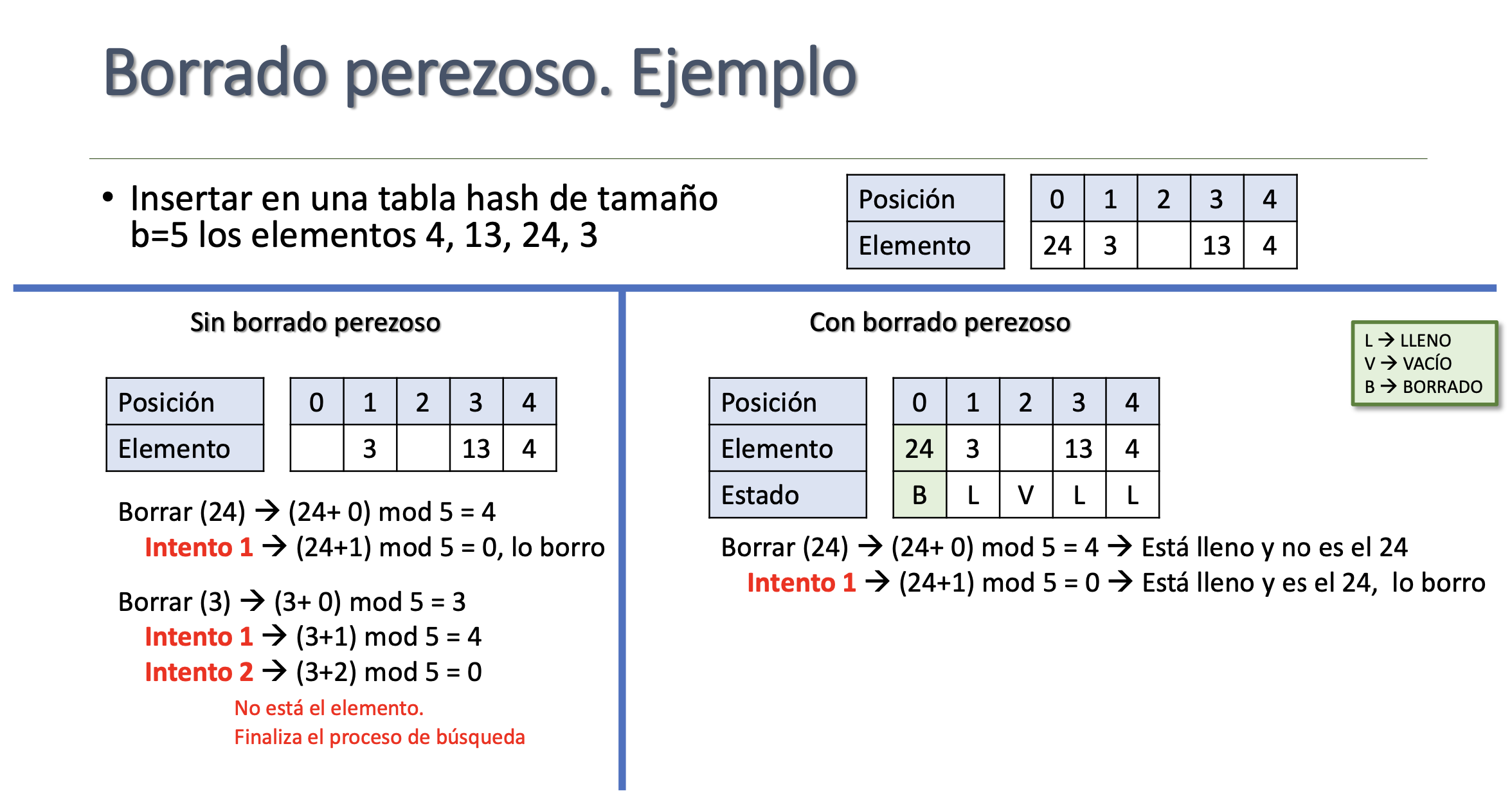

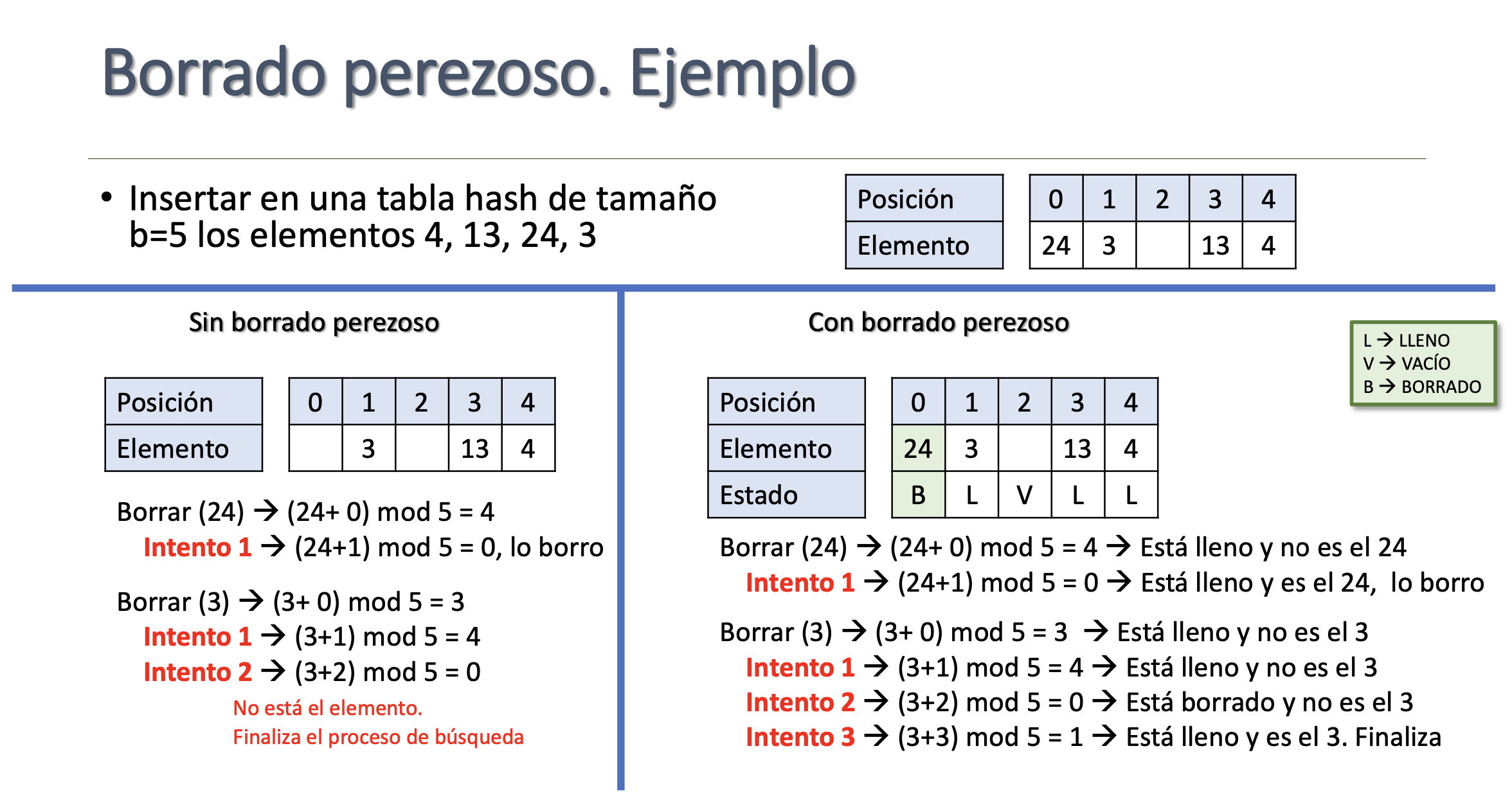

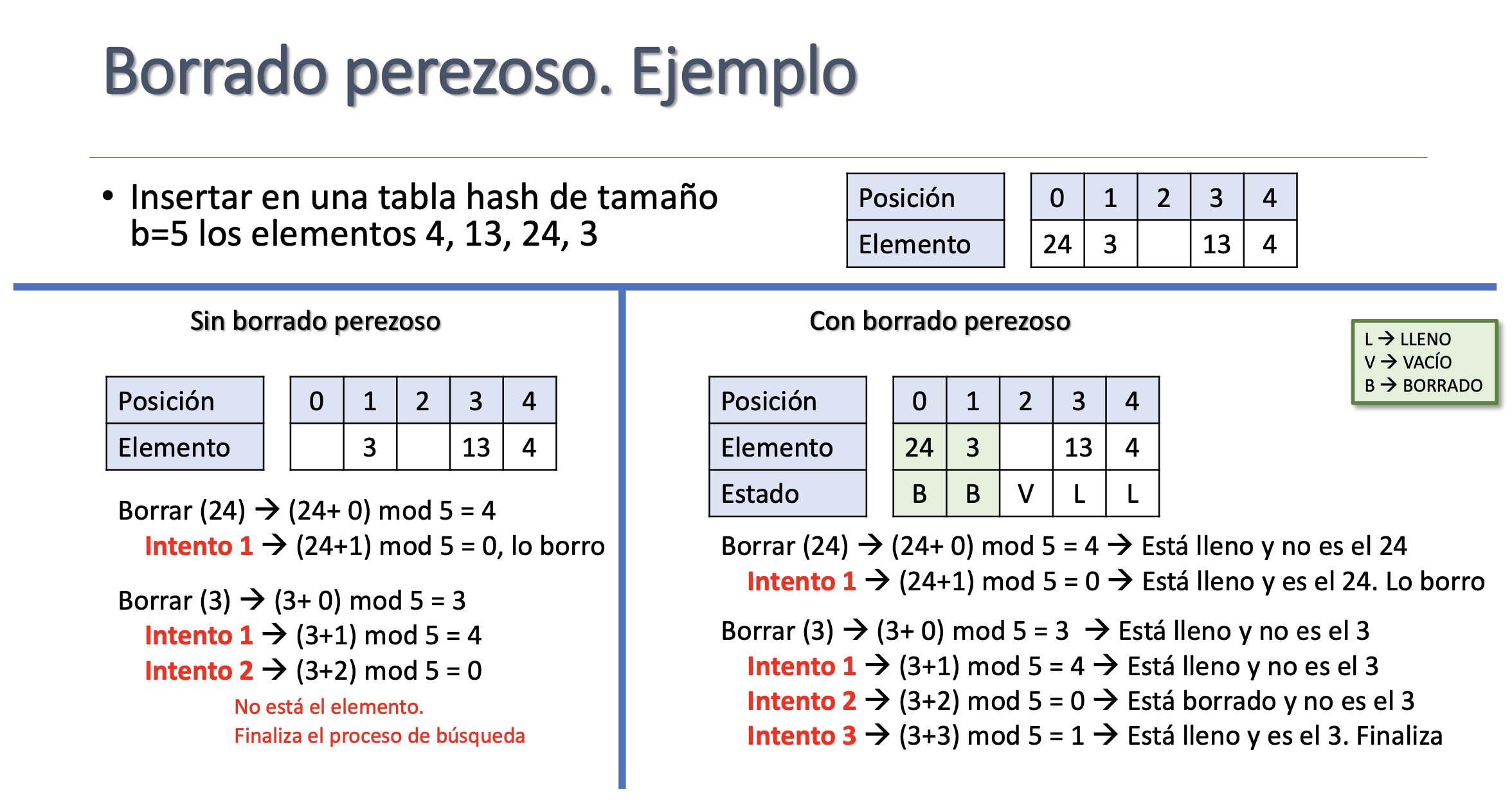

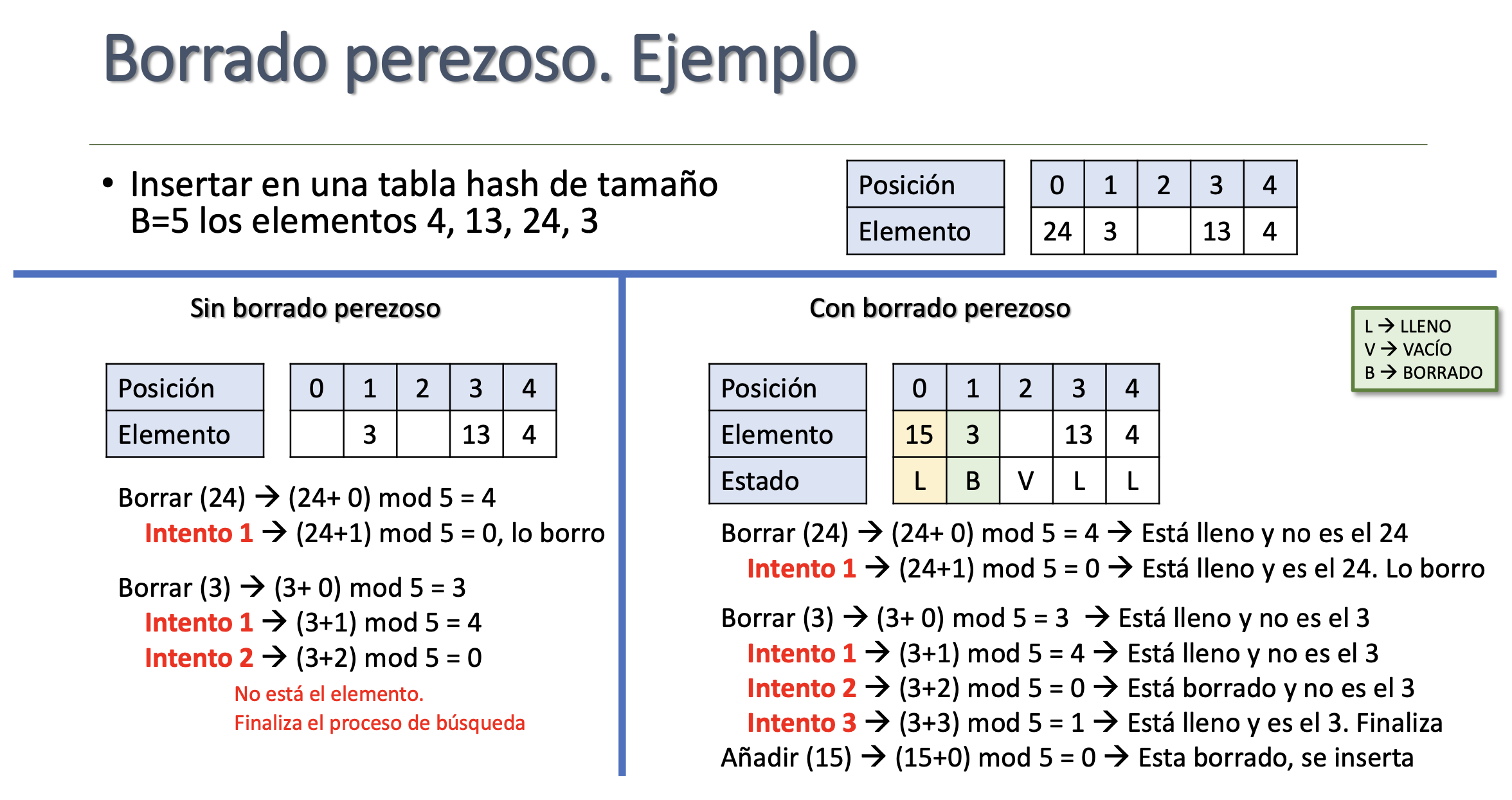

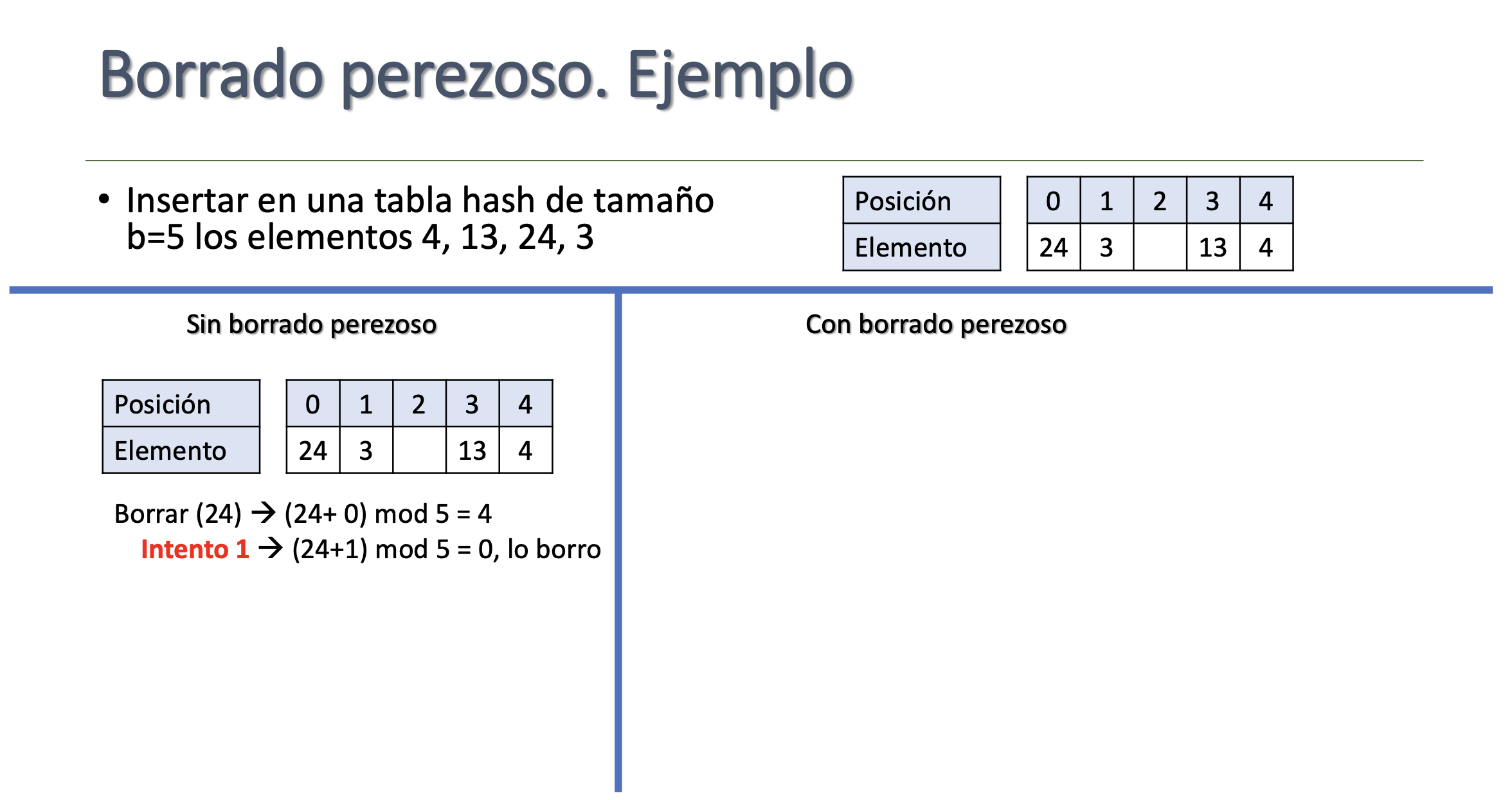

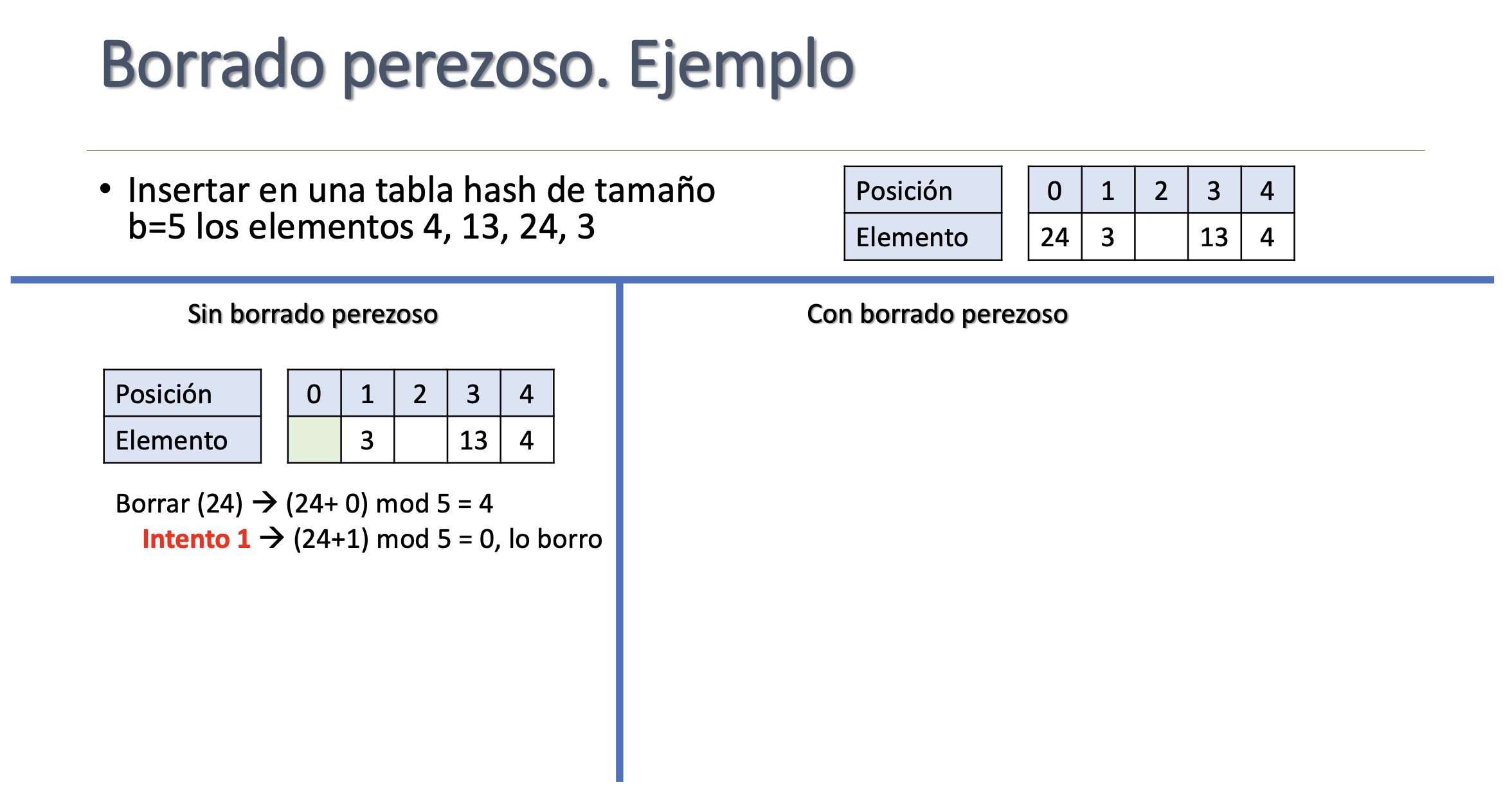

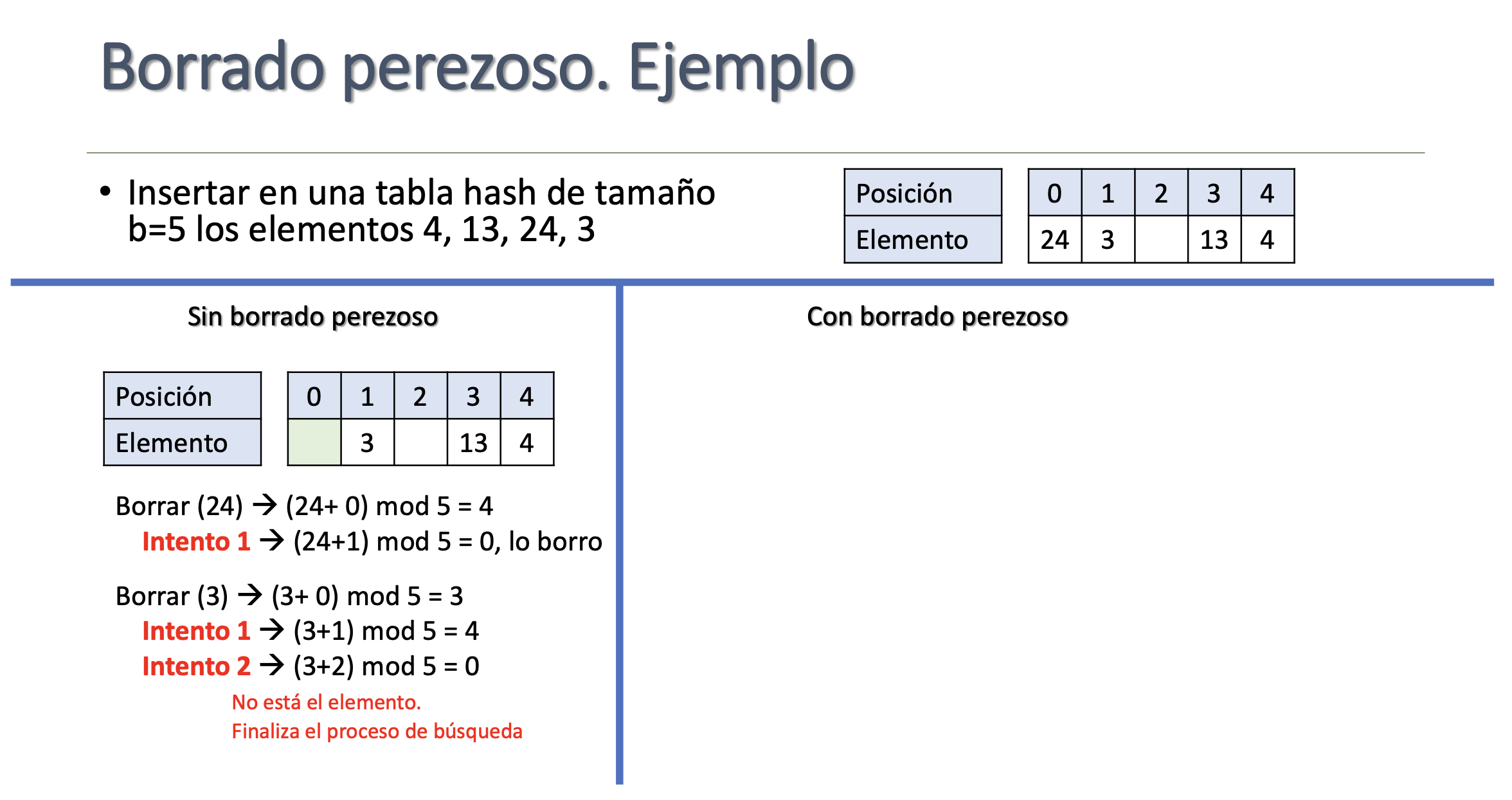

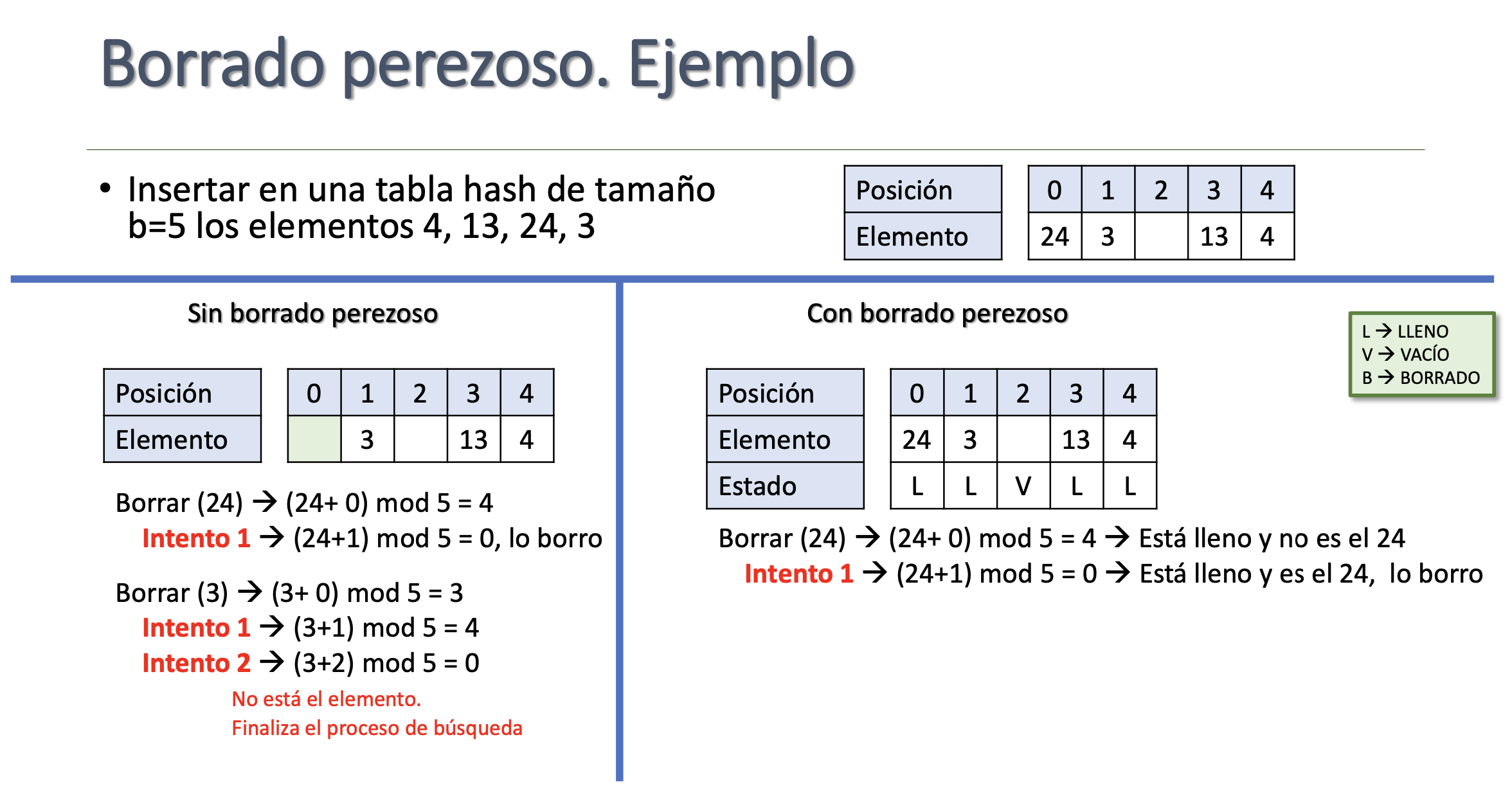

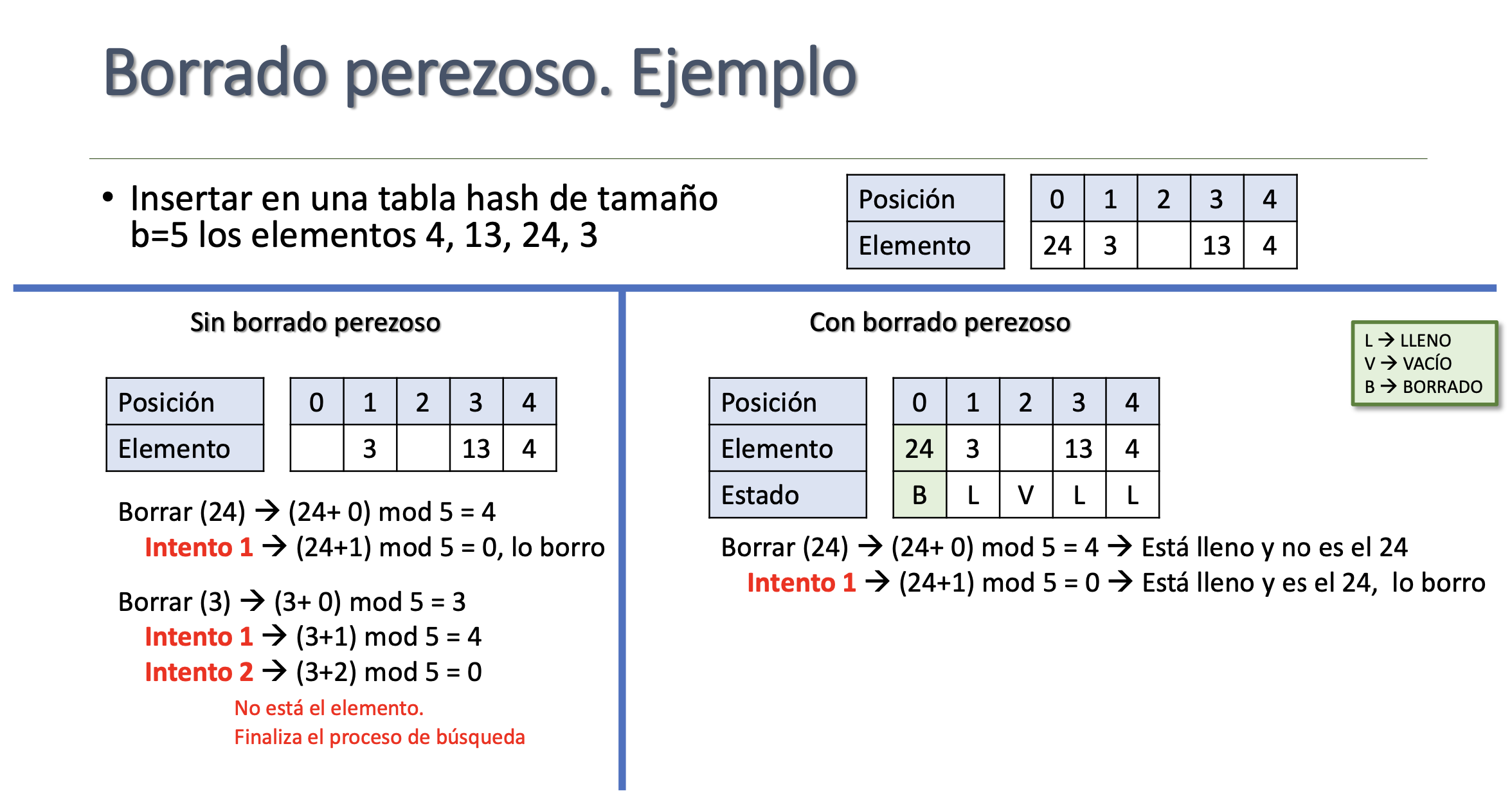

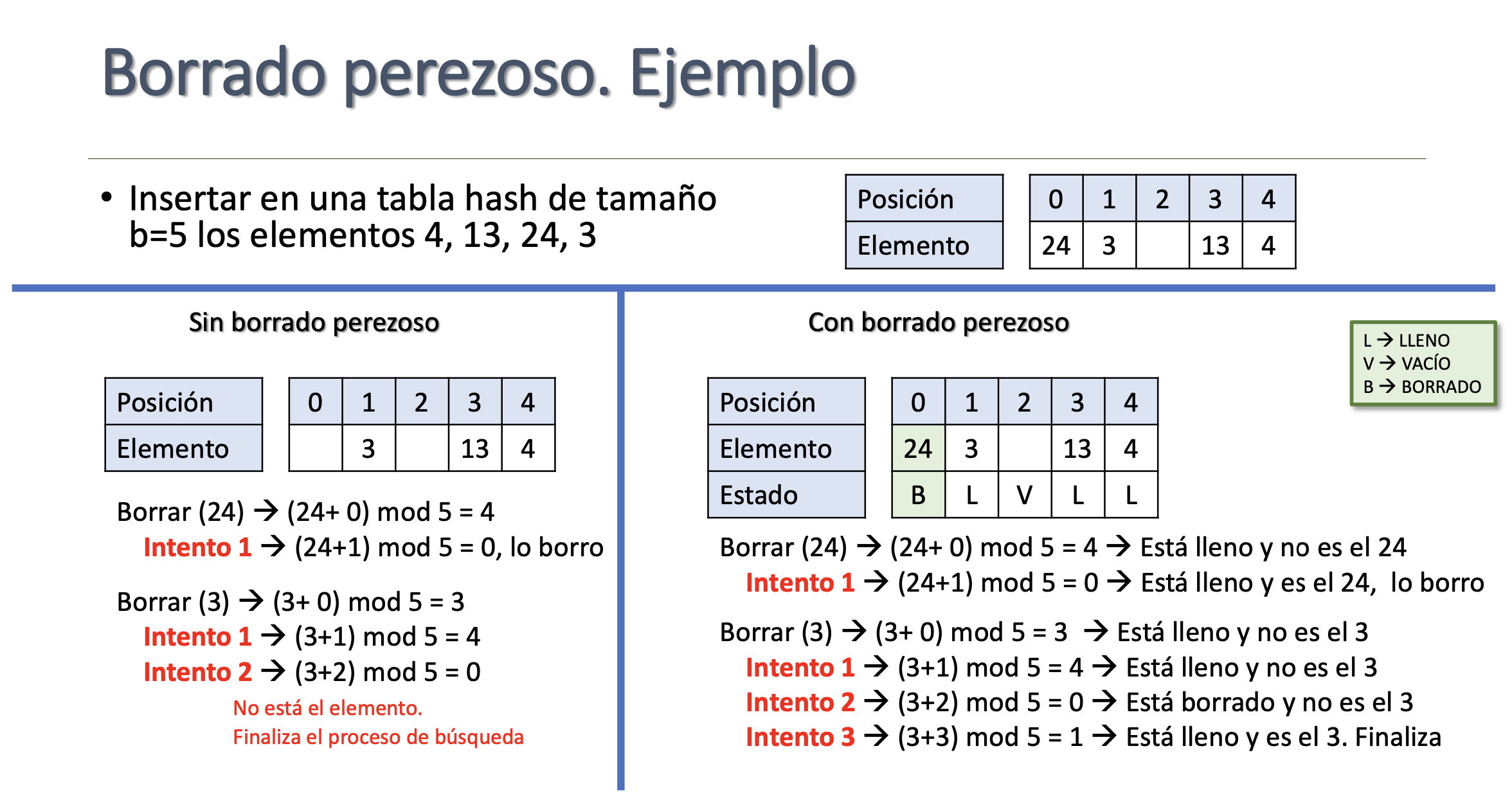

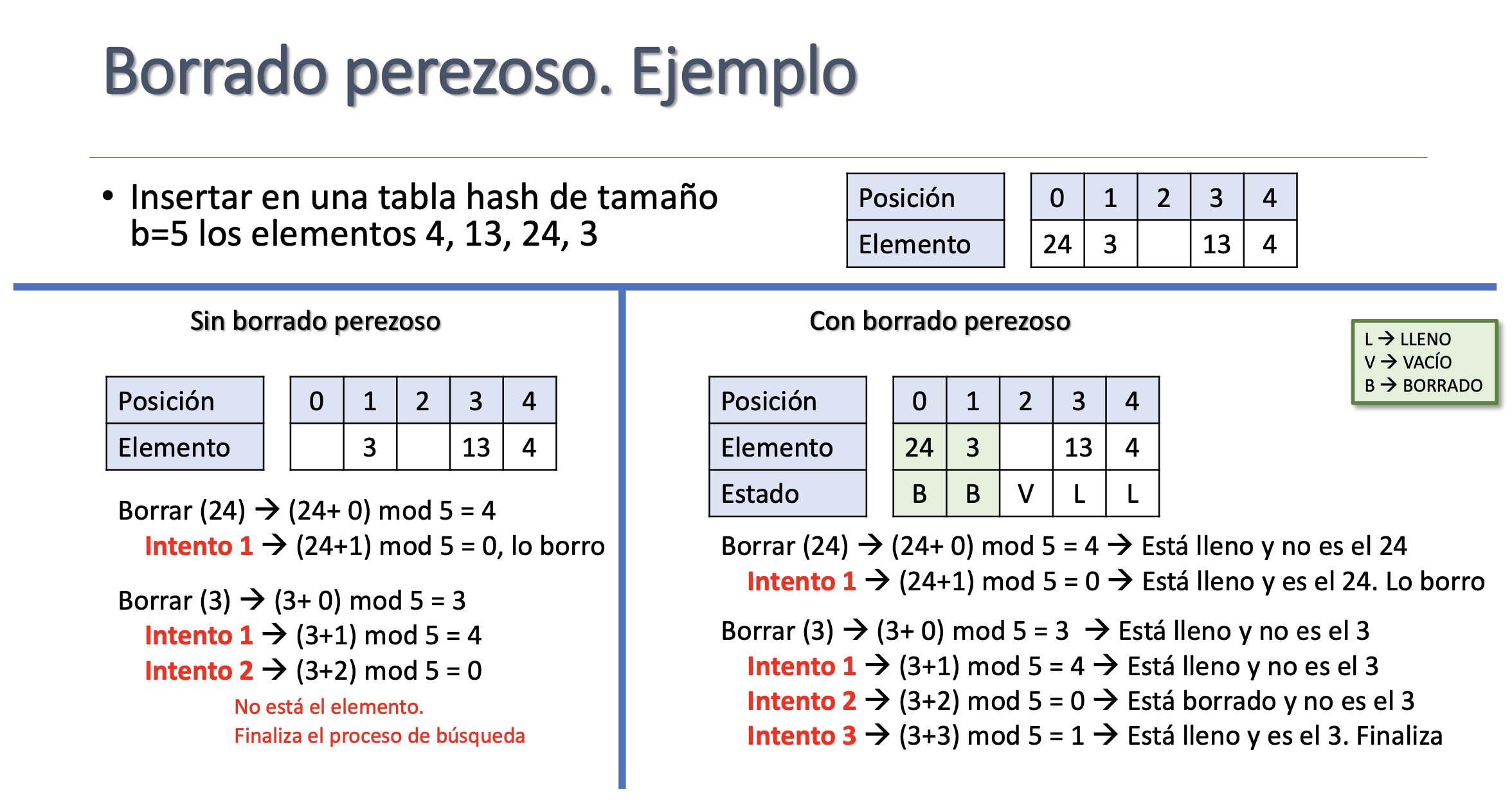

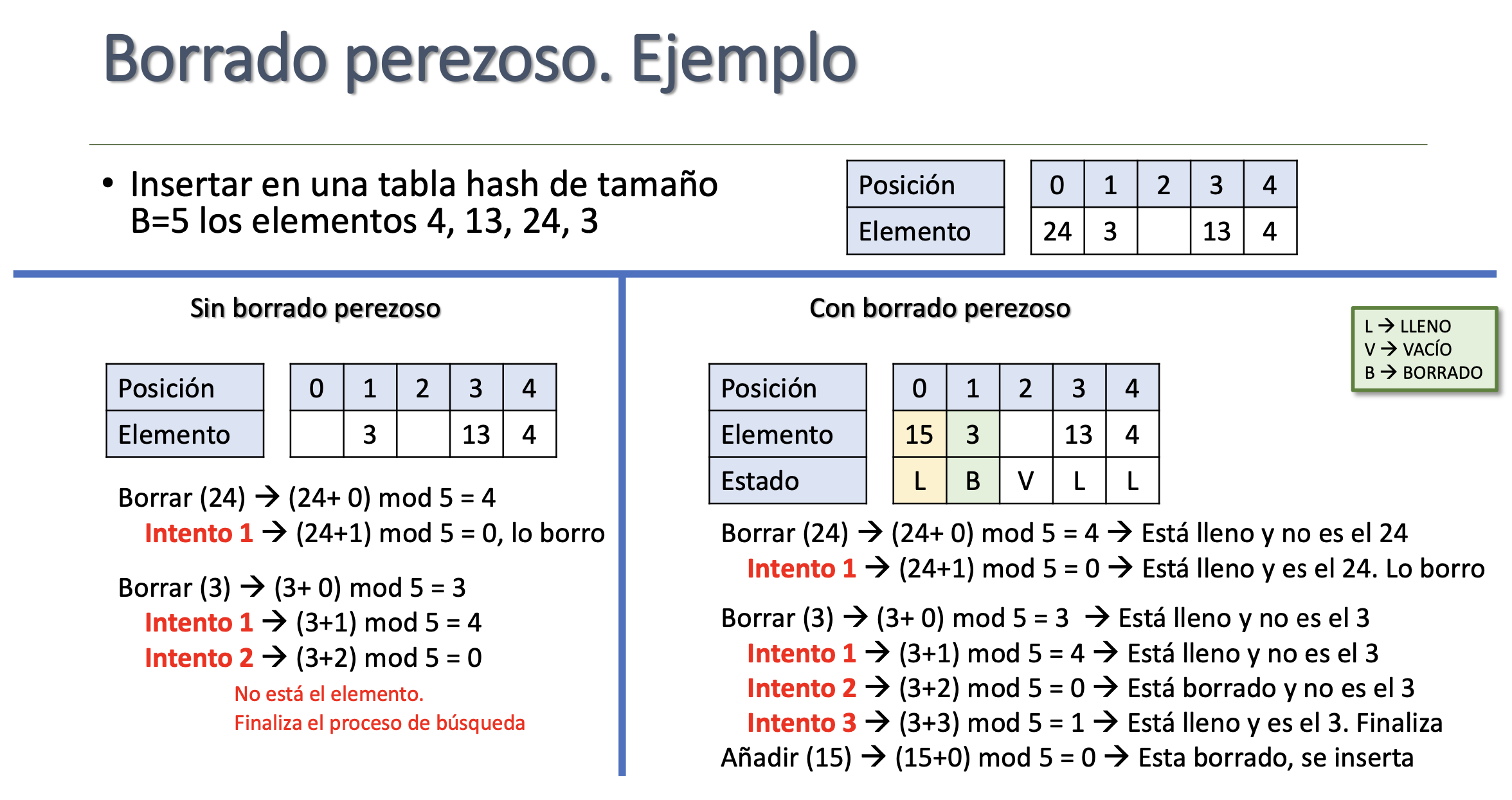

Borrado perezoso

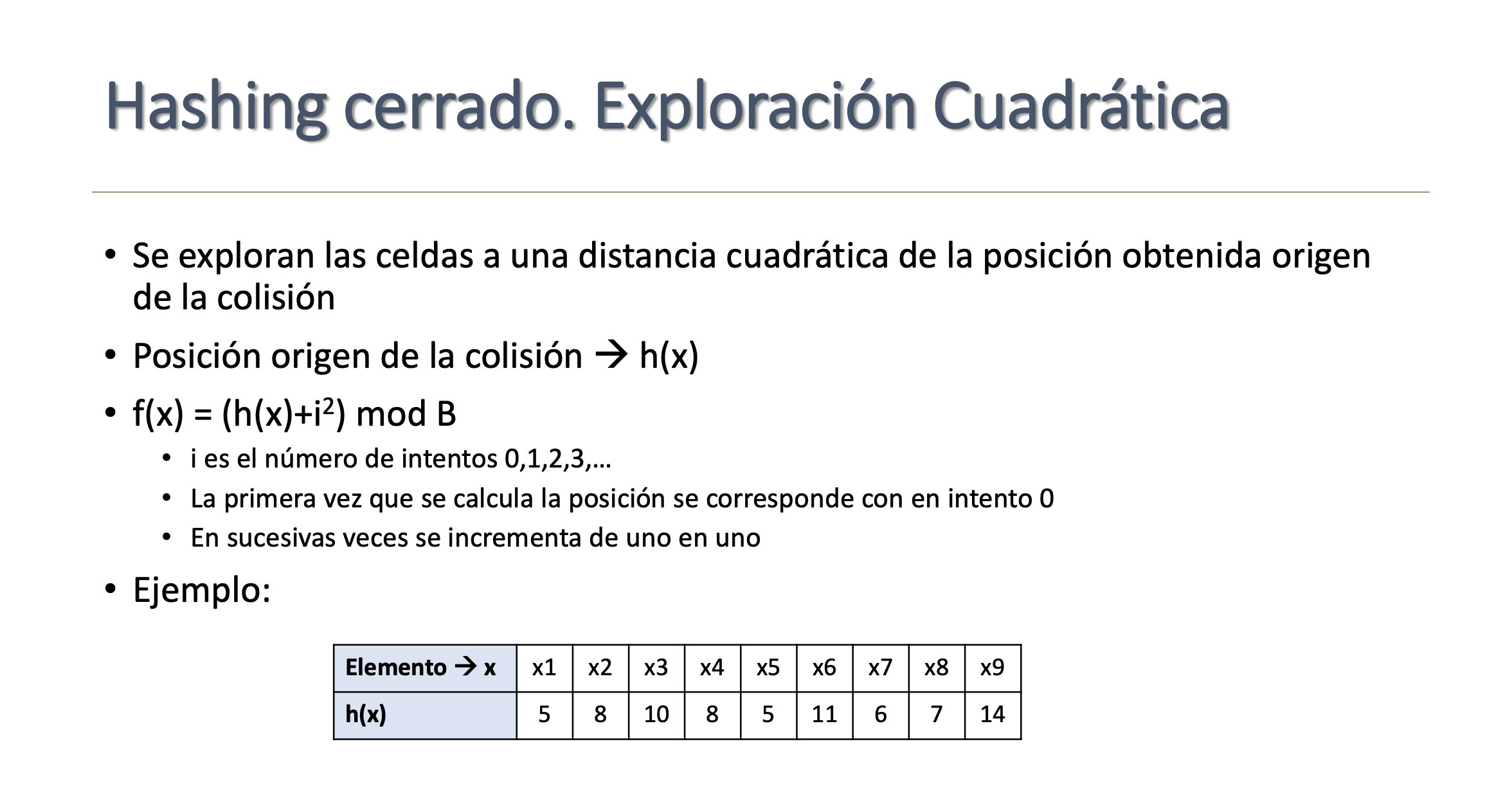

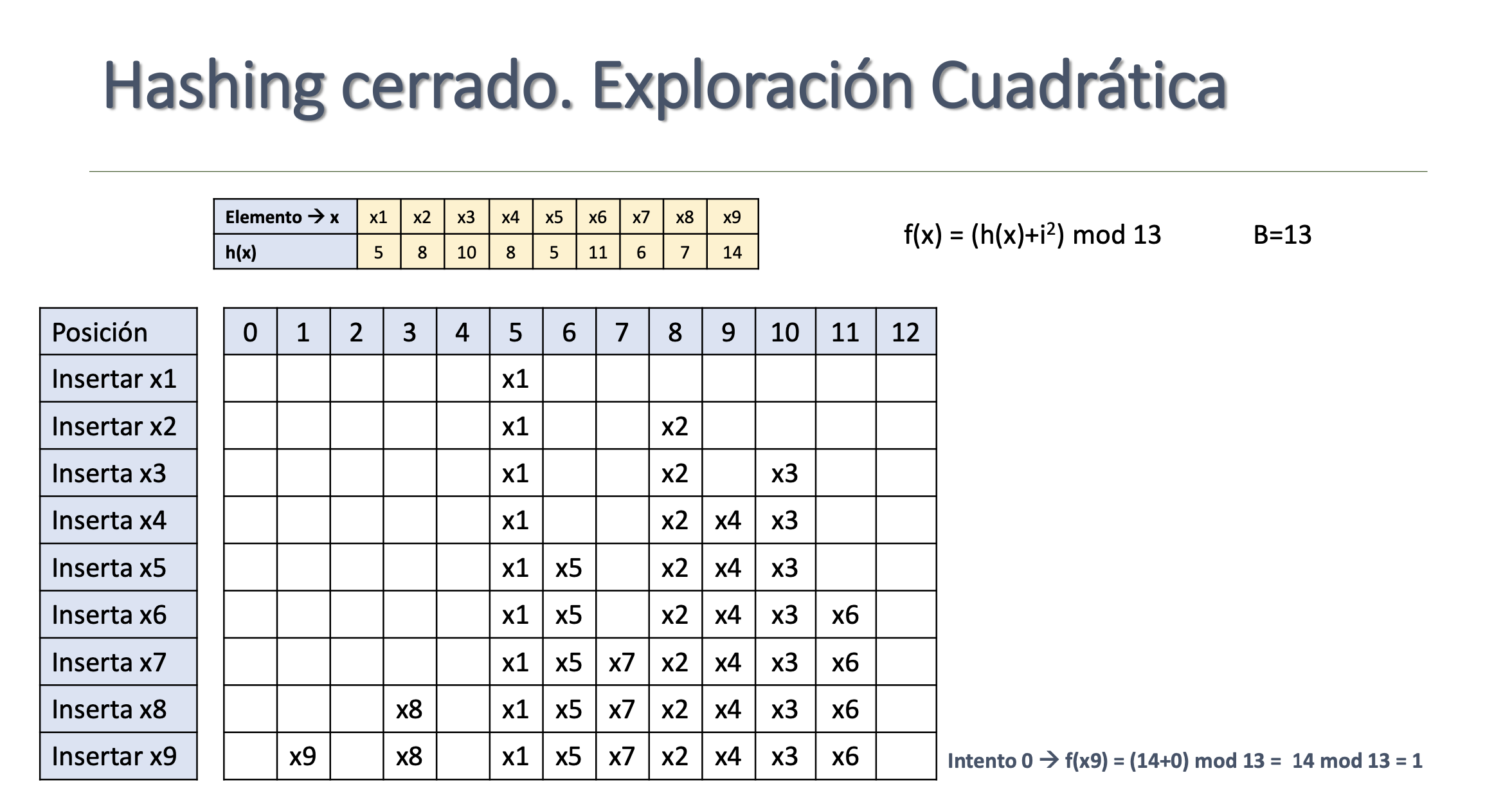

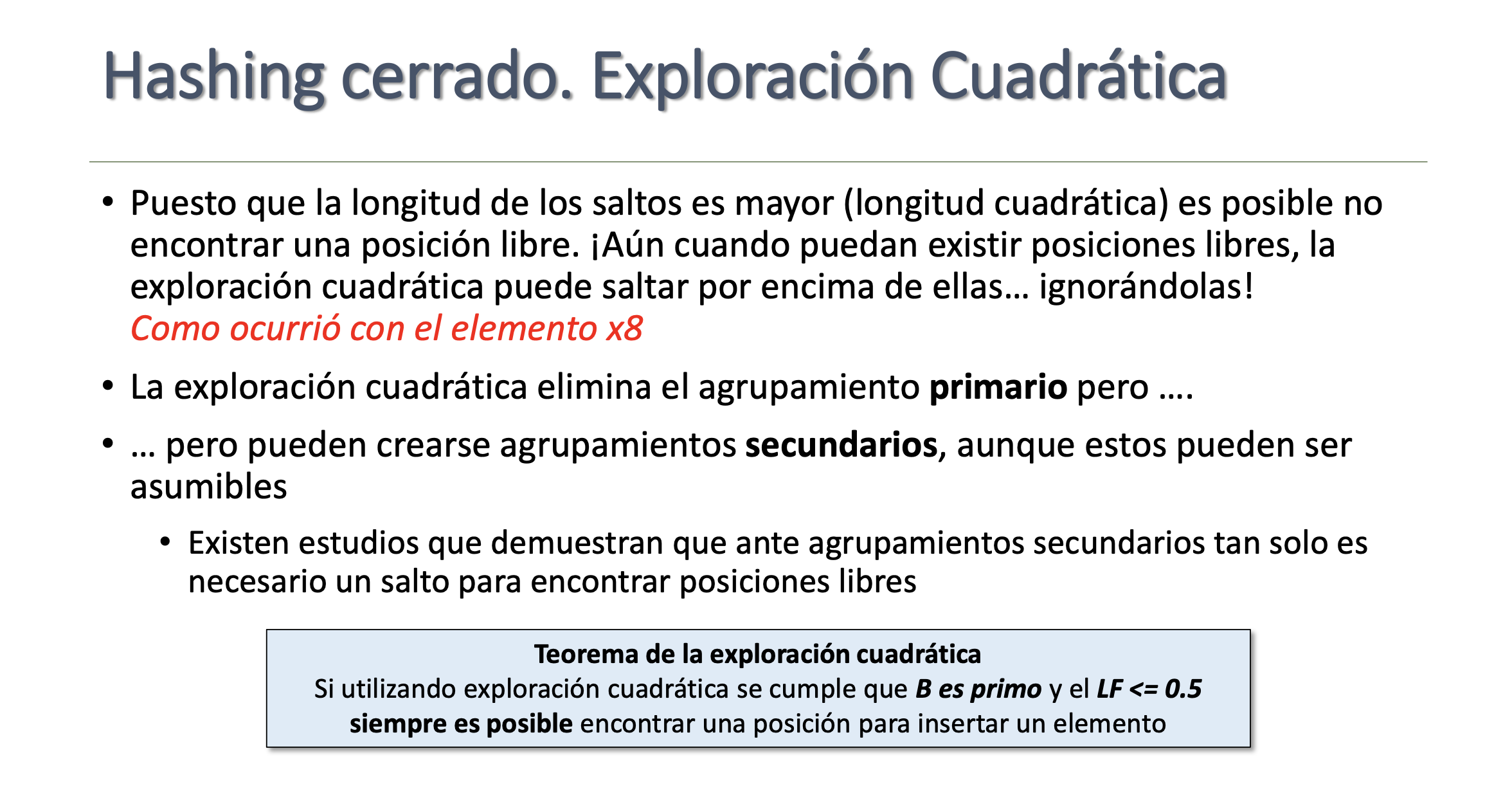

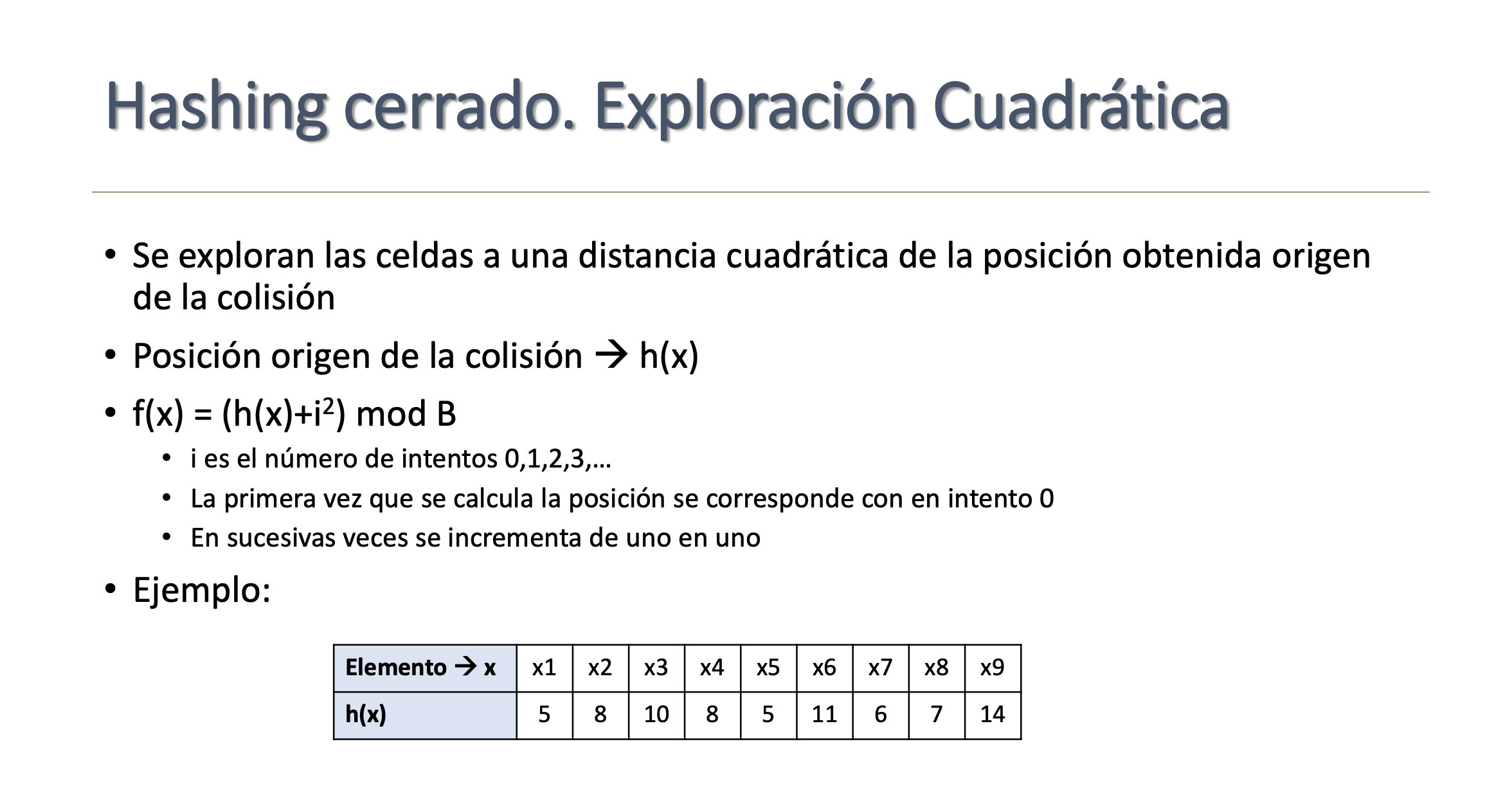

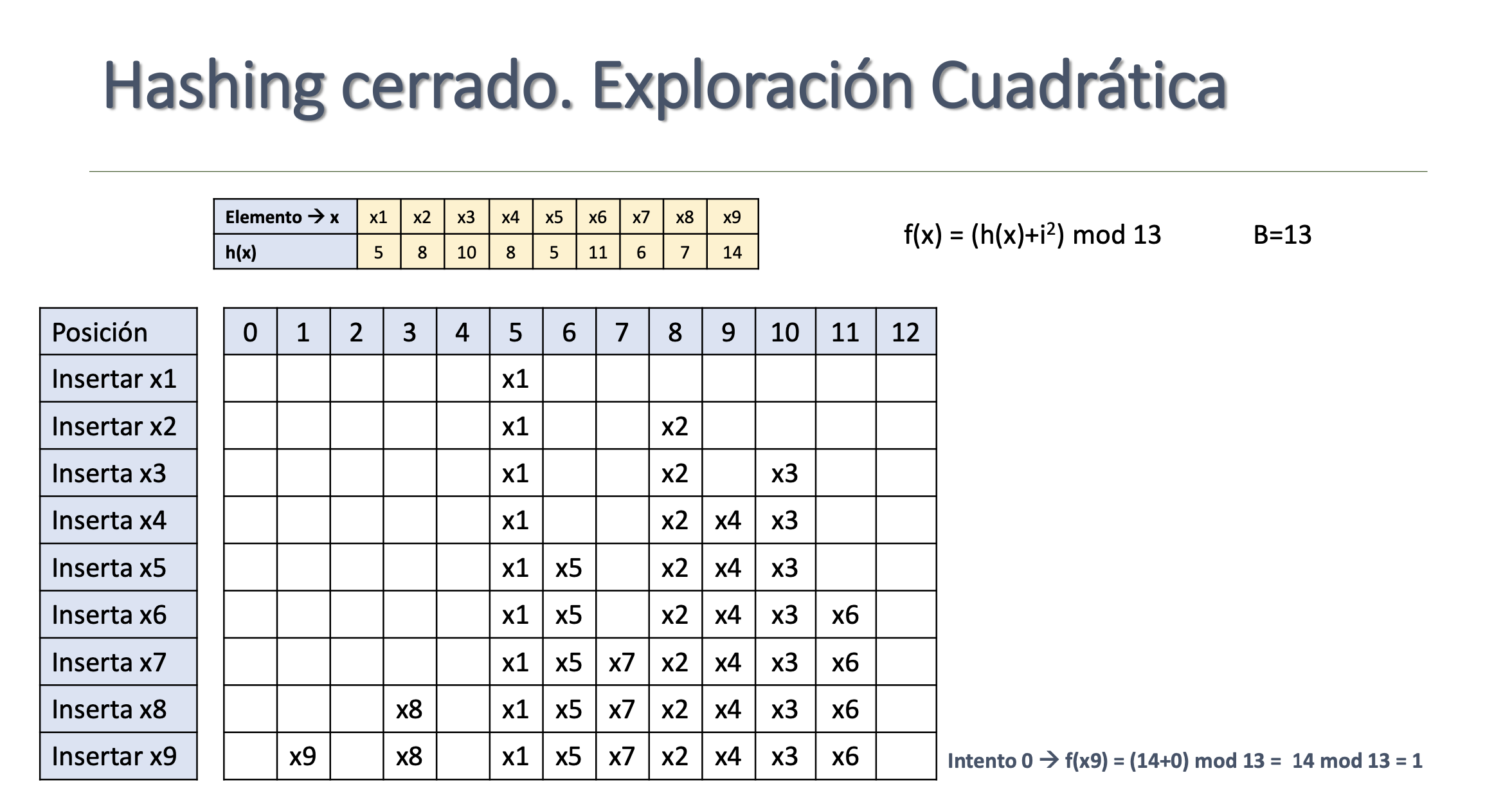

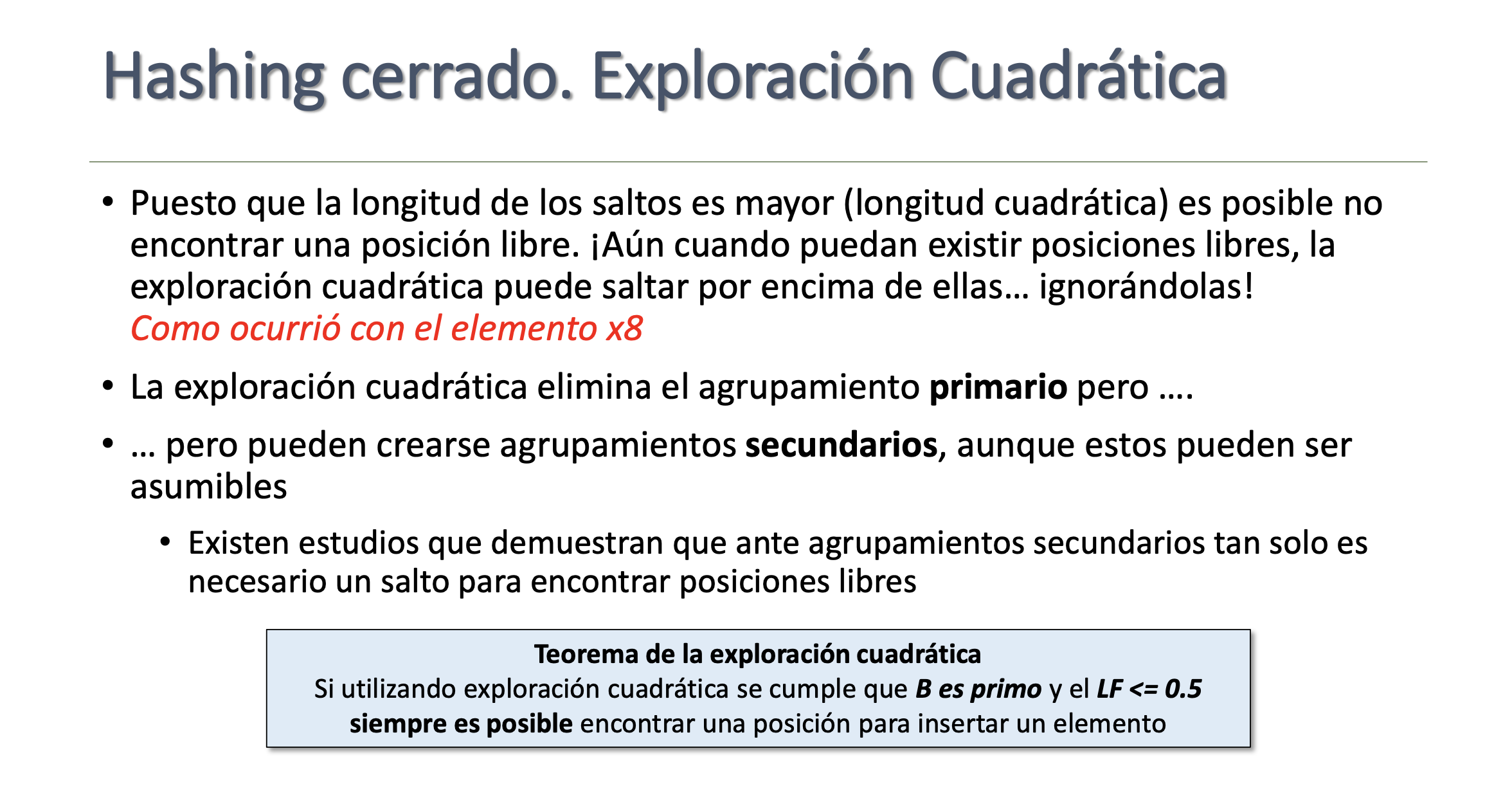

Exploración cuadrática

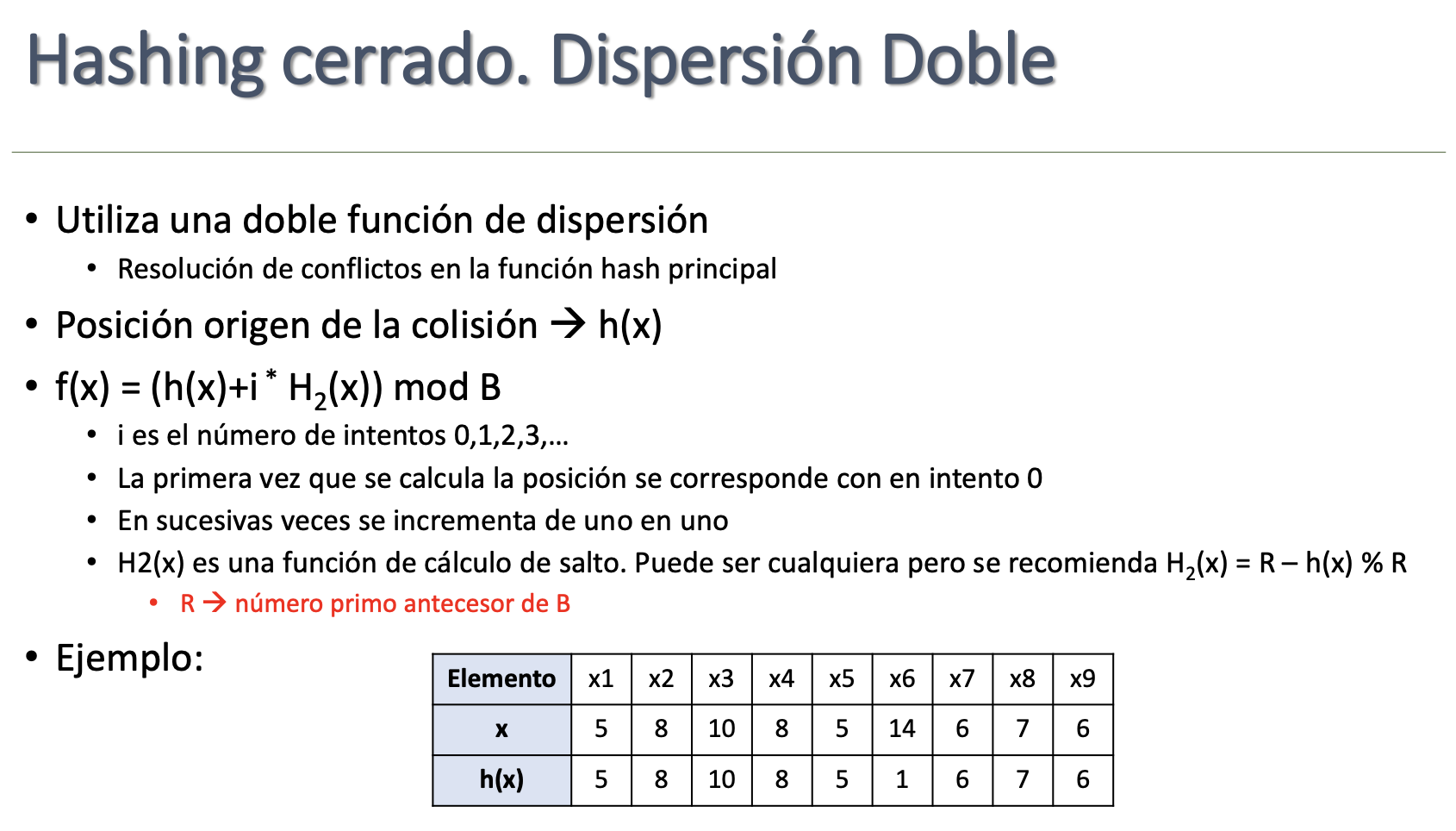

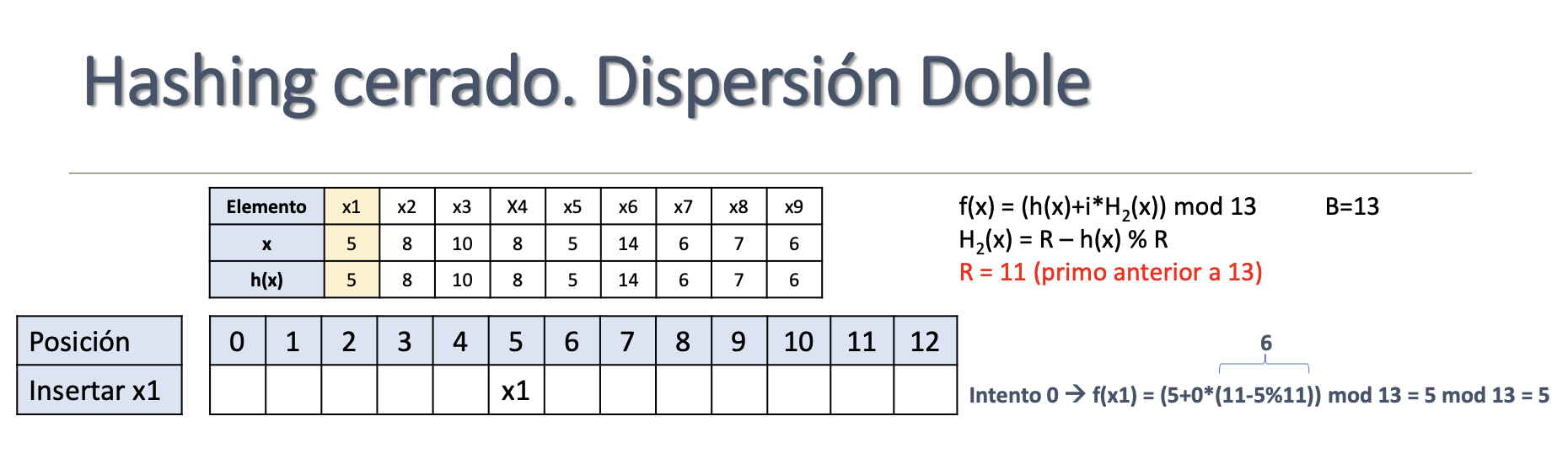

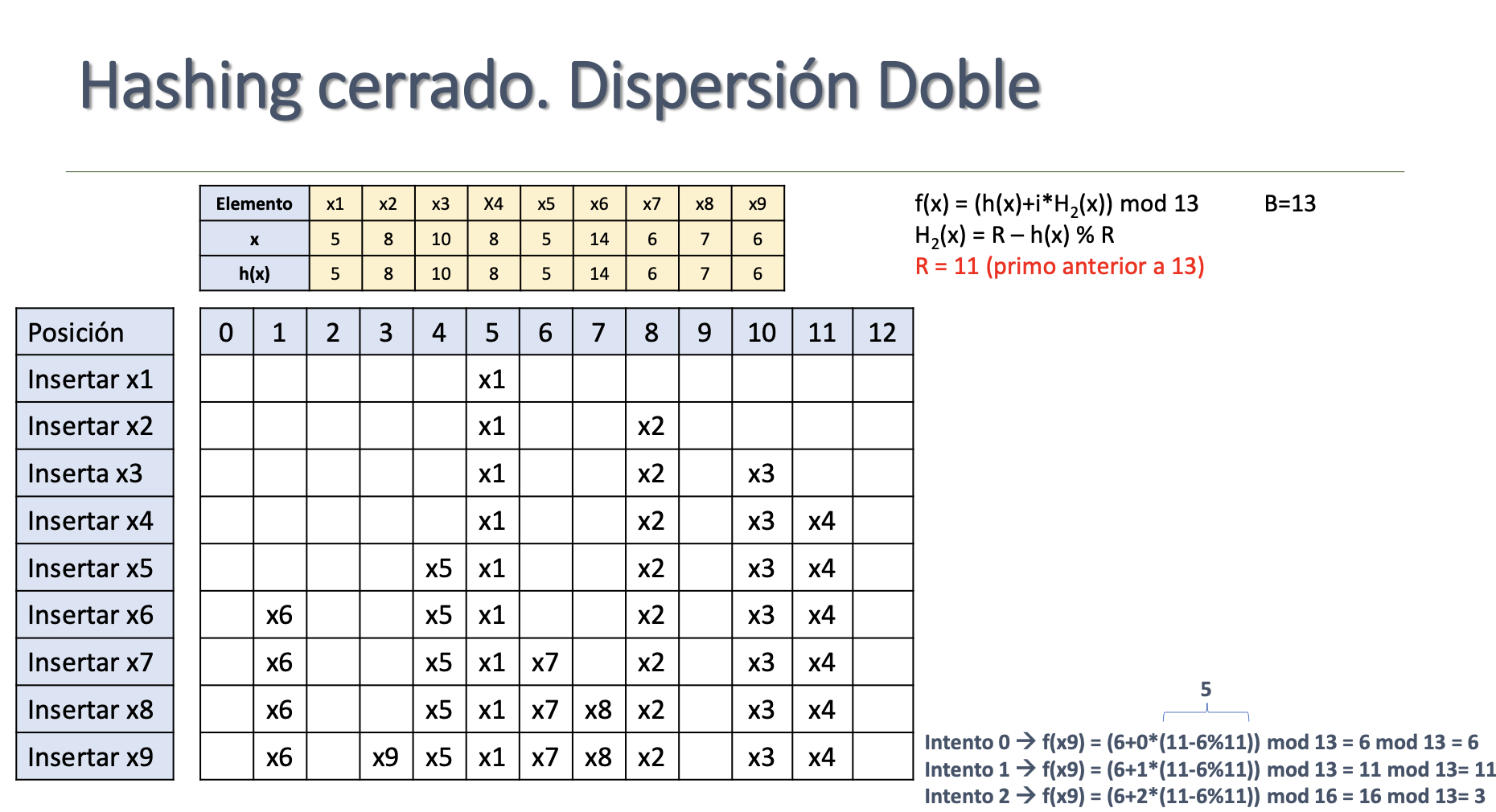

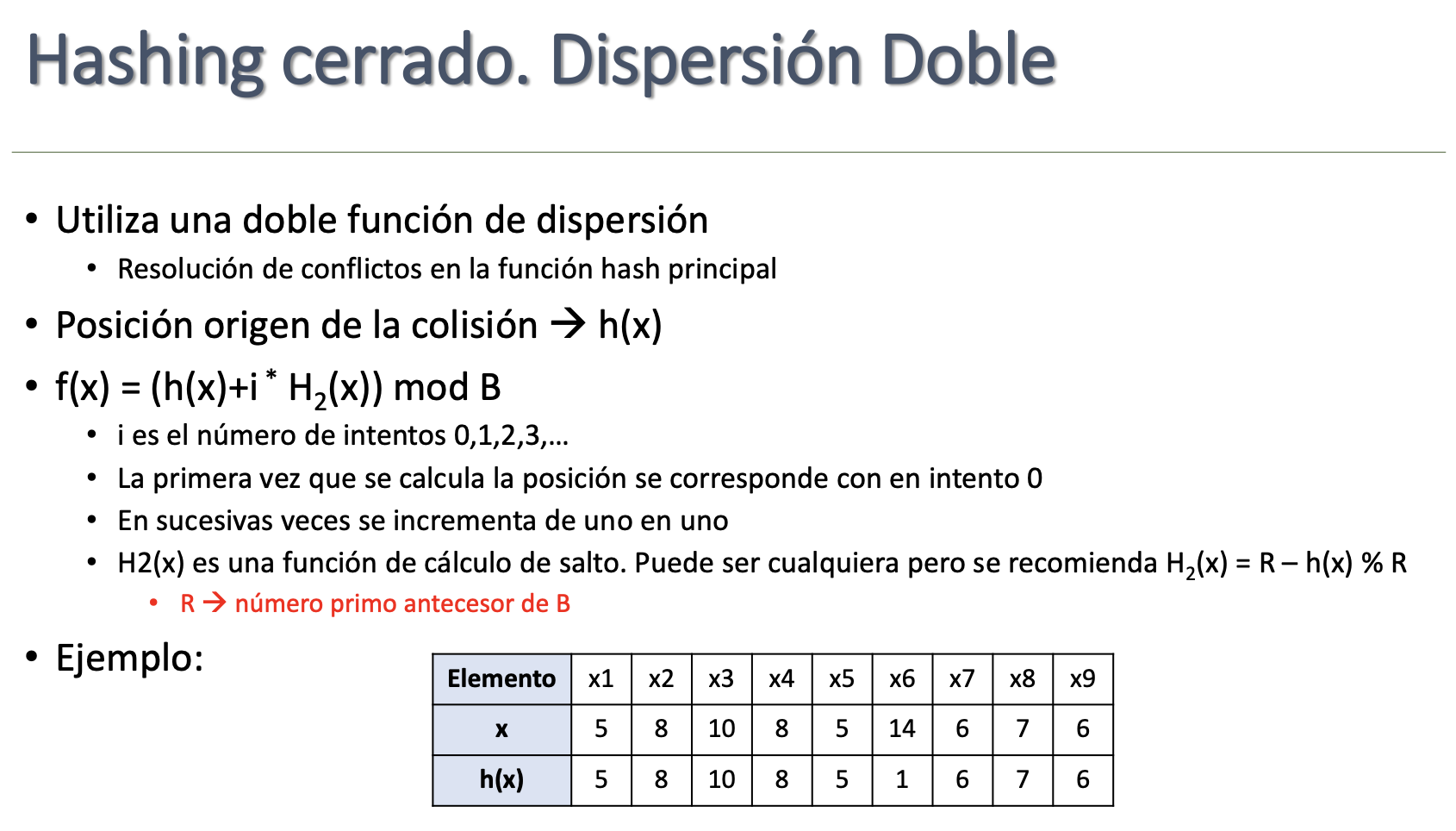

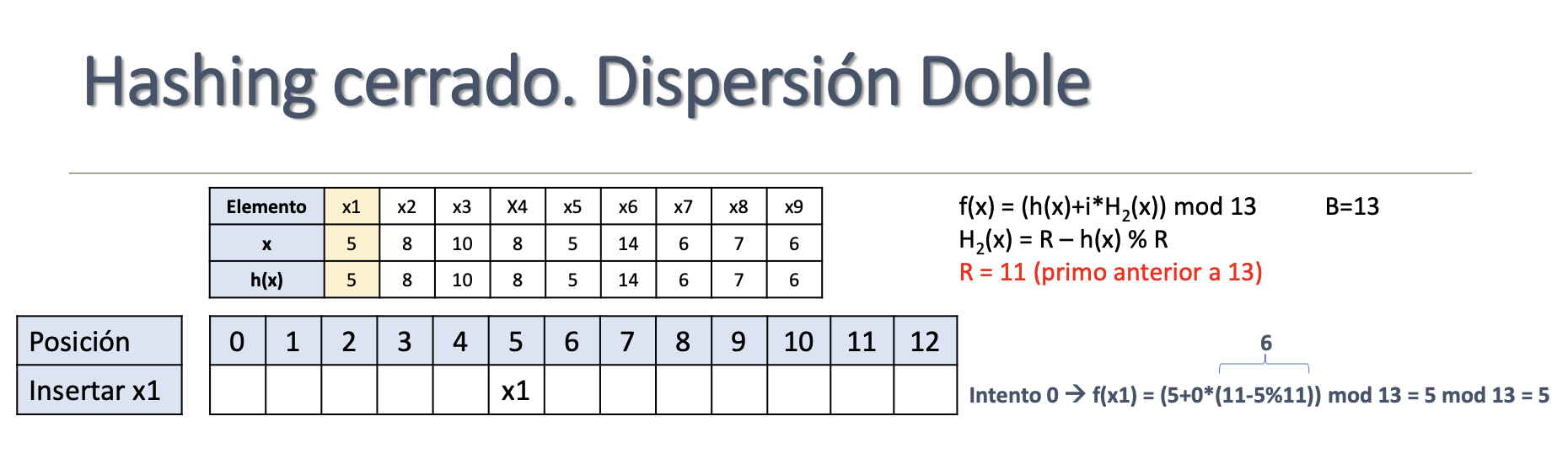

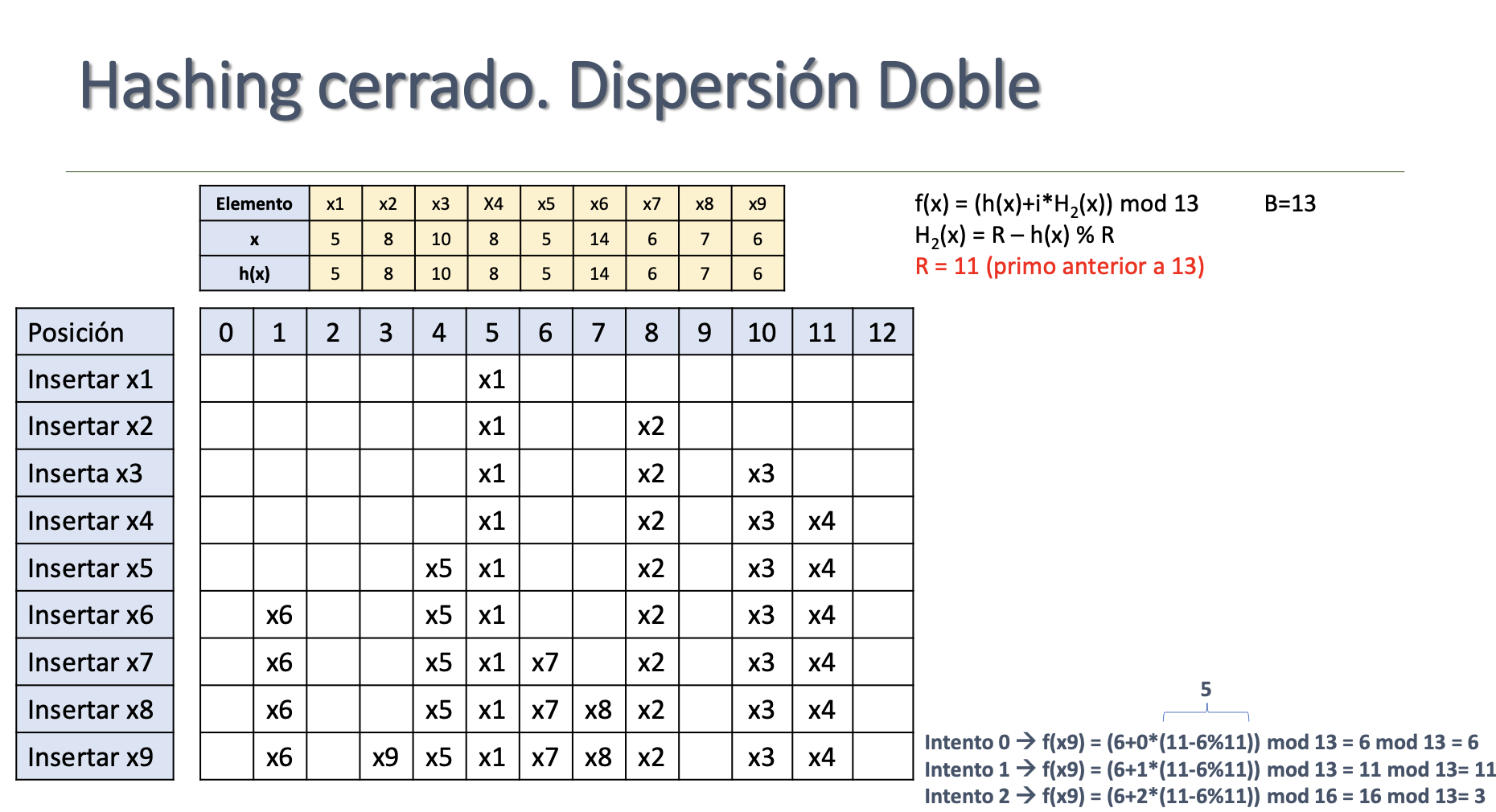

Dispersión doble

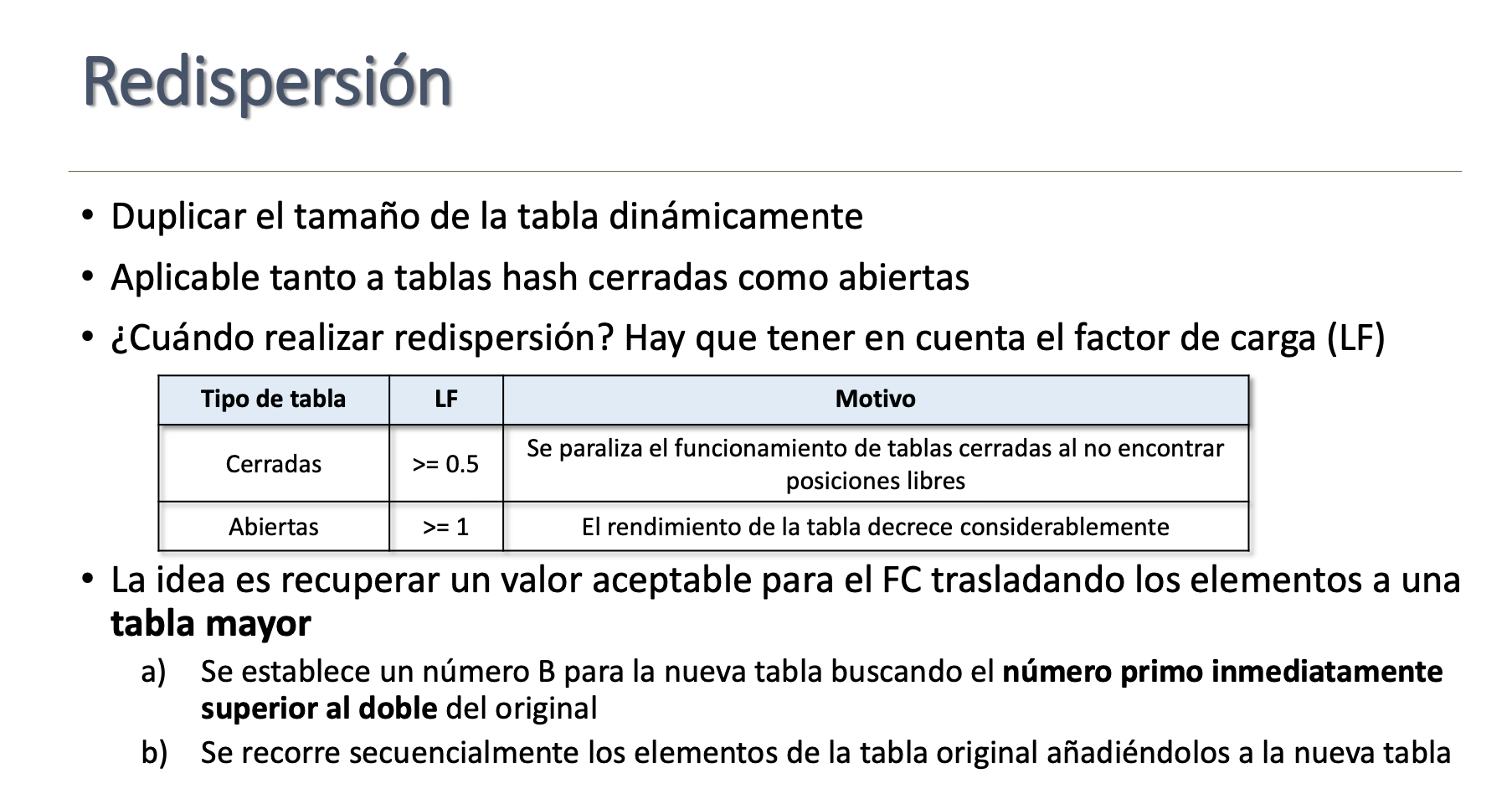

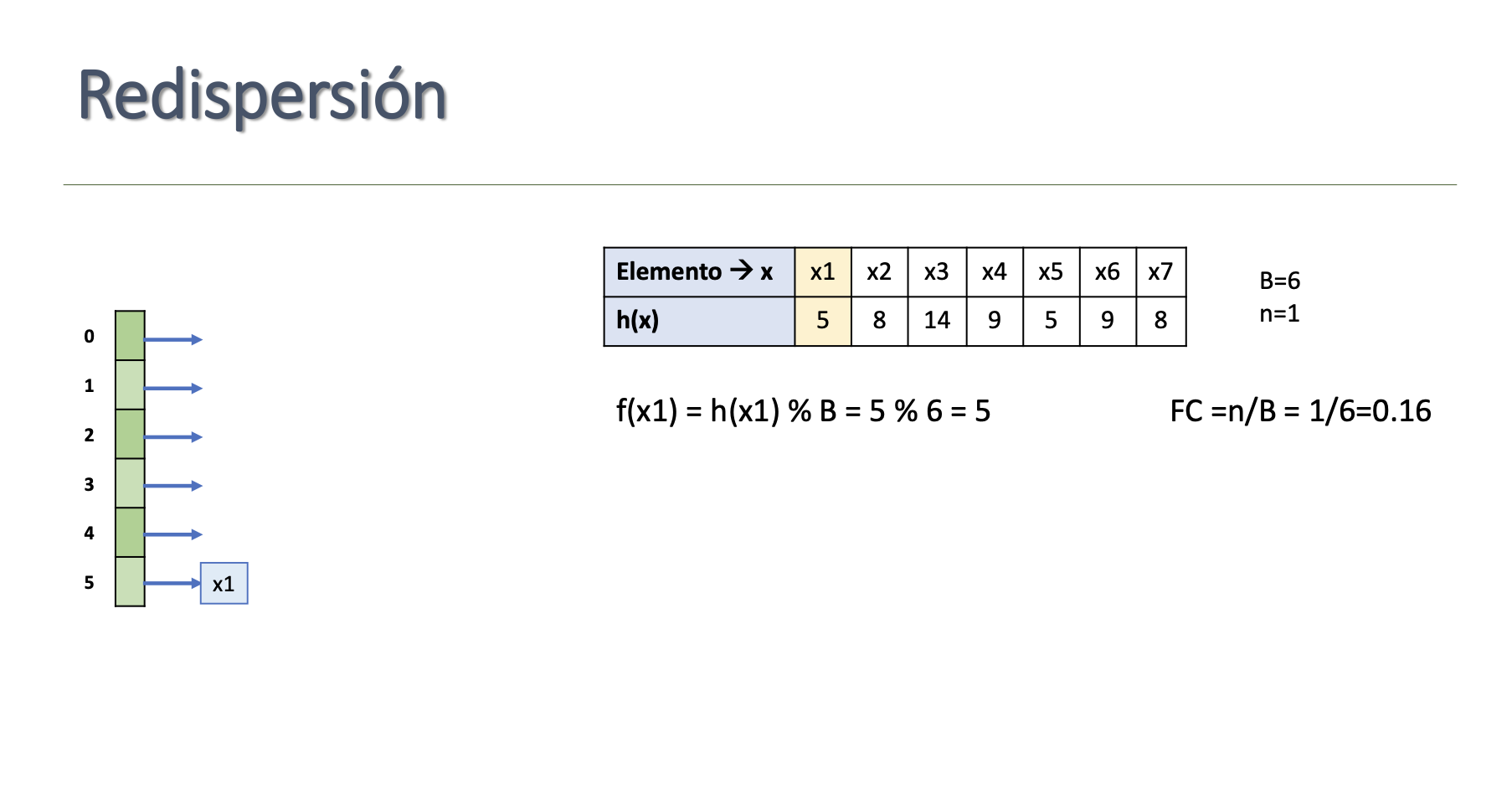

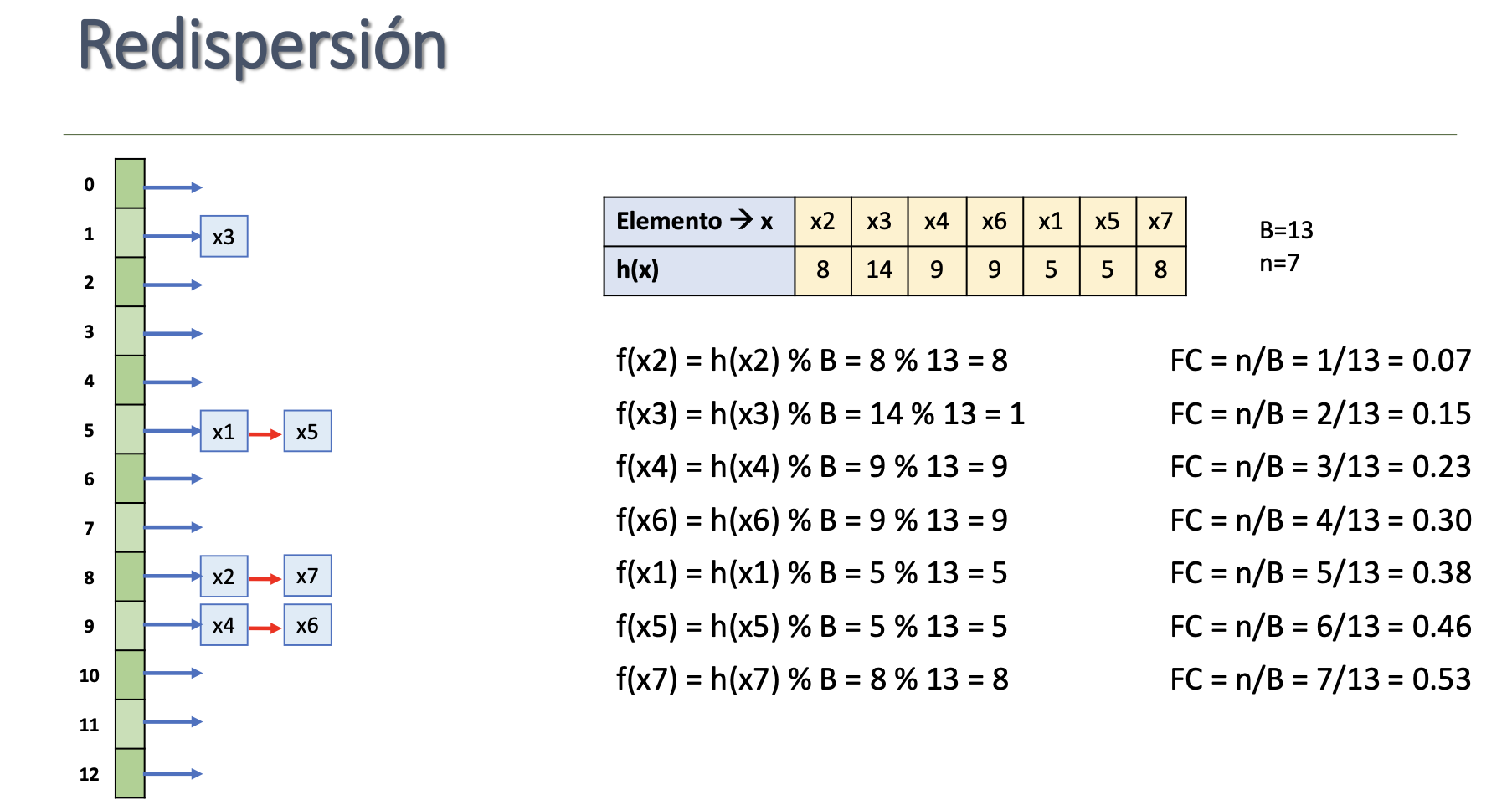

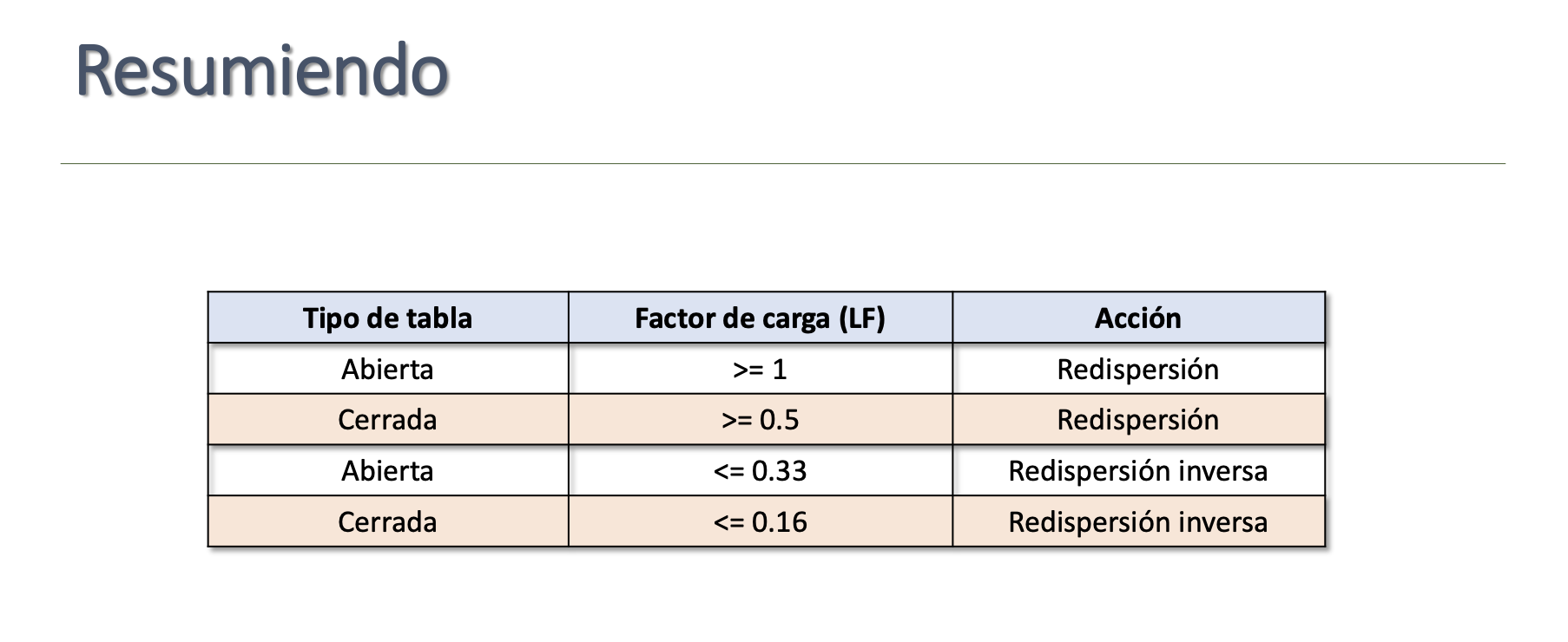

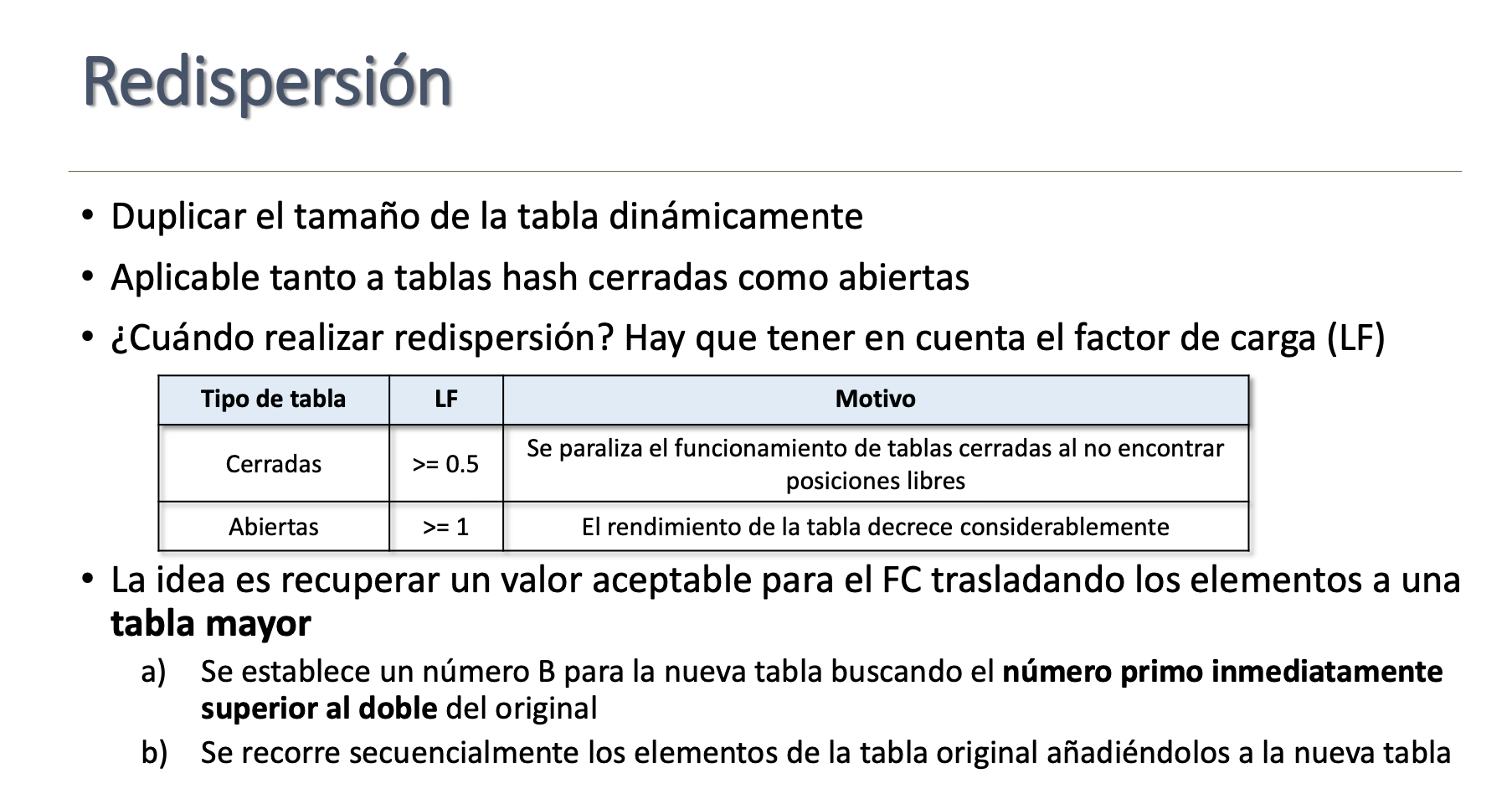

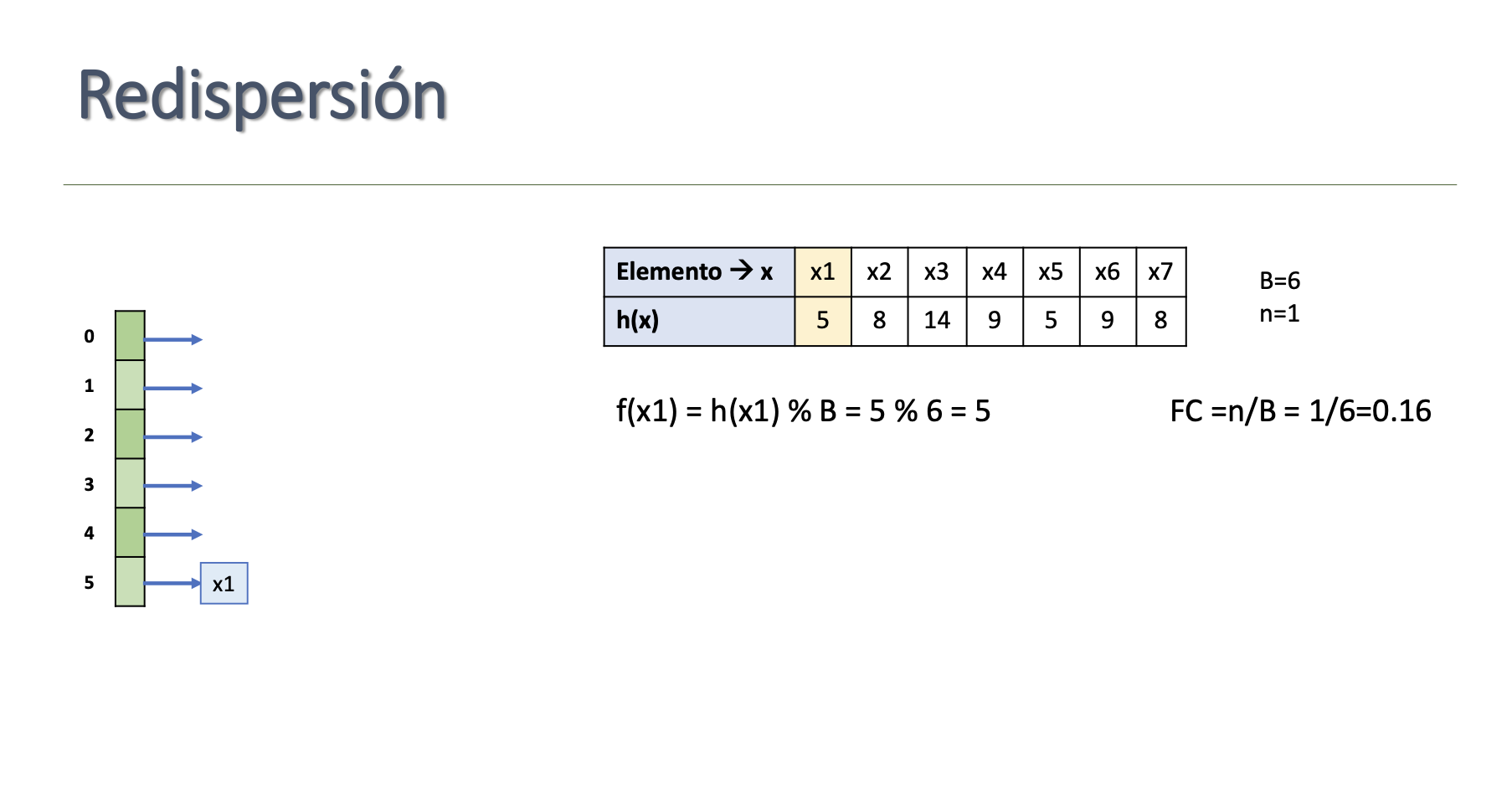

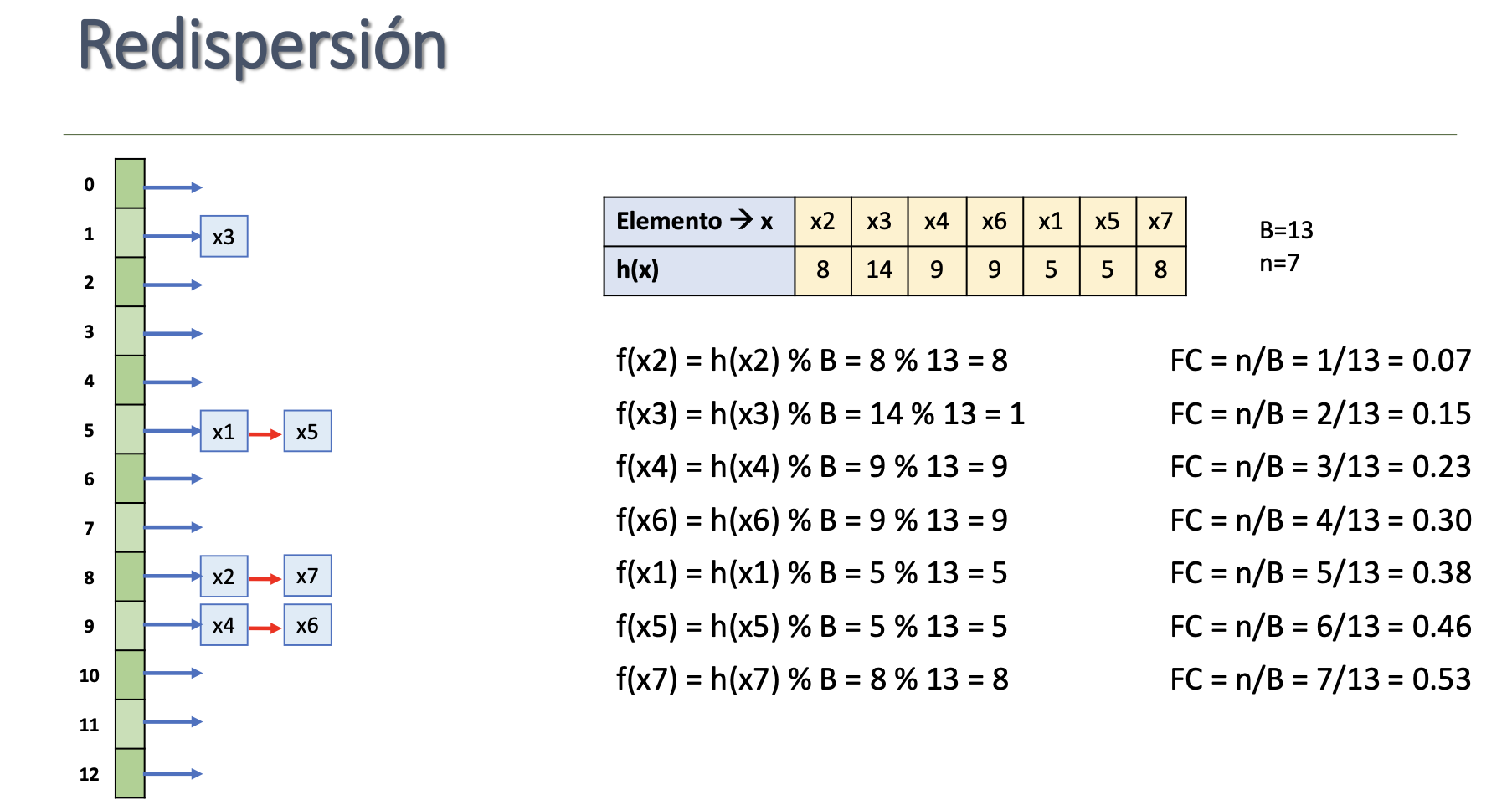

Redispersión

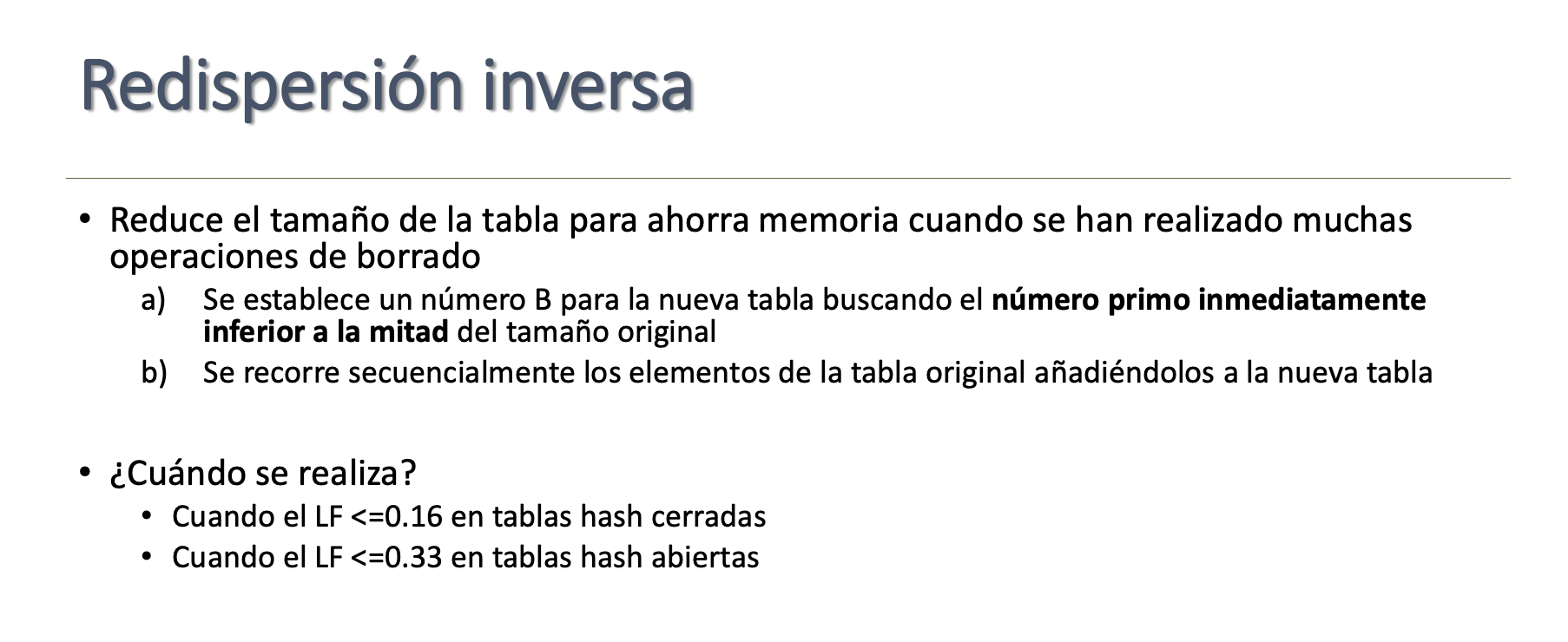

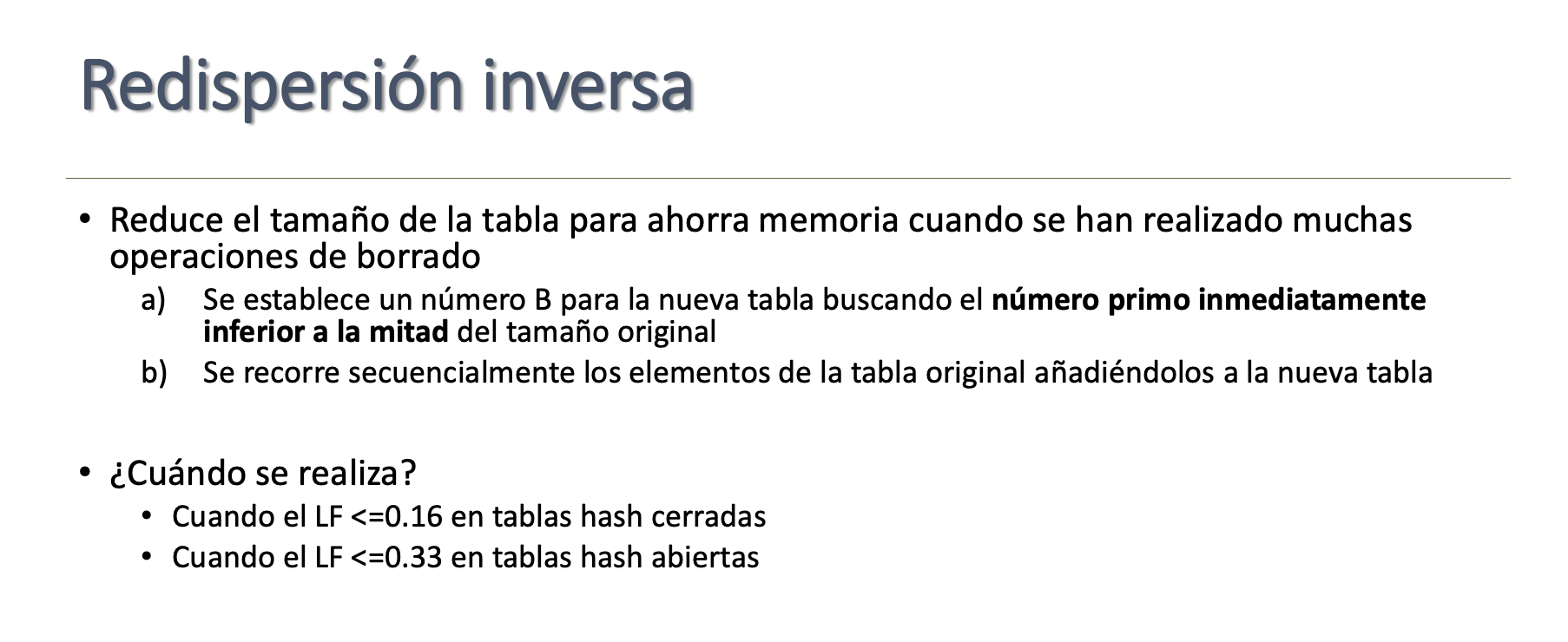

Redispersión inversa

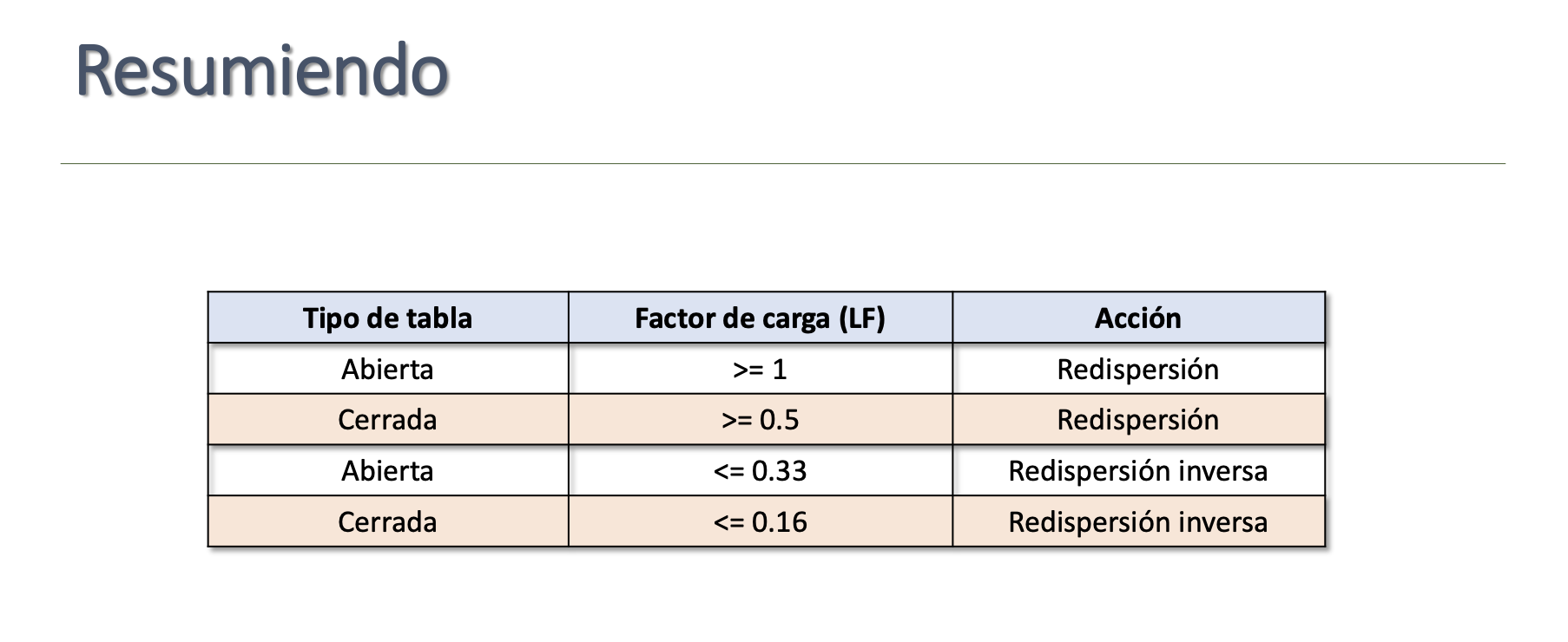

Resumen

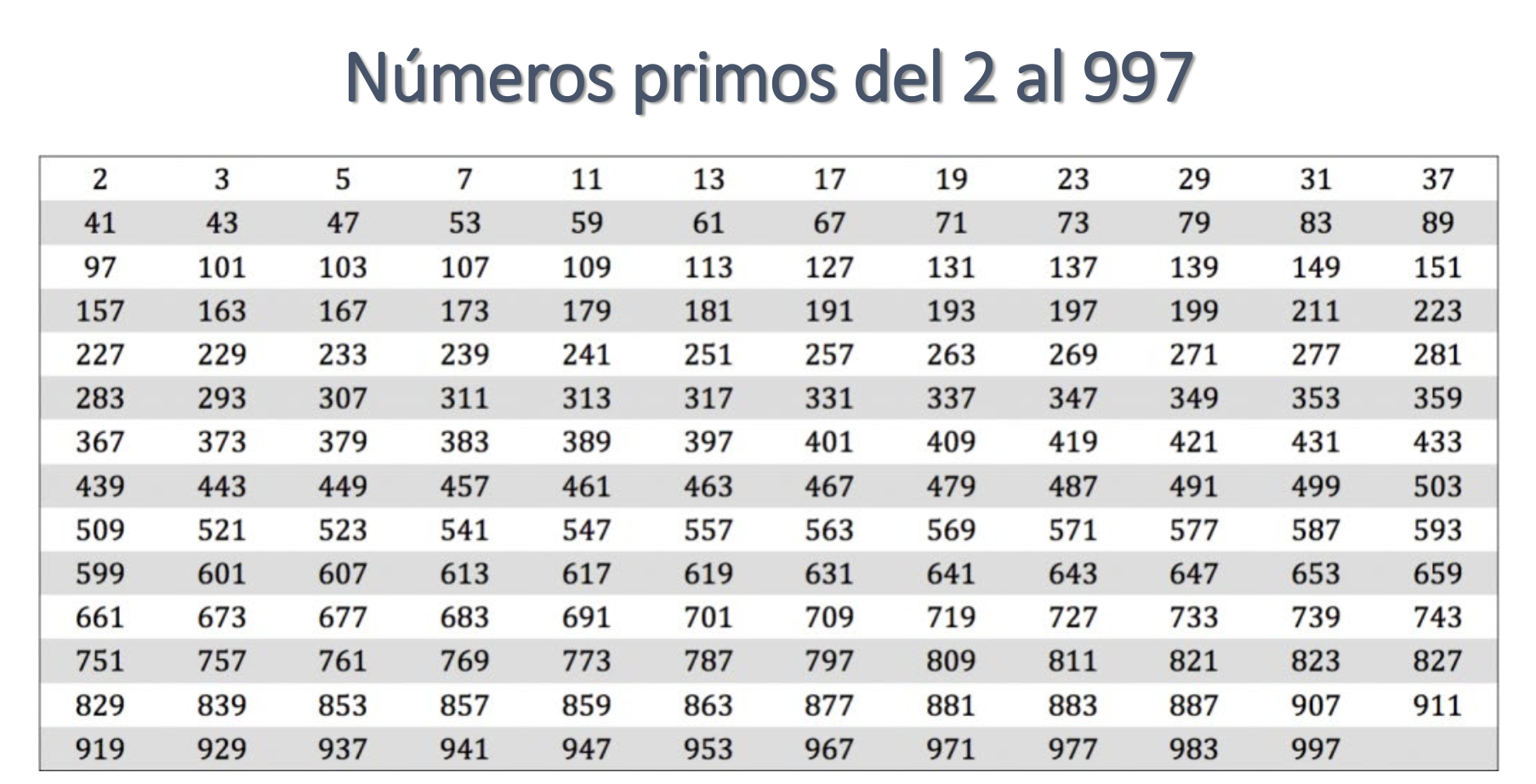

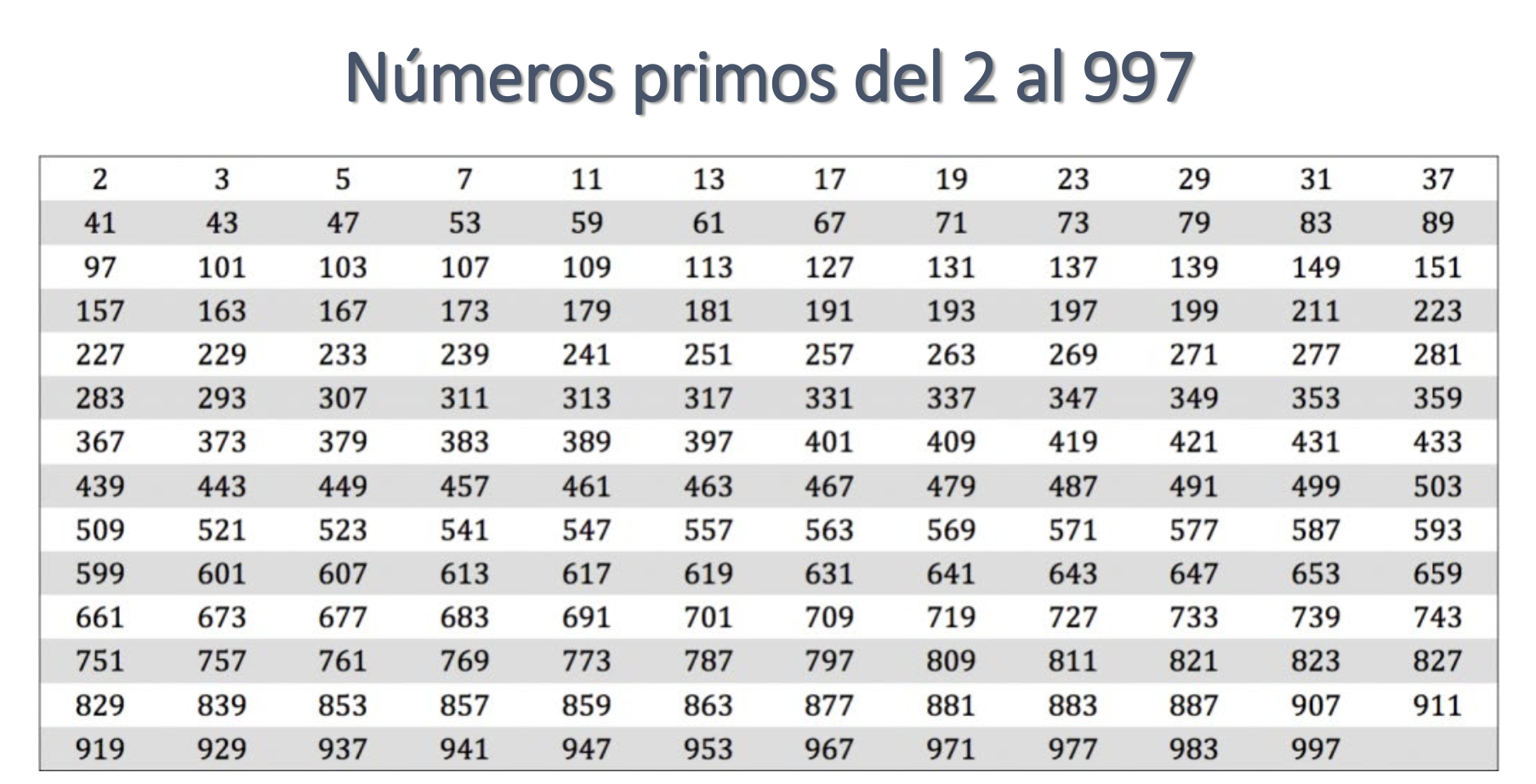

Números primos del 2 al 997

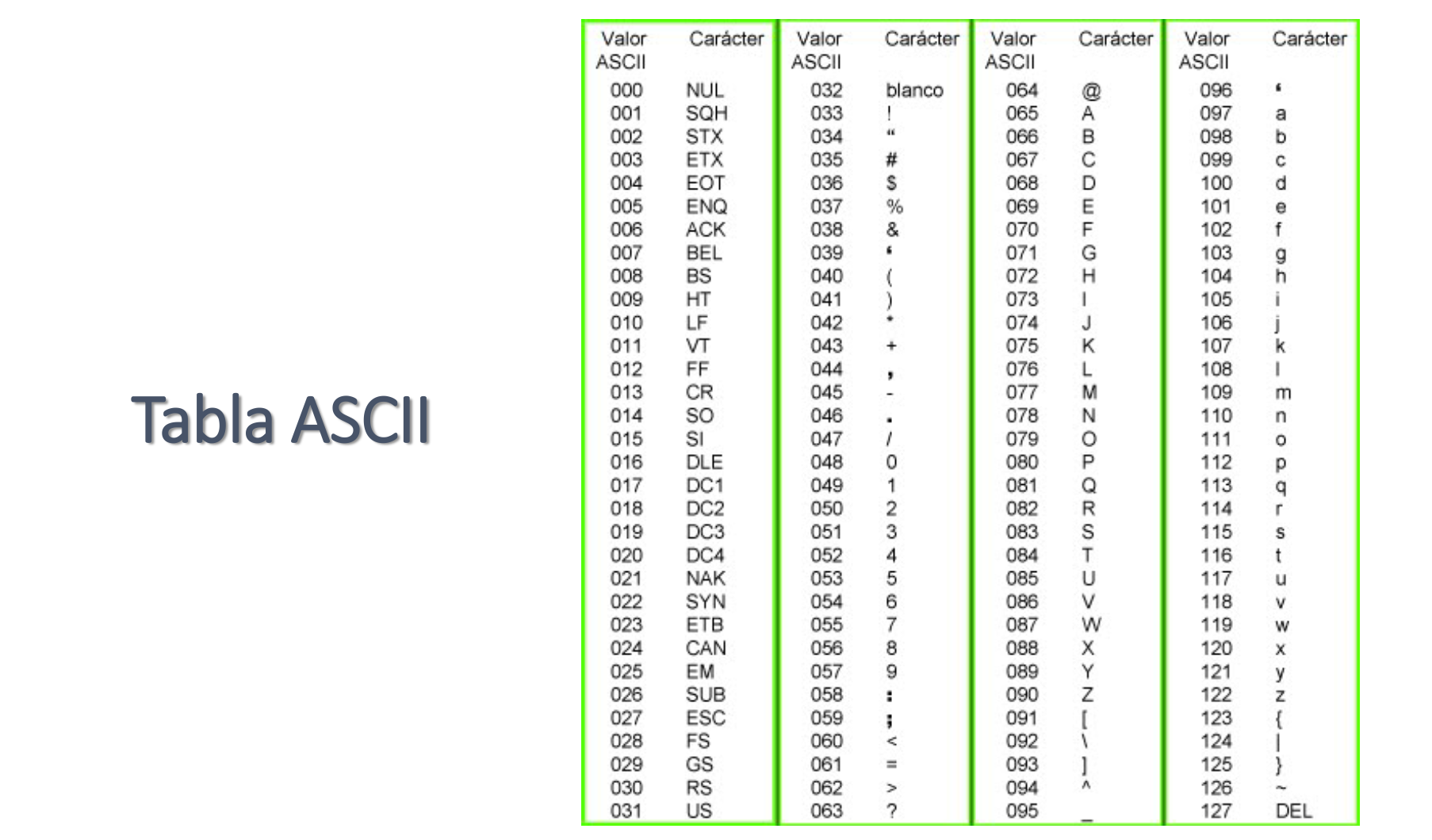

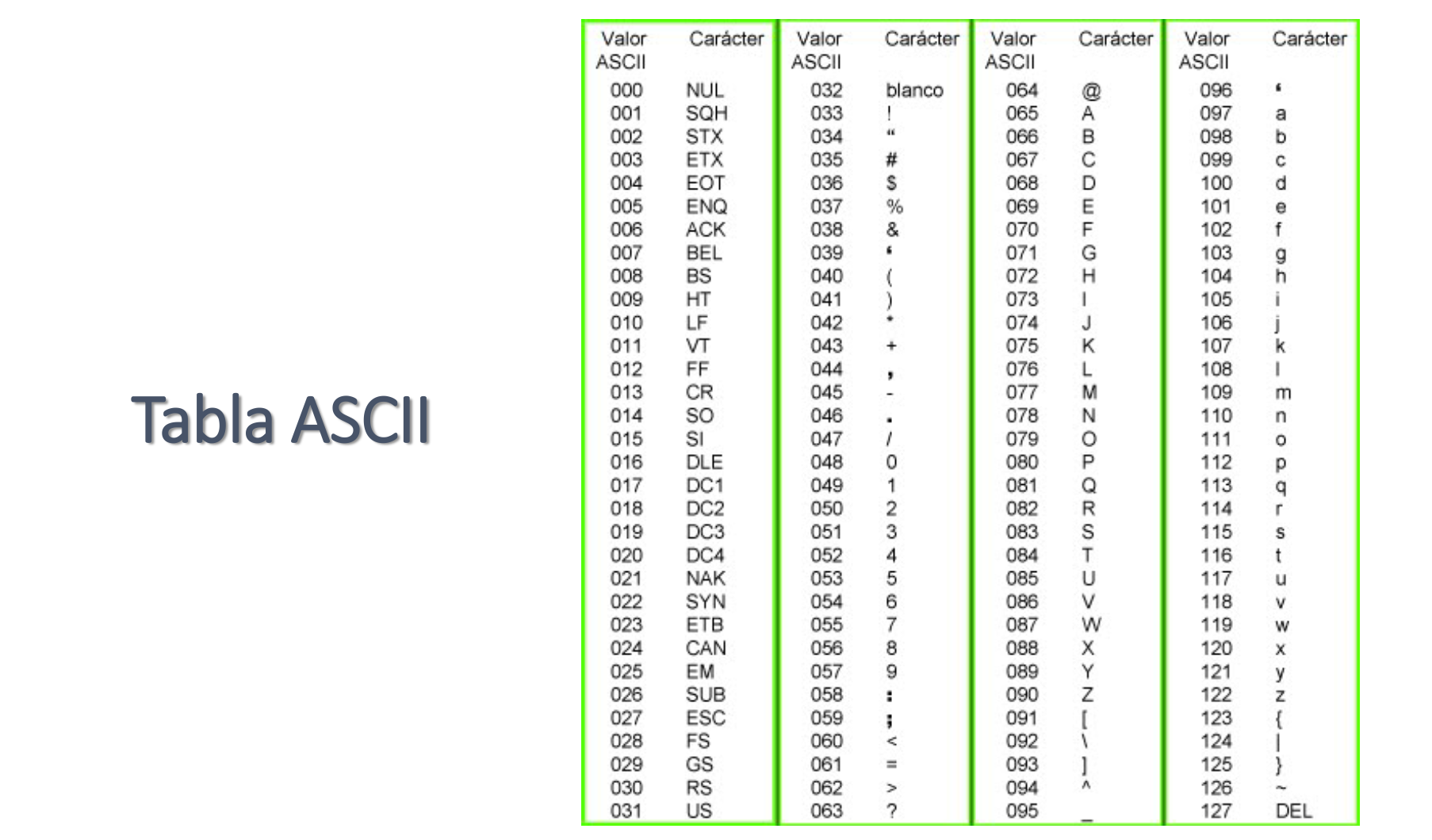

Tabla ASCII